چگونه برای رهگیری & تجزیه و تحلیل ترافیک شبکه با Packet سنجاب & Wireshark

اگر شما خال خال ناخواسته اتصال اترنت و تعجب چه می تواند شما را با تمام اطلاعات coursing از طریق سیم های آن وجود دارد یک راه آسان برای هک کردن به آن و پیدا کردن.

بیایید می گویند وجود دارد یک روتر است که ما نیاز به دانستن رمز عبور و ما باید دسترسی فیزیکی به یک اتصال اترنت که در آن ما می توانید یک بسته سنجاب های جیبی ابزار اصلی-in-the-middle شبکه. اگر روتر نیست با استفاده از HTTPS ما می توانید ضبط تمام ترافیک بیش از اترنت. هنگامی که کسی دسترسی به روتر ما به دست آوردن دسترسی به اطلاعات کاربری برای ورود به سیستم در. پس از آن ما می توانید تقریبا هر چیزی که ما می خواهیم.

الزامات

پس ما با استفاده از یک بسته سنجاب برای این تظاهرات می کنیم بدیهی است که نیاز به یک بسته سنجاب که ایجاد شد Hak5. شما می توانید یکی از آن وب سایت آمازون و یا احتمالا یکی دیگر از فروشگاه های آنلاین.

آیا با یک آداپتور برق بنابراین ما نیز نیاز به یک کابل میکرو USB و منبع قدرت است. ما در تظاهرات ما فقط با متصل کردن آن به کامپیوتر پورت USB, اما اگر شما می خواهید برای استقرار آن را در دنیای واقعی شما نیاز به یک آداپتور برق و یا باتری کوچک به جای.

بسته سنجاب نیاز فقط 5 ولت و 150 میلی آمپر, بنابراین شما می تواند با استفاده از چیزی به عنوان ساده به عنوان یک اضافی شارژر گوشی های هوشمند. اگر رها کردن طولانی نخواهد بود, کوچک, بسته باتری می تواند به اندازه کافی (این یکی می آید با خود کوچک کابل USB!). برای تمدید جلسه, یک بزرگتر و باتری با یک کابل میکرو USB لازم خواهد بود.

برای گرفتن نتایج حاصل از ترافیک ما در حال استراق سمع در, ما نیز نیاز به یک درایو فلش USB. شما می توانید انتخاب کنید تا هر USB درایو فلش است که شما می خواهم اما کوچکتر از اندازه فیزیکی کمتر فله شما اضافه کردن به بسته سنجاب. آن را باید در فرمت NTFS اما ما مقابله با آن بعد.

در نهایت ما نیاز به دسترسی به یک اتصال اترنت ما اجازه به خر خر کردن و همچنین Wireshark به باز کردن رمز و راز از داده های ما ضبط است.

مرحله 1: انتخاب ظرفیت ترابری

بسته سنجاب می آید با سه نوع محموله: TCP dump بسته ضبط DNS کلاهبرداری man-in-the-middle attack و OpenVPN تونل در داخل یا خارج. از آنجایی که ما نمی خواهید برای انجام هر چیزی استادانه درست شده مانند راه اندازی یک سرور و یا ساخت پیچیده تنظیمات ما در حال رفتن به استفاده از ساده TCP dump.

مرحله 2: قلاب بسته سنجاب

برای شروع ما نیاز به مجموعه ای از بسته سنجاب به مسلح کردن حالت است که می تواند انجام شود با استفاده از همان سوئیچ بر روی دستگاه است که اجازه می دهد تا شما را انتخاب کنید بین کامپیوتر. برای انجام این کار فشار سوئیچ تمام راه را به پورت USB سمت. بعد پلاگین بسته سنجاب به یک منبع قدرت است.

بعد وصل کردن یک کابل اترنت را از کامپیوتر خود را به اترنت در پورت در بسته سنجاب است که درست در کنار قدرت پورت. اگر شما می خواهید دسترسی به اینترنت در حالی که شما در حال آزمایش چیزهایی که شما می توانید قلاب که از طریق یکی دیگر از کابل اترنت به Ethernet پورت بعدی به پورت USB. آن را نمی خواهد هر چیزی وحشتناک به شما — آن را فقط به شما دسترسی به دستگاه از طریق SSH.

مرحله 3: بازو بسته سنجاب

حالا بیایید ببینیم که اگر ما می توانید دسترسی به دستگاه بدون هر گونه مسائل. در یک پنجره ترمینال اجازه دهید SSH به دستگاه با استفاده از آن به root آدرس IP است که 172.16.32.1 برای همه بسته سنجاب. سپس با وارد کردن رمز پیش فرض از hak5quirrel به ورود به سیستم در.

~$ ssh root@172.16.32.1 root@172.16.32.1's رمز عبور: hak5quirrel BusyBox v1.23.2 (2017-06-28 18:58:08 PDT) built-in پوسته (خاکستر) __ (\\_ بسته سنجاب _//) __ (_ \( '.) توسط Hak5 (.' )/ _) ) \ _)) _ __ ((_ / ( (_ )_ (') آجیل برای شبکه های ((') _( _) root@سنجاب:~#ما در! در حال حاضر اجازه دهید سریع لیست (ls) برای دیدن آنچه که ما را.

root@سنجاب:~# ls نسخه کامپیوترمحموله چیزی است که ما می خواهیم پس بیایید تغییر به دایرکتوری که پس از آن انجام یکی دیگر از ls برای دیدن چه چیزی وجود دارد.

root@سنجاب:~# cd بر روی کامپیوتر کاربر

root@سنجاب:~/محموله# ls switch1 switch2 switch3وجود دارد باید سه سوئیچ در آن وجود دارد یکی برای هر یک از سه محموله که بسته سنجاب می آید لود شده با. اگر ما می خواستیم به ما می تواند سفارشی کردن یک یا دو تا از این سوئیچ ها با خود ما بر روی کامپیوتر کاربر است اما ما فقط در حال رفتن به رفتن به switch1است که برای TCP dump حمل بار یکی از ما می خواهید به استفاده از. سپس اجازه دهید یکی دیگر از ls برای دیدن آنچه که در داخل.

root@سنجاب:~/محموله# cd switch1

root@سنجاب:~/محموله/switch1# ls payload.shبیایید ببینید که چگونه مفید این نسخهها کار در حال حاضر. استفاده از گربه برای باز کردن فایل.

root@سنجاب:~/محموله/switch1# گربه payload.sh #!/bin/bash

# TCPDump حمل بار v1.0 تابع monitor_space() { در حالی که درست

فراموش [[ $(df | grep /mnt | awk '{print $4}') -lt 10000 ]] && { کشتن $1 چراغ G موفقیت

همگام سازی

شکستن

} خواب 5

انجام می شود

} تابع finish() { # کشتن TCPDump و همگام سازی فایل سیستم کشتن $1 صبر کنید $1

همگام سازی # نشان می دهد موفق shutdown چراغ R موفقیت خواب 1 # توقف سیستم چراغ خاموش

توقف

} تابع run() { # ایجاد غارت دایرکتوری mkdir -p /mnt/لوت/tcpdump &> /dev/null # مجموعه شبکه به حالت شفاف و پنج ثانیه صبر کنید NETMODE شفاف خواب 5 # شروع tcpdump در پل رابط tcpdump -i br-lan -w /mnt/لوت/tcpdump/dump_$(date +%Y-%m-%d-%H%M%S).pcap &>/dev/null &

tpid=$1 # صبر کنید برای دکمه فشرده می شود (غیر فعال کردن دکمه LED) NO_LED=true دکمه پایان $tpid

} # این بار اجرا شد فقط اگر ما ذخیره سازی USB

[[ ! -f /mnt/NO_MOUNT ]] && { منجر به حمله اجرا و monitor_space $! &

} || { رهبری موفق

}کل اسکریپت بالا قابل مشاهده است. چه آن را در واقع می کند این است که مسیر ترافیک, در حالی که به طور همزمان آزادسازی همه از ترافیک این مسیر به یک TCP dump فایل. همانطور که می بینید در نزدیکی پایان از اسکریپت حمل بار فقط کار می کند اگر وجود دارد یک دستگاه ذخیره سازی USB متصل به بسته سنجاب.

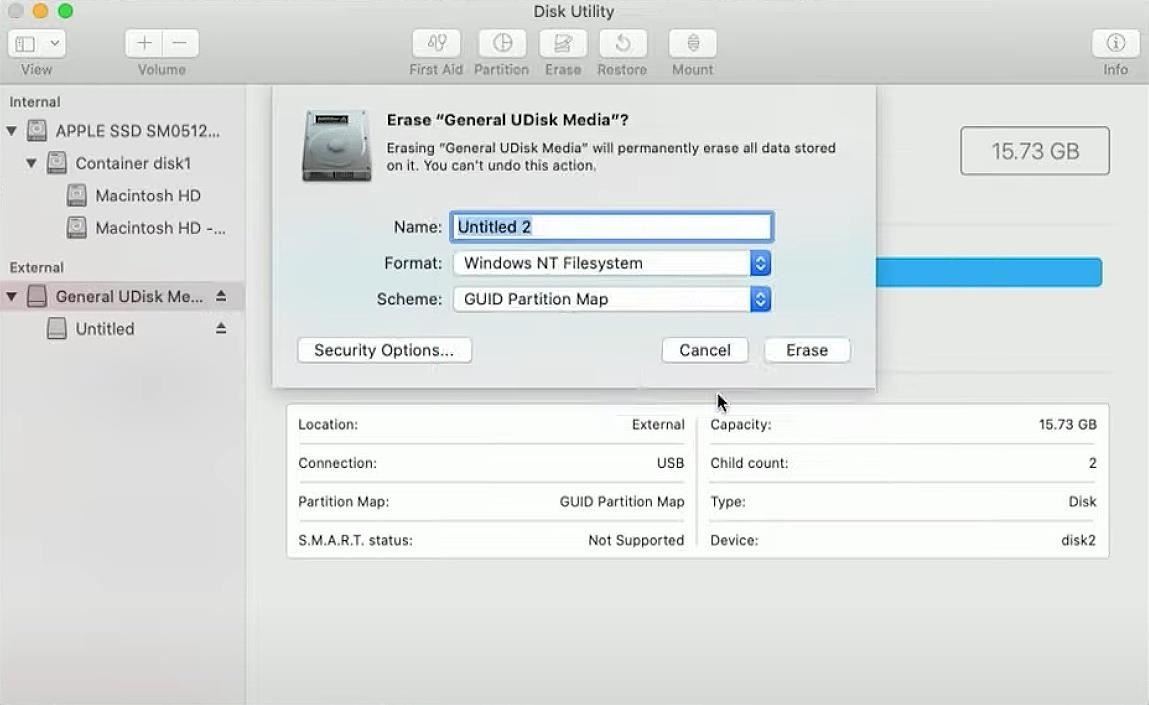

گام 4: فرمت درایو فلش USB

در حال حاضر فرمت درایو فلش USB خود. در یک ترمینال در کالی لینوکس یا macOS استفاده از دستور زیر برای پیدا کردن USB فلش درایو, بنابراین ما می دانیم که ما باید به سمت راست دستگاه است.

~$ df -h اندازه فایل سیستم استفاده می شود Avail Use% Mounted on

udev 2.8 G 0 2.8 G 0% /dev

tmpfs 566M 1.1 M 565M 1% /اجرا

/dev/sda1 77G 47 گرم 26 گرم 65% /

tmpfs 2.8 G 28K 2.8 G 1% /dev/shm

tmpfs 5.0 M 0 5.0 M 0% /اجرا/قفل

tmpfs 2.8 G 0 2.8 G 0% /sys/fs/cgroup

VBoxSharedFolder 234G 227G 7.5 G 97% /رسانه

/dev/sdc1 124.4 G 1.4 G 123G 1% /رسانهبرای من 128 GB USB فلش درایو در /dev/sdc1 به طوری که چیزی است که من با استفاده از. پس از آن نصب شده ما نیاز به جدا کردن آن قبل از قالب بندی آن با استفاده از فایل سیستم ویندوز NT یا NTFS.

~$ sudo umount /dev/sdc1در حال حاضر به فرمت آن با استفاده از NTFS استفاده کنید:

~$ sudo mkfs.ntfs /dev/sdc1در مک شما همچنین می توانید با استفاده از Disk Utility برای فرمت درایو. فقط مطمئن شوید که به استفاده از ویندوز NT فایل سیستم هنگامی که شما پاک کردن آن است.

وقتی انجام می شود بیرون درایو و سپس آن را به بسته سنجاب.

گام 5: انتخاب مناسب حمل بار سوئیچ

در حال حاضر در بسته سنجاب ما نیاز به حرکت و تغییر از مسلح کردن حالت TCP dump حمل بار, که برای اولین بار. بنابراین فشار سوئیچ تمام راه را به سمت قدرت پورت سمت. سپس اجازه دهید راه اندازی مجدد بسته سنجاب با قطع آن از قدرت و سپس دوباره آن را متصل.

مرحله 6: شروع به گرفتن اطلاعات!

در حال حاضر باید آن را آماده برای ما برای وصل به شبکه ما می خواهید برای نظارت و شروع به گرفتن هر کسی فعالیت های اینترنتی که شمع به اترنت. ما باید قادر به دیدن تمام انواع چیزهای هیجان انگیز بسته بر روی چه نوع از وب سایت آنها بازدید و چه خدمات آنها در حال اجرا است. پس از ما گرفتن به اندازه کافی اطلاعات با استفاده از بسته سنجاب ما می توانید درایو فلش USB از آن و با اتصال آن به کامپیوتر ما به بررسی آنچه یافت.

گام 7: تجزیه و تحلیل داده ها با Wireshark

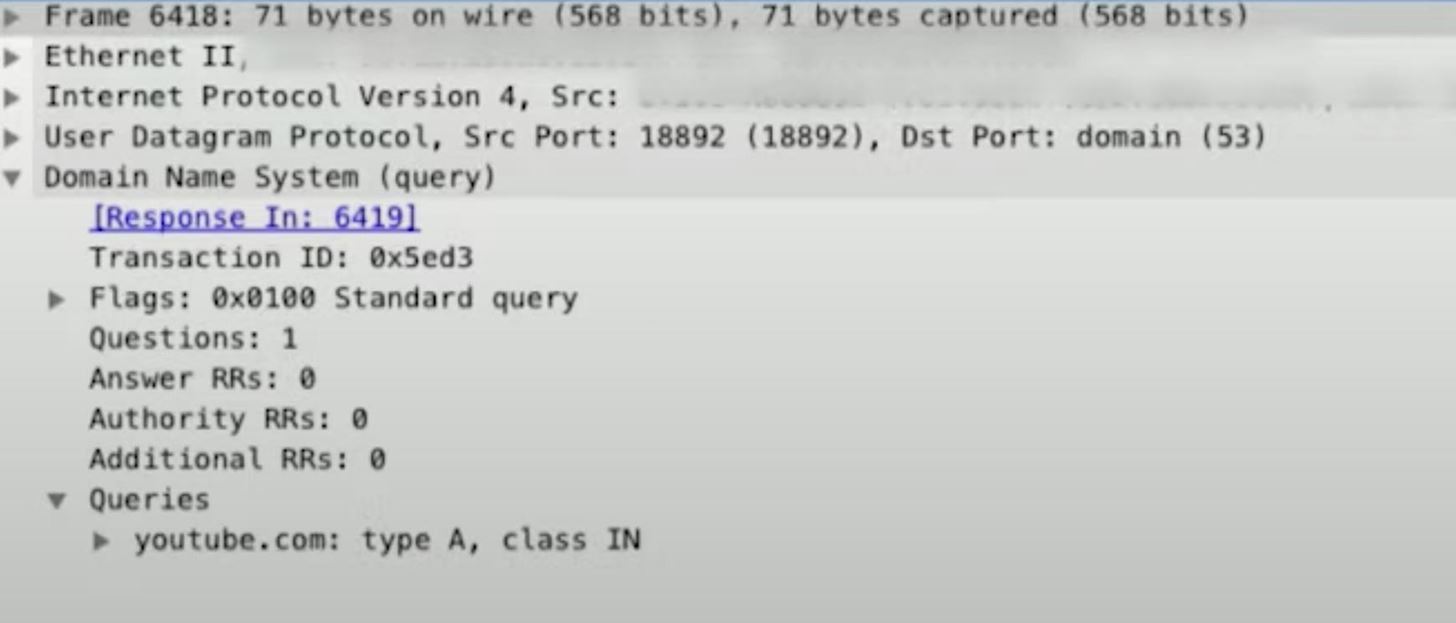

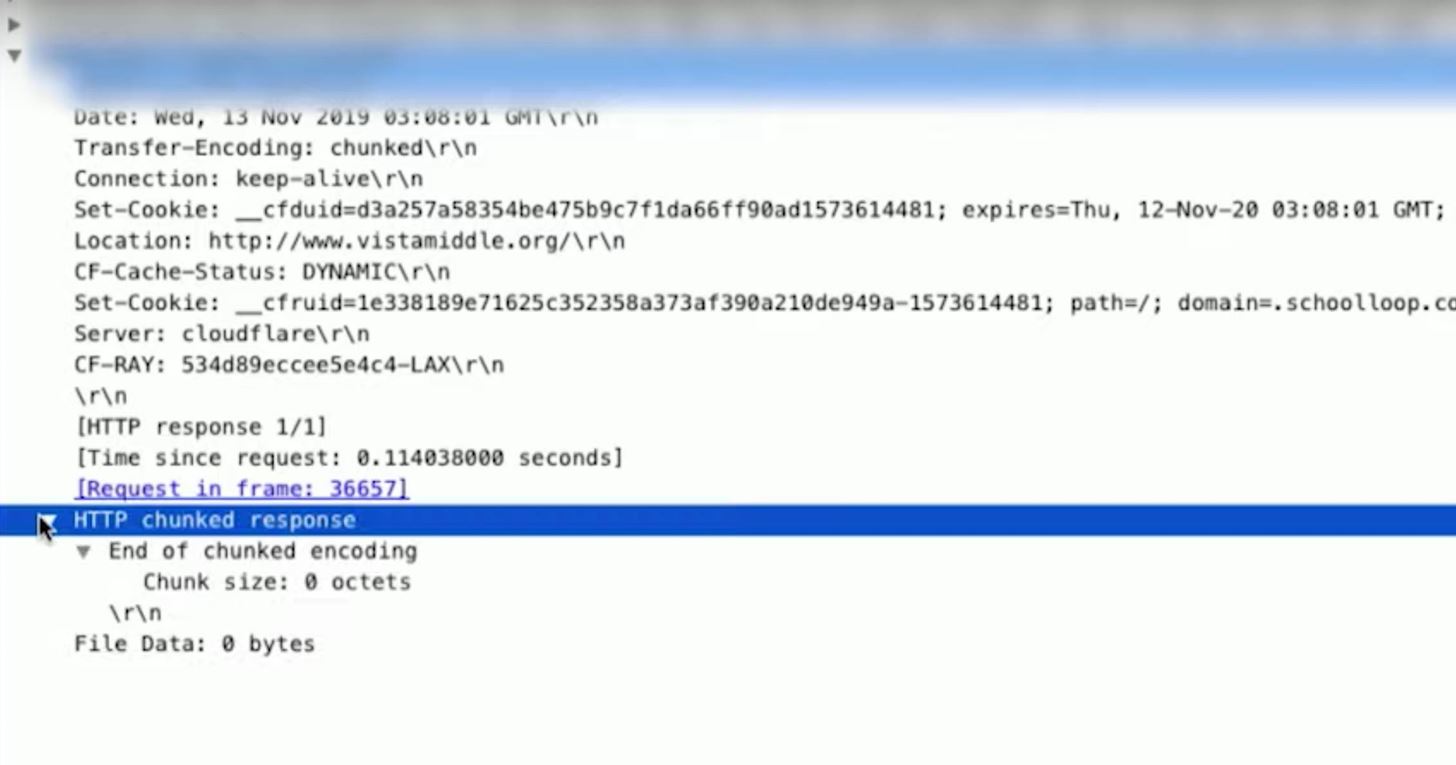

حرکت به /لوت/tcpdump/ دایرکتوری برای پیدا کردن همه .فایل pcap بسته سنجاب دستگیر شده است. این فایل را می توان با استفاده از Wireshark و, بنابراین اجازه دهید یکی از آنها را. باید وجود داشته باشد بسیاری از رمز و تکه تکه کردن داده های وارد شده دومی بیشتر از HTTP و درخواست DNS. با مشاهده است که تکه تکه کردن اطلاعات ما می تواند کشف کردن آنچه هدف بوده است.

در Wireshark نوار جستجو تایپ dns برای دیدن تمام درخواست DNS که به بیرون رفت. اگر ما با کلیک بر روی هر یک از آنها ما می توانیم باز کردن "سیستم نام دامنه (پاسخ)" و سپس "نمایش داده شد" و ما باید ببینید که آیا آن یک خودکار و یا کاربر پرس و جو که بیرون فرستاده شد. پس از آن ما می توانید از طریق فهرست بقیه به دنبال در "نمایش داده شد و در بخش" هر, برای دیدن جایی که آنها بوده است.

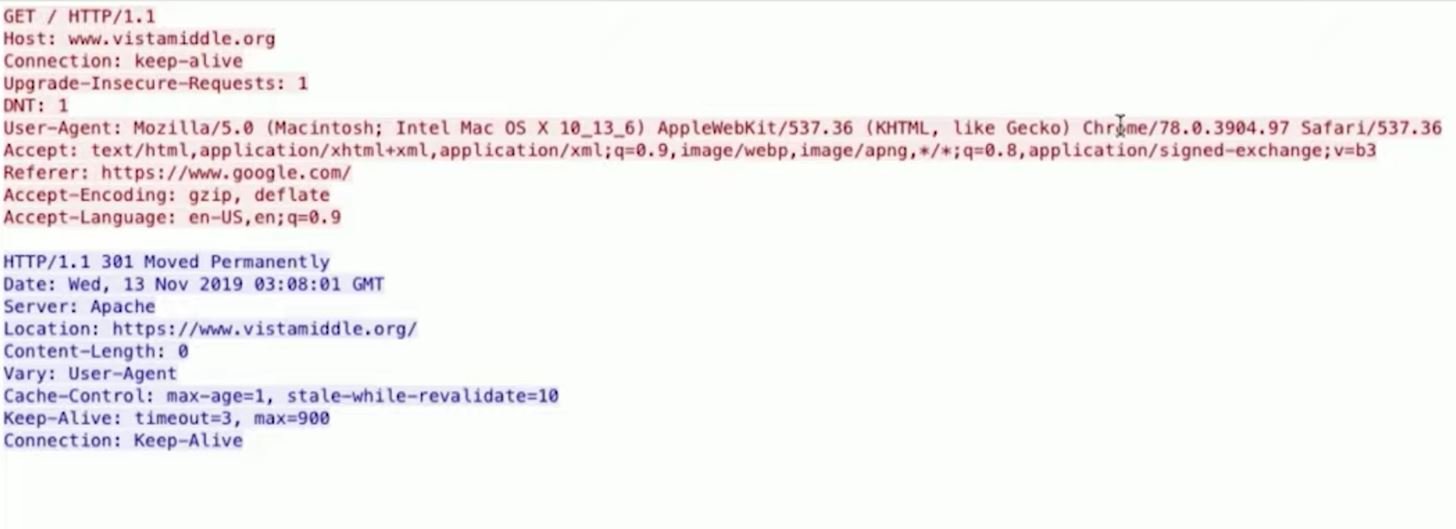

در Wireshark نوار جستجو تایپ http برای دیدن تمامی درخواست های HTTP که به بیرون رفت. چپ با کلیک بر روی هر یک از اقلام وارد شده را انتخاب کنید "Follow" و سپس "HTTP جریان است." که خواهد شد یک پنجره جدید باز خواهد شد که پیگیری آنچه اتفاق افتاده احتمالا نشان دادن هر دو طرف مکالمه بین کامپیوتر و سرور (ارسال و دریافت). ما می توانید ببینید چیزهایی مانند اطلاعات رد و بدل شده کاربر عامل ارجاع و بیشتر.

شما همچنین می توانید جستجو برای چیزی مانند http حاوی "vistamiddle" برای دیدن تمام درخواست های HTTP که تعامل با vistamiddle.org. با دوبار کلیک بر روی یک درخواست برای دیدن اطلاعات دقیق. این یکی از راه های ما می تواند به خر خر کردن کلمه عبور برای روتر و یا به چیزی بیشتر شخصی است.

برخی از محدودیت وجود دارد

در حالی که Hak5 بسته سنجاب یک ابزار فوق العاده برای استفاده از هر گونه مراقبت اتصالات اترنت وجود دارد یک زن و شوهر از محدودیت های است که شما باید آگاه باشند از.

برای یک, هنگامی که شما آن را گیاه شما نیاز به دوباره برای USB فلش درایو اگر شما می خواهید برای دریافت اطلاعات. بنابراین اگر شما فقط دسترسی به یک بار و سپس این ممکن است بهترین ابزار برای استفاده است.

دوم این نمی خواهد بود قادر به ضبط هر گونه ترافیک فرستاده و با استفاده از VPN و یا بیش از SSL بنابراین وجود خواهد داشت برخی از چیزهایی که شما نمی قادر خواهد بود برای دیدن. اما درخواست های HTTP و درخواست DNS ها همه برای grabs.

می خواهید شروع به ساختن پول به عنوان یک کلاه سفید هکر? پرش شروع خود را-کلاه سفید هک حرفه ای با ما 2020 حق بیمه هک اخلاقی, گواهینامه آموزشی از بسته نرم افزاری جدید Null Byte فروشگاه و دریافت بیش از 60 ساعت آموزش از هک اخلاقی حرفه ای است.

خرید در حال حاضر (90 درصد تخفیف) >

tinyurlis.gdu.nuclck.ruulvis.netshrtco.de