چگونه به میزبان خود Tor سرویس مخفی با سفارشی پیاز آدرس

یک اشاره از وب عمیق می آورد به ذهن تصاویر از داروهای هکرها و دیگر فعالیت های جنایی. با وجود حضور این عناصر شبکه Tor است یک ابزار ارزشمند برای حفظ حریم خصوصی و گمنامی. و مرور وب عمیق و هر خدمات می تواند به عنوان ساده به عنوان دانلود مرورگر Tor.

پس چه پنهان ، این تقریبا همان چیزی که به عنوان یک وب سایت در اینترنت به طور منظم تنها آن را با استفاده از فناوری تر به ماندن بگیرید امن. در برخی موارد کسی که ایجاد یک سرویس مخفی, همچنین شناخته شده به عنوان یک پیاز خدمات می تواند به ناشناس باقی می ماند. هر کسی می تواند ایجاد یک سرویس مخفی و آنها را در دسترس از طریق سفارشی پیاز آدرس به عنوان شما به زودی خواهید دید.

مرحله 1: درک چگونه شبکه Tor کار می کند

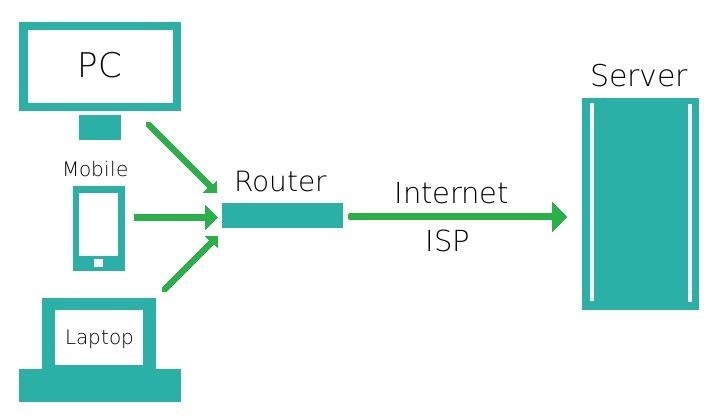

دسترسی به اینترنت به طور مستقیم و بدون پروکسی VPN و یا دیگر حریم خصوصی سرویس رله اطلاعات نسبتا خطی. یک دستگاه متصل به اینترنت از طریق یک روتر به دنبال یک سری از مراجعه درخواست برای یک URL خاص و یا آدرس IP و بازده محتوا به دستگاه که درخواست اطلاعات.

محتویات این انتقال ممکن است رمزگذاری شده با استفاده از HTTPS SSL و یا شکل دیگری از رمزنگاری. اما این درخواست هنوز به طور مستقیم متصل به IP آدرس در انتهای هر معامله و انجام شده در راه است که می توان تجزیه و تحلیل توسط یک ارائه دهنده خدمات اینترنت. در ISP شما می توانید ببینید که در آن شما را بر روی وب.

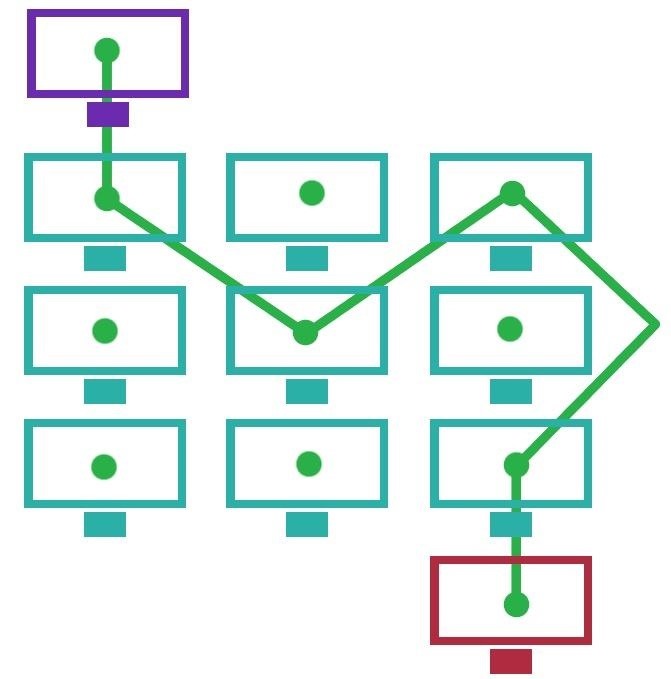

در حالی که شبکه Tor نیست به طور کامل دور زدن یک ارائه دهنده خدمات اینترنت در راه مش خالص می تواند آن را با استفاده از یک روش منحصر به فرد از obfuscating ترافیک. به جای به طور مستقیم درخواست یک صفحه وب یا دیگر داده ها به طور مستقیم با پرداختن به یک سرور با IP آن ترافیک روت بیش تر می فرستد رمزگذاری جزئیات درخواست خود را به ورودی گره از لیست برگرفته گره ها در شبکه Tor ،

که ترافیک است که پس از آن انجام شده بیش از چندین گره های مختلف گره ها در شبکه Tor یا قبل از رسیدن به مقصد خود در شبکه Tor و یا فرستاده بودن به اینترنت از طریق یک گره خروج.

متاسفانه این ورودی دوباره به اینترنت از شبکه Tor به شمار امنیت و حریم خصوصی در خطر است. محتوای گذشت بیش خروج گره منوط به اعتماد را از گره به عنوان گره به همان سطح از دسترسی به جزئیات یک درخواست به عنوان یک ISP خواهد بود. اگر داده های رمزگذاری شده است در این مرحله این موضوع را که دستگیر شده و استفاده می شود, بدتر, به عنوان نشان داده شده توسط چوپان در BADONIONS.

برای جلوگیری از خطر استفاده از گره های خروج ما می توانیم به جای دسترسی و یا میزبانی یک وب سایت که در دسترس است تنها و به طور کامل از طریق شبکه Tor را در قالب یک سرویس مخفی. به جای درخواست یک URL یا آدرس IP سرویس در دسترس خواهد بود تنها از طریق یک "پیاز" نشانی است که تنها می تواند کشف شده توسط نام خود را در شبکه Tor.

مرحله 2: نصب Tor Browser

مرورگر Tor در دسترس است از Tor پروژه وب سایت برای Windows, macOS, و لینوکس/یونیکس. آن را حتی قابل استفاده در دستگاه های آندروید است اما ما تمرکز بر روی کامپیوتر نسخه. فقط دانلود و نصب کنید نسخه ای که برای شما مناسب است. اگر با استفاده از لینوکس مانند کالی, شما می توانید نصب Tor بیشتر به راحتی از ترمینال با استفاده از دستور apt:

~$ sudo apt نصب torbrowser-launcher [sudo] password for کالی:

Reading package lists... انجام می شود

ساختمان وابستگی درخت

خواندن اطلاعات دولتی انجام می شود... زیر بسته های اضافی نصب خواهد شد: tor tor-geoipdb torsocks

پیشنهاد بسته های: mixmaster tor-arm apparmor-utils obfs4proxy

زیر بسته های جدید نصب خواهد شد: tor tor-geoipdb torbrowser-launcher torsocks

0 به روز رسانی 4 به تازگی نصب شده 0 برای حذف و 568 به روز رسانی نشده است.

نیاز به 3,566 kB بایگانی.

پس از این عملیات 14.8 مگابایت از فضای دیسک اضافی استفاده خواهد شد.

آیا شما می خواهید ادامه دهید ؟ [Y/n] y

دریافت:1 http://kali.download/kali kali-نورد/main amd64 tor amd64 0.4.3.5-1 [1,943 kB]

دریافت:2 http://kali.download/kali kali-نورد/main amd64 tor-geoipdb همه 0.4.3.5-1 [1,486 kB]

دریافت:3 http://kali.download/kali kali-نورد/contrib amd64 torbrowser-launcher amd64 0.3.2-11 [61.1 kB]

دریافت:4 http://kali.download/kali kali-نورد/main amd64 torsocks amd64 2.3.0-2+b1 [76.3 kB]

ذهن 3,566 kB در 1s (3,181 kB/s)

انتخاب قبلا انتخاب نشده بسته tor.

(خواندن از پایگاه داده ... 376773 فایل ها و دایرکتوری ها در حال حاضر نصب شده است.)

آماده سازی برای باز کردن .../tor_0.4.3.5-1_amd64.دب ...

باز کردن tor (0.4.3.5-1) ...

انتخاب قبلا انتخاب نشده بسته tor-geoipdb.

آماده سازی برای باز کردن .../tor-geoipdb_0.4.3.5-1_all.دب ...

باز کردن tor-geoipdb (0.4.3.5-1) ...

انتخاب قبلا انتخاب نشده بسته torbrowser-launcher.

آماده سازی برای باز کردن .../torbrowser-launcher_0.3.2-11_amd64.دب ...

نامید torbrowser-launcher (0.3.2-11) ...

انتخاب قبلا انتخاب نشده بسته torsocks.

آماده سازی برای باز کردن .../torsocks_2.3.0-2+b1_amd64.دب ...

نامید torsocks (2.3.0-2+b1) ...

راه اندازی torbrowser-launcher (0.3.2-11) ...

راه اندازی tor (0.4.3.5-1) ...

چیزی یا کسی ساخته شده /var/lib/tor ناپدید می شوند.

ایجاد یک برای شما دوباره.

چیزی یا کسی ساخته شده /var/log/tor ناپدید می شوند.

ایجاد یک برای شما دوباره.

update-rc.d: ما هیچ راهنمای tor اسکریپت init.

update-rc.d: به نظر می رسد مانند یک سرویس شبکه ما آن را غیر فعال کنید.

راه اندازی torsocks (2.3.0-2+b1) ...

راه اندازی tor-geoipdb (0.4.3.5-1) ...

پردازش محرک برای دسکتاپ-فایل-utils (0.24-1) ...

پردازش محرک برای mime پشتیبانی (3.64) ...

پردازش محرک برای گنوم-منوها (3.36.0-1) ...

پردازش باعث systemd (245.4-3) ...

پردازش محرک برای مرد-db (2.9.1-1) ...

پردازش محرک برای kali-منو (2020.2.2) ...مرحله 3: فهرست خدمات مخفی

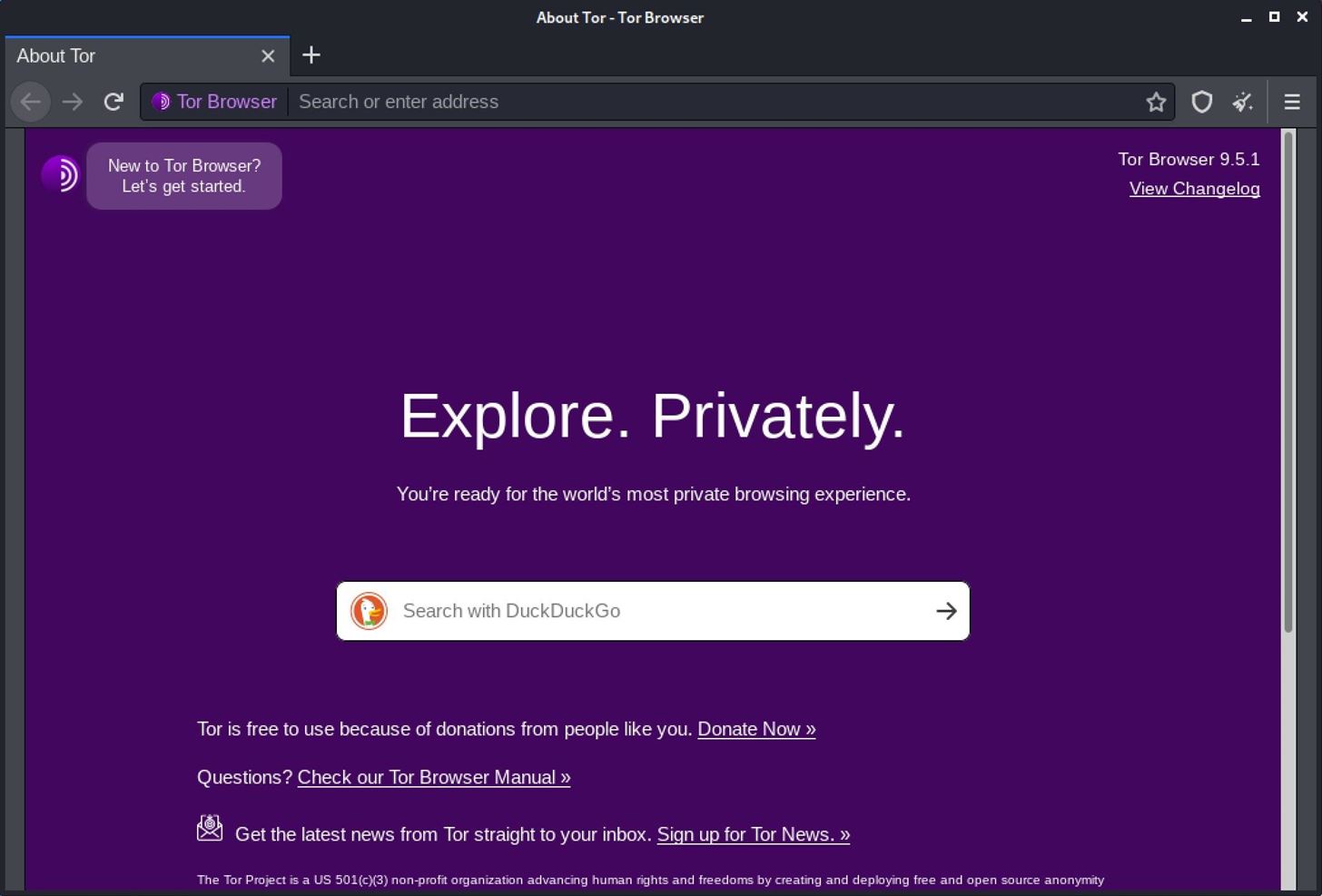

پس از Tor نصب, شما می توانید برای باز کردن "مرورگر Tor" از برنامه های کاربردی خود را و آن را به طور خودکار اتصال به شبکه Tor. در اولین اجرا خود را ممکن است بخواهید شما را به "اتصال" به Tor یا "پیکربندی" آن است. انتخاب سابق مگر اینکه شما با استفاده از یک پروکسی و یا در یک منطقه که ممنوعیت Tor.

سعی کنید به مرور به یک سرویس مخفی. آنها همیشه آسان نیست برای پیدا کردن اما ما باید یک لیست از بالا, hidden خدمات Tor. سعی کنید از هر یک از کسانی که به عنوان تست.

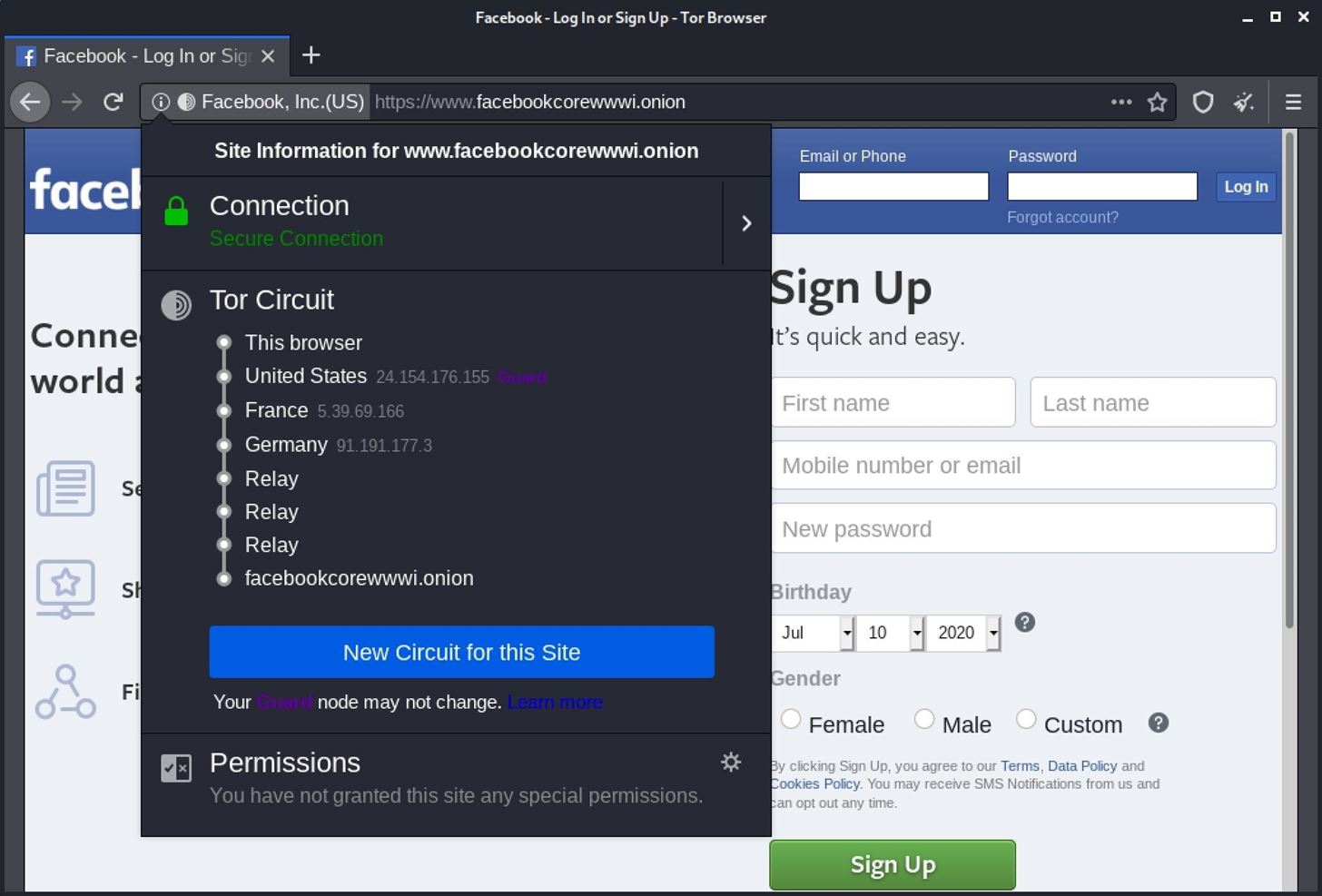

ما می توانید مسیر ما از طریق شبکه Tor با کلیک کردن بر روی سایت نام در نوار آدرس که در آن (من) را فشار دهید است. در نسخه های قدیمی تر, شما می توانید با کلیک بر روی پیکان کشویی در کنار پیاز آیکون در سمت چپ بالای پنجره. در مورد بازدید از یک .پیاز, سایت, ما فقط می توانید ببینید آخرین رله و "پیاز سایت" ذکر شده در مدار اطلاعات است.

اگر شما نیاز به اطلاعات بیشتر در مورد استفاده از مرورگر Tor, شما می توانید از راهنمای ما در استفاده از Tor به ناشناس باقی می ماند در تاریکی در وب است.

گام 4: میزبان سرور

اولین گام در پیکربندی Tor سرور تنظیم خواهد شد تا راه را برای خدمت HTTP مطالب فقط همان به عنوان یک به طور منظم وب سرور ممکن است. در حالی که ما ممکن است انتخاب کنید برای اجرای معمولی وب سرور در 0.0.0.0 به طوری که آن را می شود دسترسی به اینترنت به عنوان یک کل IP آن ما می توانید با اتصال ما از سرور محلی محیط زیست به 127.0.0.1 به اطمینان حاصل شود که آن را در دسترس خواهد بود تنها به صورت محلی و از طریق Tor.

در یک سیستم که در آن ما می توانید تماس بگیرید پایتون ماژول به طور مستقیم ممکن است ما را انتخاب کنید به استفاده از http است.سرور ماژول. اول ما باید در دایرکتوری که حاوی محتوای ما می خواهم به میزبان. اگر شما فقط می خواهید برای تست آن با حداقل ایجاد یک دایرکتوری جدید و تغییر به آن است.

~$ mkdir tor_service

~$ cd tor_service

~/tor_service$در حال حاضر ما می توانید اجرای یک سرور به طور مستقیم از خط فرمان. با استفاده از Python 3 و http.سرورما می توانیم با استفاده از رشته های زیر برای اتصال به 127.0.0.1 و راه اندازی یک سرور بر روی پورت 8080.

~/tor_service$ python3 -m http.سرور --اتصال 127.0.0.1 8080 خدمت HTTP در 127.0.0.1 با پورت 8080 (http://127.0.0.1:8080/) ...هر کدام از این خدمت خواهد کرد به عنوان به اندازه کافی برای تست سرور اما برای هر بزرگتر یا بیشتر دائمی پروژه کامل میزبانی پشته خواهد شد بیشتر مفید است. Nginx فراهم می کند یک سرور باطن است که می تواند بیشتر مناسب سخت و امن در برابر تهدیدات بالقوه علیه یک سرویس مخفی اگر چه آپاچی یا دیگر سرور HTTP نرم افزار قطعا می تواند کار کند. فقط مطمئن شوید که آن را محدود به 127.0.0.1 برای جلوگیری از کشف از طریق خدمات مانند شدن.

اگر شما Fing network scanner, شما می توانید تایید این کار توسط در حال اجرا زیر در یک پنجره ترمینال.

~$ fing -s 127.0.0.1 -o,متن, کنسولشما باید ببینید خروجی مانند تصویر زیر اگر سرور شما در حال اجرا است. و فقط می خواهم که یک Fing اسکن نشان می دهد ما سرور ما.

خدمت HTTP در 127.0.0.1 با پورت 8080 (http://127.0.0.1:8080/) ... 04:19:03 > خدمات اسکن در: 127.0.0.1 04:19:03 > خدمات اسکن آغاز شده است.

04:19:09 > شناسایی سرویس: 5432 (postgresql)

04:19:09 > شناسایی سرویس: 8080 (http-proxy)

04:19:11 > خدمات اسکن کامل در 7.720 ثانیه است. -------------------------------------------------------------------------

| نتیجه اسکن به صورت localhost (127.0.0.1) |

|-----------------------------------------------------------------------|

| بندر | خدمات | توضیحات |

|-----------------------------------------------------------------------|

| 5432 | mysql | PostgreSQL database server |

| 8080 | http-proxy | مشترک پروکسی HTTP/دوم وب سرور پورت |

-------------------------------------------------------------------------به اطمینان حاصل شود که سرور ما کاربردی است, ما می خواهم به آزمون ما آدرس محلی (127.0.0.1) و یا "localhost" در یک مرورگر وب با باز کردن آن به عنوان یک آدرس به دنبال یک شماره پورت به عنوان زیر دیده می شود.

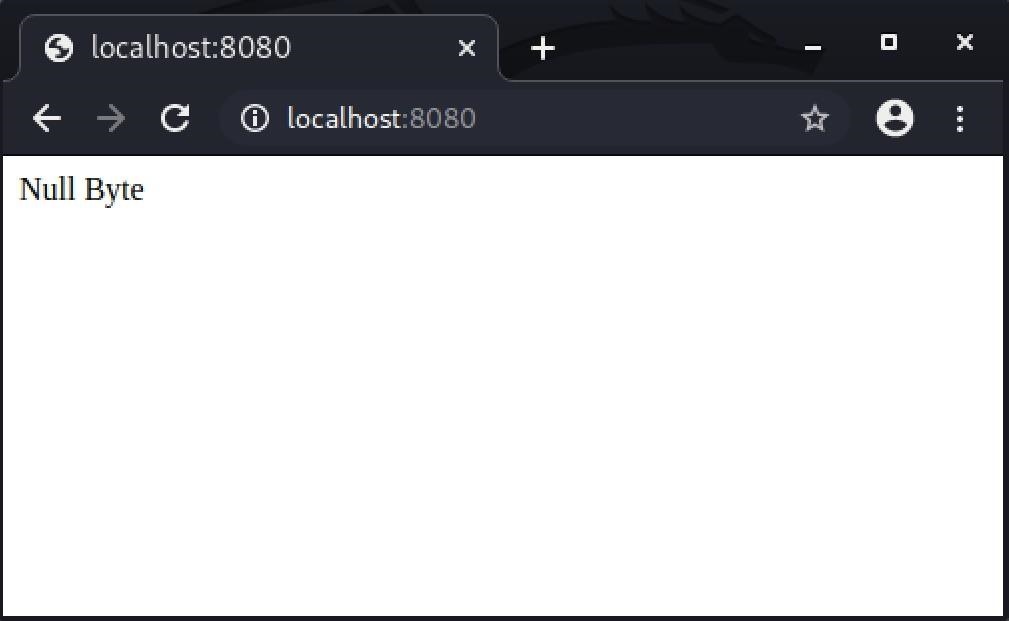

- http://localhost:8080

به تست سرور آسان تر آن ممکن است مفید باشد برای ایجاد یک "index.html" فایل در دایرکتوری که از آن سرور در حال اجرا است. در یک ترمینال جدید در Tor دایرکتوری ایجاد فایل.

~/tor_service$ لمس شاخص.hmtlبعد با استفاده از نانو یا دیگر ویرایشگر متن برای اضافه کردن برخی از HTML به فایل.

~/tor_service$ نانو index.htmlچیزی به عنوان ساده به عنوان این کار خواهد کرد:

<html>

<body>

Null Byte

</body>

</html>خروج با کنترل-Xنوع Yو سپس Enter را برای ذخیره فایل در نانو. نتیجه این خواهد شد مانند تصویر زیر اگر این کار به درستی.

با ما محلی محیط سرور پیکربندی شده و در دسترس 127.0.0.1:8080 ما در حال حاضر می توانید شروع به لینک سرور ما به شبکه Tor.

گام 5: ایجاد یک سرویس مخفی

اول ما نیاز به نصب و یا تایید می کنند که Tor خدمات/daemon نصب شده است. مستقل تر خدمات فعال است جدا از مرورگر Tor بسته است. برای لینوکس/یونیکس در دسترس است در اینجا. در اوبونتو یا دبیان مبتنی بر توزیع با apt بسته مدیریت دستور زیر باید کار فرض Tor است که در توزیع این مخازن.

~/tor_service$ sudo apt نصب tor [sudo] password for کالی:

Reading package lists... انجام می شود

ساختمان وابستگی درخت

خواندن اطلاعات دولتی انجام می شود... tor در حال حاضر جدیدترین نسخه (0.4.3.5-1).

tor تنظیم به صورت دستی نصب شده است.

0 به روز رسانی, 0 تازگی نصب شده 0 برای حذف و 568 به روز رسانی نشده است.برای تایید محل ما Tor نصب و راه اندازی و پیکربندی ما می توانیم با استفاده از whereis.

~/tor_service$ whereis tor tor: /usr/bin/tor /usr/sbin/tor /etc/tor /usr/share/tor /usr/share/man/man1/tor.1.gzاین را به ما نشان می دهد تعداد کمی از دایرکتوری ها که از Tor استفاده برای پیکربندی. ما به دنبال ما "torrc" فایل است که به احتمال زیاد در /etc/tor. ما می توانیم حرکت به دایرکتوری که با cdهمانطور که ما از اجرای دستور زیر.

~/tor_service$ cd /etc/tor/

~/etc/tor$در نهایت تایید می کنند که "torrc" در حال حاضر به سادگی با در حال اجرا ls.

~/etc/tor$ ls torrc torsocks.confاگر فایل torrc در حال حاضر ما می خواهم به آن را ویرایش کنید. ما می توانیم با استفاده از Vim, ایمکس, و یا به سادگی گنو نانو برای ویرایش فایل. برای ویرایش این فایل در نانو به سادگی زیر را اجرا کنید در ترمینال. اگر شما در حال ریشه, شما می توانید جست و خیز کنید: sudo.

~/etc/tor$ sudo nano torrcدر این فایل ما به دنبال بخش زیر برجسته. برای پیدا کردن آن به سرعت با استفاده از کنترل-W جستجو برای "location-hidden" ضربه را وارد کنیدو شما باید با پرش به سمت راست به آن است.

############### این بخش فقط برای محل پنهان-خدمات ### ## هنگامی که شما را به پیکربندی یک سرویس شما می توانید نگاه

## محتویات فایل ".../hidden_service/hostname" به آدرس

## به مردم بگویید.

##

## HiddenServicePort x y:z می گوید به تغییر مسیر درخواست پورت x را به

## آدرس y:z. #HiddenServiceDir /var/lib/tor/hidden_service/

#HiddenServicePort 80 127.0.0.1:80 #HiddenServiceDir /var/lib/tor/other_hidden_service/

#HiddenServicePort 80 127.0.0.1:80

#HiddenServicePort 22 127.0.0.1:22مستقیم Tor برای مخفی ما, خدمات ما به شما می خواهید به سازمان ملل متحد-نظر دو خط.

#HiddenServiceDir /var/lib/tor/hidden_service/

#HiddenServicePort 80 127.0.0.1:80برای انجام این کار ما به سادگی حذف "#" نمادها در آغاز آن دو خط. در حالی که ما در اینجا ما نیاز به اصلاح این بندر که در آن تر به نظر می رسد برای سرور ما. اگر ما با استفاده از پورت 8080 ما می خواهید برای اصلاح خط از پورت 80 به پورت 8080 برای "#HiddenServicePort" خط.

############### این بخش فقط برای محل پنهان-خدمات ### ## هنگامی که شما را به پیکربندی یک سرویس شما می توانید نگاه

## محتویات فایل ".../hidden_service/hostname" به آدرس

## به مردم بگویید.

##

## HiddenServicePort x y:z می گوید به تغییر مسیر درخواست پورت x را به

## آدرس y:z. HiddenServiceDir /var/lib/tor/hidden_service/

HiddenServicePort 80 127.0.0.1:8080 #HiddenServiceDir /var/lib/tor/other_hidden_service/

#HiddenServicePort 80 127.0.0.1:80

#HiddenServicePort 22 127.0.0.1:22نوشتن این تغییرات با کنترل-Xنوع Yو سپس Enter را به خروج.

مرحله 6: آزمون Tor خدمات

با تغییرات نوشته شده است به ما torrc فایل و یک سرور در حال اجرا در 127.0.0.1:8080 ساخت سرور ما در دسترس بیش تر است به عنوان ساده به عنوان شروع Tor خدمات. ما می توانید این کار را از خط فرمان با تایپ کردن زیر است.

~/etc/tor$ sudo tor Jul 10 19:20:44.992 [توجه] Tor 0.4.3.5 در حال اجرا در لینوکس با Libevent 2.1.11-پایدار OpenSSL 1.1.1 g, Zlib 1.2.11, Liblzma 5.2.4 و Libzstd 1.4.4.

Jul 10 19:20:44.992 [توجه] Tor نمی تواند به شما کمک کند اگر شما با استفاده از آن اشتباه است! یاد بگیرند که چگونه به امن در https://www.torproject.org/download/download#warning

Jul 10 19:20:44.992 [توجه] جزئیات پیکربندی فایل "/etc/tor/torrc".

Jul 10 19:20:44.994 [توجه] باز کردن جوراب شنونده در 127.0.0.1:9050

Jul 10 19:20:44.994 [توجه] باز جوراب شنونده در 127.0.0.1:9050

Jul 10 19:20:44.000 [توجه] تجزیه GEOIP با IPv4 فایل /usr/share/tor/geoip.

Jul 10 19:20:45.000 [توجه] تجزیه GEOIP با IPv6 فایل /usr/share/tor/geoip6.

Jul 10 19:20:45.000 [هشدار] شما در حال اجرا Tor به عنوان ریشه. شما نمی نیاز به, و شما احتمالا نباید.

Jul 10 19:20:45.000 [توجه] Bootstrapped 0% (شروع): شروع

Jul 10 19:20:45.000 [توجه] شروع با گارد زمینه "پیش فرض"

Jul 10 19:20:46.000 [توجه] Bootstrapped 5% (conn): اتصال به یک رله

Jul 10 19:20:46.000 [توجه] Bootstrapped 10% (conn_done): متصل به رله

Jul 10 19:20:46.000 [توجه] Bootstrapped 14% (دست دادن): قیاس با یک رله

Jul 10 19:20:46.000 [توجه] Bootstrapped 15% (handshake_done): دست دادن با یک رله انجام می شود

Jul 10 19:20:46.000 [توجه] Bootstrapped 20% (onehop_create): ایجاد یک رمز دایرکتوری اتصال

Jul 10 19:20:46.000 [توجه] Bootstrapped 25% (requesting_status): درخواست networkstatus اجماع

Jul 10 19:20:46.000 [توجه] Bootstrapped 30% (loading_status): بارگذاری networkstatus اجماع

Jul 10 19:20:47.000 [توجه] به من آموخته برخی از بیشتر اطلاعات دایرکتوری اما نه به اندازه کافی برای ساخت یک مدار: ما هیچ قابل استفاده نباشد ؟ Jul 10 19:20:47.000 [توجه] Bootstrapped 40% (loading_keys): بارگذاری اقتدار کلید certs

Jul 10 19:20:47.000 [توجه کنید] فعلی اجماع هیچ گره های خروج. Tor فقط می توانید ساخت مسیرهای داخلی مانند مسیرهای به پیاز خدمات.

Jul 10 19:20:47.000 [توجه] Bootstrapped 45% (requesting_descriptors): درخواست رله توصیف

Jul 10 19:20:47.000 [توجه] به من آموخته برخی از بیشتر اطلاعات دایرکتوری اما نه به اندازه کافی برای ساخت یک مدار: ما باید بیشتر microdescriptors: ما 0/6477 و تنها می تواند در ساخت 0% به احتمال زیاد از مسیرهای. (ما 0% از نگهبانان bw 0 درصد از نقطه میانی bw و 0 ٪ از پایان bw (بدون خروجی در اجماع با استفاده از mid) = 0% از مسیر bw.)

Jul 10 19:20:47.000 [توجه] Bootstrapped 50% (loading_descriptors): بارگذاری رله توصیف

Jul 10 19:20:48.000 [توجه کنید] فعلی اجماع شامل گره های خروج. تر می ساخت خروج داخلی و مسیرهای.

Jul 10 19:20:49.000 [توجه] Bootstrapped 56% (loading_descriptors): بارگذاری رله توصیف

Jul 10 19:20:50.000 [توجه] Bootstrapped 62% (loading_descriptors): بارگذاری رله توصیف

Jul 10 19:20:50.000 [توجه] Bootstrapped 67% (loading_descriptors): بارگذاری رله توصیف

Jul 10 19:20:50.000 [توجه] Bootstrapped 75% (enough_dirinfo): لود کافی دایرکتوری اطلاعات برای ساخت مدارهای

Jul 10 19:20:50.000 [توجه] Bootstrapped 80% (ap_conn): اتصال به یک رله برای ساخت مدارهای

Jul 10 19:20:50.000 [توجه] Bootstrapped 85% (ap_conn_done): متصل به یک رله برای ساخت مدارهای

Jul 10 19:20:50.000 [توجه] Bootstrapped 89% (ap_handshake): در پایان دست دادن با یک رله برای ساخت مدارهای

Jul 10 19:20:50.000 [توجه] Bootstrapped 90% (ap_handshake_done): دست دادن به پایان رسید با یک رله برای ساخت مدارهای

Jul 10 19:20:50.000 [توجه] Bootstrapped 95% (circuit_create): ایجاد یک Tor مدار

Jul 10 19:20:50.000 [توجه کنید] 100% Bootstrapped (انجام): انجام شدهپس از شروع Tor برای اولین بار با پیکربندی است .پیاز آدرس تولید خواهد شد به صورت خودکار. این اطلاعات ذخیره خواهد شد "/var/lib/tor/hidden_service" (یا یک دایرکتوری دیگر اگر مشخص شده در فایل torrc). برای اولین بار در یک دایرکتوری جدید, اگر شما یک کاربر ریشه دریافت مجوز ریشه.

~$ sudo cd /var/lib/tor/hidden_service

[sudo] password for کالی:

root@kali:/home/kali# کالیسپس ما می تواند حرکت به دایرکتوری جدید در پنجره ترمینال با سی دی.

root@kali:/home/kali# cd /var/lib/tor/hidden_service

root@kali:/var/lib/tor/hidden_service#بعدی اجرا ls به اطمینان حاصل شود که هر دو "نام میزبان" و "private_key" فایل ها در دایرکتوری

root@kali:/var/lib/tor/hidden_service# ls نام میزبان private_keyپس از آن ما می توانید ما تازه تولید آدرس های در حال اجرا گربه.

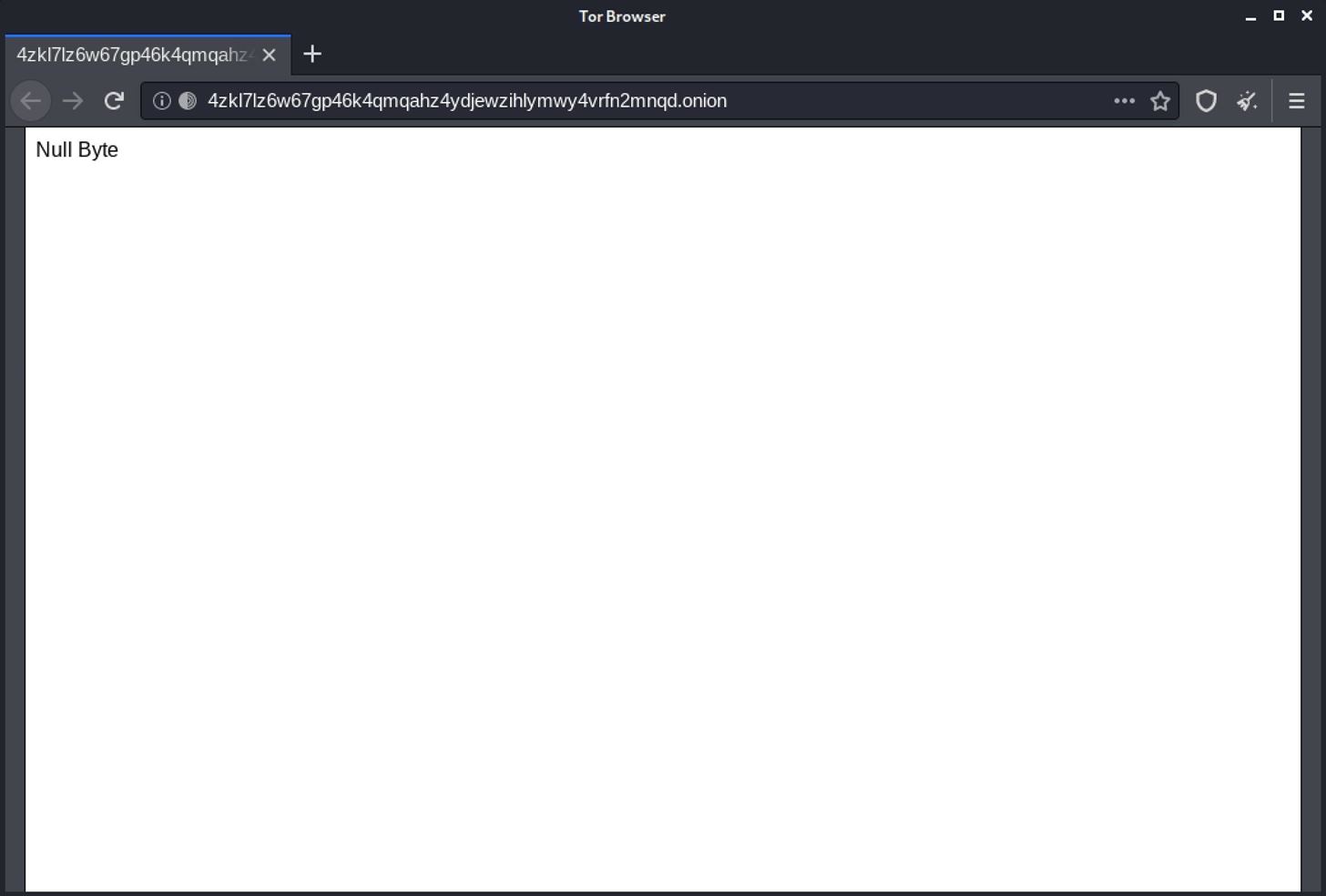

root@kali:/var/lib/tor/hidden_service# گربه میزبان 4zkl7lz6w67gp46k4qmqahz4ydjewzihlymwy4vrfn2mnqd.پیازرشته پایان دادن به در .پیاز جدید ما این است که سرویس مخفی آدرس! در حالی که این یکی به طور خودکار ایجاد شد ما را قادر به سفارشی کردن آن بعد برای ما اولویت است.

ما می توانیم تست که خدمات ما در دسترس است با باز کردن آن در مرورگر Tor. اگر آدرس حل خود را به سرور شما با موفقیت میزبانی یک سرویس مخفی!

گام 7: تولید سفارشی پیاز آدرس

برای سفارشی کردن ما پیاز آدرس ما نیاز به ایجاد یک جدید کلید خصوصی برای مطابقت با یک سفارشی نام میزبان. با توجه به ماهیت Tor, آدرس اینکه بخشی از رشته هش را برای ایجاد یک سفارشی به آدرس ما نیاز به brute-force آدرس ما می خواهیم.

بیشتر شخصیت های متوالی از یک کلمه یا عبارت, ما می خواهم به استفاده دیگر آن را به تولید. این بار نگرانی تا حدودی از یک تابع نمایی به عنوان دیگر توالی نسل زمان تبدیل خواهد شد و دیگر در چین و نه در خطی راه است.

چندین ابزار موجود برای این کار Eschalot و پیازچه بودن برخی از گزینه های محبوب تر. پیازچه استفاده از GPU-ترک خوردگی برای تولید آدرس در حالی که Eschalot با این نسخهها کار با استفاده از wordlists. برای این آموزش ما به شما استفاده از Eschalot.

شروع شده توسط شبیه سازی Eschalot git repository با دستورات زیر را در ترمینال.

~$ git clone https://github.com/ReclaimYourPrivacy/eschalot شبیه سازی به 'eschalot'...

کنترل از راه دور: شمارش اشیاء: 4 انجام می شود.

کنترل از راه دور: شمارش اشیاء: 100% (4/4) انجام می شود.

کنترل از راه دور: فشرده سازی اشیاء: 100% (4/4) انجام می شود.

کنترل از راه دور: در مجموع 86 (دلتا 0) مورد استفاده مجدد قرار 1 (دلتا 0) بسته-مورد استفاده مجدد قرار 82

دریافت اشیاء: 100% (86/86), 513.40 KiB | 2.35 مگابایت/s انجام می شود.

حل و فصل دلتا: 100% (37/37) انجام می شود.بعد cd به Eschalot دایرکتوری سپس اجرا را برای نصب Eschalot.

~$ cd eschalot

~/eschalot$ را cc -std=c99 -O2 -fPIC -finline-توابع -دیوار -W -Wunused -دقیق -Wpointer-arith -Wreturn-نوع -Wstrict-نمونه -Wmissing-نمونه -Wshadow -Wcast-qual -Wextra -o eschalot eschalot.c -lpthread -lssl -lcrypto

cc -std=c99 -O2 -fPIC -finline-توابع -دیوار -W -Wunused -دقیق -Wpointer-arith -Wreturn-نوع -Wstrict-نمونه -Wmissing-نمونه -Wshadow -Wcast-qual -Wextra -o worgen worgen.cبرای تولید یک آدرس های سفارشی ما می توانیم با استفاده از یک دستور مانند زیر. در این فرمان 4 تعداد هسته های CPU ما مایل به استفاده از و تهی است که پیشوند و یا برای اولین بار شخصیت آدرس ما به دنبال. این برنامه ادامه خواهد داد برای ایجاد آدرس های با این پیشوند و انواع پسوندها. ما می تواند به توقف این برنامه در هر زمان با فشار دادن کنترل-C.

~/eschalot$ ./eschalot -vct4 -p تهی پرگو مداوم بدون رقم 4 موضوعات پیشوندها 4-4 کاراکتر باشد.

موضوع #1 آغاز شده است.

موضوع #2 آغاز شده است.

موضوع #3 آغاز شده است.

موضوع #4 آغاز شده است.

در حال اجرا و جمع آوری داده های عملکرد...

در بر داشت یک کلید به صورت null (4) - nullb3pxvxj5rpjd.پیاز

----------------------------------------------------------------

nullb3pxvxj5rpjd.پیاز

-----BEGIN کلید خصوصی RSA-----

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████████████████████

████████████████████████████████████████████████

-----در پایان کلید خصوصی RSA-----

^Cهنگامی که این برنامه است و ایجاد یک آدرس شما مانند ما می تواند استفاده از آن را برای ما سرویس مخفی.

گام 8: اضافه کردن پیاز به آدرس خدمات

اول ما باید توقف ما Tor از خدمات در حال اجرا است. ما می توانید به پنجره که در آن sudo tor اجرا شد و دکمه کنترل-C.

پس از آن ما می خواهید به جای ما سرویس مخفی خصوصی کلید با یک تولید شده توسط Eschalot. حرکت به عقب به /var/lib/tor/hidden_service/ دایرکتوری با استفاده از سی دی که در زیر دیده می شود.

~$ sudo cd /var/lib/tor/hidden_service

[sudo] password for کالی: root@kali:/home/kali# cd /var/lib/tor/hidden_service

root@kali:/var/lib/tor/hidden_service#در درون این دایرکتوری ما می خواهید به حذف نام میزبان فایل به عنوان آن را به جای hostname تولید شده توسط ما سفارشی کلید خصوصی. ما می توانید این کار را با استفاده از کنترل از راه دور فرمان در ترمینال به شرح زیر است.

root@kali:/var/lib/tor/hidden_service# rm میزبانبعد کپی RSA کلید خصوصی تولید شده توسط Eschalot شروع با "-----BEGIN کلید خصوصی RSA-----" و "-----در پایان کلید خصوصی RSA-----." این کلید می تواند جایگزین ما به طور خودکار تولید کلید خصوصی. ما می توانیم به جای آن به طور مستقیم با استفاده از گربه با دستور زیر.

root@kali:/var/lib/tor/hidden_service# cat > private_keyپس از اجرای این دستور راست کلیک کنید و قرار دادن کلید به خط فرمان پنجره سپس دکمه کنترل-D به نوشتن تغییرات به فایل. به اطمینان حاصل شود که فایل را درست کلید خصوصی ما می توانیم با استفاده از گربه دوباره برای مشاهده این فایل به شرح زیر است.

root@kali:/var/lib/tor/hidden_service# گربه private_keyپس از به روز رسانی کلید خصوصی ما می توانید شروع به Tor دوباره با sudo torو بررسی کنید که یک نام میزبان جدید فایل تولید شده توسط در حال اجرا ls. اگر یک نام میزبان فایل در پوشه ما می توانید بررسی کنید که در آن مسابقات ما آدرس مورد نظر با دستور زیر.

root@kali:/var/lib/tor/hidden_service# ls نام میزبان private_key root@kali:/var/lib/tor/hidden_service# گربه میزبان nullb3pxvxj5rpjd.پیازاگر میزبان مسابقات مورد نظر ما انتخاب ما می توانید در مرورگر Tor را به مطمئن شوید که آن را برطرف به سایت ما. اگر جدید پیاز آدرس منجر به وب سایت شما با موفقیت میزبانی یک سرویس مخفی و پیکربندی سفارشی آدرس!

حالا که شما می دانید Tor خدمات مخفی

این فرآیند تکرار می برای تقریبا هر نوع وب سایت استاندارد و یا خدمات و روند اجرا بر روی یک سرور مجازی, ماشین مجازی و یا حتی یک Raspberry Pi.

مناسب تر خدمات باید سخت و با حمایت بیش از پایتون ماژول سرور اما امکانات هنگامی که در ترکیب با Nginx و یا سرور دیگر فن آوری ها به عنوان گسترده ای به عنوان اینترنت خود را و یا شاید حتی عمیق تر.

با تشکر برای خواندن! اگر شما هر گونه سوال شما می توانید آنها را در اینجا در نظرات و یا در توییتر @tahkion.

می خواهید شروع به ساختن پول به عنوان یک کلاه سفید هکر? پرش شروع خود را-کلاه سفید هک حرفه ای با ما 2020 حق بیمه هک اخلاقی, گواهینامه آموزشی از بسته نرم افزاری جدید Null Byte فروشگاه و دریافت بیش از 60 ساعت آموزش از هک اخلاقی حرفه ای است.

خرید در حال حاضر (90 درصد تخفیف) >

tinyurlis.gdclck.ruulvis.netshrtco.de