برنامه های کاربردی وب در حال حاضر در آنلاین مدرن جهان و دانستن اینکه چگونه به آنها حمله شده است به طور فزاینده ای مهارت ارزشمند است. اما کلید موفقیت یک حمله خوب است recon پس از آن را آسان تر به صورت متمرکز و کارآمد با اطلاعات بیشتر شما. وجود دارد بسیاری از انگشت نگاری ابزارهای موجود مانند httprint و WebTech اما حتی بیشتر وجود دارد که می تواند کمک به ما در شناسایی.

مشترک چارچوب & فن آوری

رفته اند روز از ساده وب سایت با استفاده از HTML, CSS و وانیل جاوا اسکریپت. چارچوب تسلط بر چشم انداز امروز ارائه قوی و مدولار با رویکرد توسعه وب مدرن است. و با پیچیده تر برنامه های تحت وب می آید اطلاعات بیشتر, بنابراین در حال حاضر وجود دارد بیشتر از نوع پایگاه داده از همیشه. MySQL, SQL Server و Oracle هنوز هم در اطراف هستند اما بازیکنان جدیدتر مانند ردیس PostgreSQL و MongoDB در حال به دست آوردن محبوبیت است.

تا آنجا که چارچوب رفتن جاوا اسکریپت مبتنی بر آنهایی که مسلما محبوب ترین. واکنش زاویه ای و گره همچنان به طور گسترده ای استفاده می شود و همچنین شهاب اخگر و ستون فقرات. در PHP آرنا شما باید Symfony, کیک و Laravel. جنگو و فلاسک هر دو محاکمه و درست در چارچوب های ساخته شده در پایتون و البته مایکروسافت ASP.NET و Ruby on Rails.

روش 1: Netcat

Netcat محبوب شبکه ابزار مورد استفاده برای عیب یابی و برقراری ارتباط از طریق TCP/IP. برای بسیاری از هکرها آنچه بلافاصله به ذهن می آید این است که با استفاده از آن به صورت معکوس پوسته, اما آن را نیز می توان به اثر انگشت و وب سرور. برای شروع یک اتصال به سادگی عرضه میزبان و پورت شما می خواهید برای اتصال به:

~# nc google.com 80 █ GET / HTTP/1.1

میزبان: google.comدر حال حاضر آن را مانند به نظر می رسد هیچ چیز اتفاق افتاده است; ما باید به صدور یک فرمان در این مورد دریافت درخواست. مطبوعات را وارد کنید و مشخص کردن میزبان.

GET / HTTP/1.1

میزبان: google.comمطبوعات را وارد کنید و دو بار دیگر و ما باید این پاسخ:

HTTP/1.1 301 Moved Permanently

محل سکونت: http://www.google.com/

Content-Type: text/html; charset=UTF-8

تاریخ: دوشنبه 04 مه سال 2020 15:57:50 GMT

منقضی می شود: بحباله نکاح در اوردن, 03 Jun 2020 15:57:50 GMT

Cache-Control: عمومی, max-age=2592000

سرور: gws

محتوا-طول: 219

X-XSS-حفاظت: 0

X-Frame-Options: SAMEORIGIN ...ما می توانید ببینید که این یک تغییر مسیر 301 (پس از گوگل با استفاده از HTTPS), اما ما همچنین می توانید نوع سرور و برخی از اطلاعات هدر.

روش 2: WhatWeb

ابزار بعدی ما استفاده از اثر انگشت است WhatWeb یک اسکنر به طور خاص طراحی شده برای جمع آوری اطلاعات در مورد یک برنامه تحت وب و یا سرور. نوع whatweb در ترمینال را به کمک:

~# whatweb .$$$ $. .$$$ $.

$$$$ $$. .$$$ $$$ .$$$$$$. .$$$$$$$$$$. $$$$ $$. .$$$$$$$. .$$$$$$.

$ $$ $$$ $ $$ $$$ $ $$$$$$. $$$$$ $$$$$$ $ $$ $$$ $ $$ $$ $ $$$$$$.

$ `$ $$$ $ `$ $$$ $ `$ $$$ $$' $ `$ `$$ $ `$ $$$ $ `$ $ `$ $$$'

$. $ $$$ $. $$$$$$ $. $$$$$$ `$ $. $ :' $. $ $$$ $. $$$$ $. $$$$$.

$::$ . $$$ $::$ $$$ $::$ $$$ $::$ $::$ . $$$ $::$ $::$ $$$$

$;;$ $$$ $$$ $;;$ $$$ $;;$ $$$ $;;$ $;;$ $$$ $$$ $;;$ $;;$ $$$$

$$$$$$ $$$$$ $$$$ $$$ $$$$ $$$ $$$$ $$$$$$ $$$$$ $$$$$$$$$ $$$$$$$$$' WhatWeb - نسل بعدی وب اسکنر نسخه 0.5.1.

طراحی و توسعه توسط اندرو هورتون (urbanadventurer) و برندان Coles (bcoles)

صفحه اصلی: https://www.morningstarsecurity.com/research/whatweb طریقه استفاده: whatweb [گزینه] <Url> <هدف> را وارد کنید آدرس نام آدرسهای IP یا نام پرونده IP در محدوده CIDR x.x.x-x یا x.x.x.x-x.x.x.x

فرمت. --ورودی-فایل=فایل-من خواندن اهداف از یک فایل. --پرخاشگری-a=سطح تعیین سطح پرخاشگری. به طور پیش فرض: 1. 1. یواشکی باعث می شود یک درخواست HTTP در هر هدف و همچنین شرح زیر است تغییرمسیر. 3. مهاجم اگر سطح 1 پلاگین همسان اضافی درخواست خواهد شد ساخته شده است. --لیست-پلاگین-l لیست تمام پلاگین ها. --info-پلاگین-من=[جستجو] لیست تمام پلاگین ها با اطلاعات دقیق. در صورت تمایل به جستجو با کلمه کلیدی. --verbose, -v پرگو خروجی شامل پلاگین توصیف. توجه داشته باشید: این است که در کوتاه استفاده کمک کند. برای استفاده کامل راهنما استفاده -h یا --کمک کند.این به ما می دهد استفاده اساسی و چند گزینه های به اندازه کافی برای استفاده از این ابزار با موفقیت. کمک بیشتر اطلاعات را می توان با استفاده از -h پرچم:

~# whatweb -h .$$$ $. .$$$ $.

$$$$ $$. .$$$ $$$ .$$$$$$. .$$$$$$$$$$. $$$$ $$. .$$$$$$$. .$$$$$$.

$ $$ $$$ $ $$ $$$ $ $$$$$$. $$$$$ $$$$$$ $ $$ $$$ $ $$ $$ $ $$$$$$.

$ `$ $$$ $ `$ $$$ $ `$ $$$ $$' $ `$ `$$ $ `$ $$$ $ `$ $ `$ $$$'

$. $ $$$ $. $$$$$$ $. $$$$$$ `$ $. $ :' $. $ $$$ $. $$$$ $. $$$$$.

$::$ . $$$ $::$ $$$ $::$ $$$ $::$ $::$ . $$$ $::$ $::$ $$$$

$;;$ $$$ $$$ $;;$ $$$ $;;$ $$$ $;;$ $;;$ $$$ $$$ $;;$ $;;$ $$$$

$$$$$$ $$$$$ $$$$ $$$ $$$$ $$$ $$$$ $$$$$$ $$$$$ $$$$$$$$$ $$$$$$$$$' WhatWeb - نسل بعدی وب اسکنر نسخه 0.5.1.

طراحی و توسعه توسط اندرو هورتون (urbanadventurer) و برندان Coles (bcoles).

صفحه اصلی: https://www.morningstarsecurity.com/research/whatweb طریقه استفاده: whatweb [گزینه] <Url> انتخاب هدف: <هدف> را وارد کنید آدرس نام آدرسهای IP یا نام پرونده IP در محدوده CIDR x.x.x-x یا x.x.x.x-x.x.x.x

فرمت. --ورودی-فایل=فایل-من خواندن اهداف از یک فایل. شما می توانید لوله نام و یا آدرس ها به طور مستقیم با -i /dev/stdin. هدف اصلاح: --آدرس-پیشوند اضافه کردن یک پیشوند به هدف قرار دادن آدرس ها. --آدرس-پسوند اضافه کردن یک پسوند به هدف قرار دادن آدرس ها. --آدرس-الگو قرار دادن اهداف به یک URL. به عنوان مثال example.com/%insert%/robots.txt پرخاشگری:

تجاوز کنترل سطح تجارت کردن بین سرعت/مخفیکاری و

قابلیت اطمینان. --پرخاشگری-a=سطح تعیین سطح پرخاشگری. به طور پیش فرض: 1. 1. یواشکی باعث می شود یک درخواست HTTP در هر هدف و همچنین شرح زیر است تغییرمسیر. 3. مهاجم اگر سطح 1 پلاگین همسان اضافی درخواست خواهد شد ساخته شده است. 4. سنگین باعث می شود بسیاری از درخواست های HTTP در هر هدف. آدرس از همه پلاگین ها تلاش کرده است. HTTP گزینه های: - کاربر-عامل-U=عامل شناسایی به عنوان عامل به جای WhatWeb/0.5.1. --هدر-H اضافه کردن یک هدر HTTP. به عنوان مثال "Foo:نوار". تعیین به طور پیش فرض هدر خواهد آن را تعویض کنید. تعیین یک خالی از ارزش به عنوان مثال "User-Agent:" آن را حذف. - دنبال-redirect=زمانی که کنترل زمانی که به دنبال تغییر مسیر. زمانی که ممکن است `هرگز', `http-تنها', `meta-تنها', `same-سایت', یا `همیشه'. به طور پیش فرض: همیشه. --max-تغییرمسیر=NUM حداکثر تعداد محدودى. به طور پیش فرض: 10. ... مثال طریقه استفاده:

* اسکن example.com. ./whatweb example.com * اسکن reddit.com slashdot.org با پرگو پلاگین توصیف. ./whatweb -v reddit.com slashdot.org * یک مهاجم اسکن wired.com تشخیص دقیق نسخه از وردپرس. ./whatweb -3 www.wired.com * اسکن شبکه های محلی به سرعت و سرکوب خطا است. whatweb-هیچ-خطاهای 192.168.0.0/24 * اسکن شبکه های محلی به صورت https به وب سایت. whatweb-هیچ-خطاهای --آدرس-پیشوند https:// 192.168.0.0/24 * اسکن برای crossdomain سیاست ها در Alexa بالا 1000. ./whatweb -من plugin-development/alexa-top-100.txt \ --آدرس-پسوند /crossdomain.xml -p crossdomain_xmlما می توانید ببینید دقیق تر گزینه در حال حاضر و چند نمونه استفاده از. ساده ترین راه برای اجرای WhatWeb است که با دادن آن یک میزبان به اسکن:

~# whatweb google.com /usr/lib/یاقوت/vendor_ruby/هدف است.rb:188: هشدار: URI.فرار منسوخ شده است

/usr/lib/یاقوت/vendor_ruby/هدف است.rb:188: هشدار: URI.فرار منسوخ شده است

http://google.com [301 انتقال داده شده برای همیشه] کشور[ایالات متحده][US], HTTPServer[gws] IP[172.217.6.14], RedirectLocation[http://www.google.com/] عنوان[301 Moved], X-Frame-Options[SAMEORIGIN], X-XSS-حفاظت[0]

http://www.google.com/ [200 OK] کوکی ها[1P_JAR,NID] کشور[ایالات متحده][US], HTML5, HTTPServer[gws], HttpOnly[NID] IP[172.217.4.36] اسکریپت, عنوان[گوگل], X-Frame-Options[SAMEORIGIN], X-XSS-حفاظت[0]آن را پرتاب یک زن و شوهر از اشتباهات (که می تواند نادیده گرفته شود) و تف کردن برخی از اطلاعات در مورد وب سرور از جمله HTTP status codes, اطلاعات کوکی و آی پی آدرس. این است که قطعا مفید است اما خروجی است کمی سخت به عنوان خوانده شده — ما می توانیم با استفاده از -v گزینه به ما پرگو خروجی در یک فرمت است که بسیار آسان تر در چشم:

~# whatweb google.com -v /usr/lib/یاقوت/vendor_ruby/هدف است.rb:188: هشدار: URI.فرار منسوخ شده است

/usr/lib/یاقوت/vendor_ruby/هدف است.rb:188: هشدار: URI.فرار منسوخ شده است

WhatWeb گزارش http://google.com

وضعیت : 301 انتقال داده شده برای همیشه

عنوان : 301 Moved

IP : 172.217.6.14

کشور : ایالات متحده آمریکا خلاصه : X-Frame-Options[SAMEORIGIN], X-XSS-حفاظت[0], RedirectLocation[http://www.google.com/], HTTPServer[gws] شناسایی پلاگین:

[ HTTPServer ] سرور HTTP هدر string. این افزونه همچنین تلاش برای شناسایی سیستم عامل از سرور میپره بیرون. رشته : gws (از سرور string) [ RedirectLocation ] سرور HTTP رشته محل. با استفاده از http-وضعیت 301 و

302 رشته : http://www.google.com/ (از محل) [ X-Frame-Options ] این پلاگین بازیابی X-Frame-Options ارزش از HTTP header. - اطلاعات بیشتر:

http://msdn.microsoft.com/en-us/library/cc288472%28VS.85%29.

aspx رشته : SAMEORIGIN [ X-XSS-حفاظت ] این پلاگین بازیابی X-XSS-ارزش حفاظت از HTTP header. - اطلاعات بیشتر:

http://msdn.microsoft.com/en-us/library/cc288472%28VS.85%29.

aspx رشته : 0 HTTP Headers: HTTP/1.1 301 Moved Permanently محل سکونت: http://www.google.com/ Content-Type: text/html; charset=UTF-8 تاریخ: دوشنبه 04 مه سال 2020 16:09:45 به وقت تهران منقضی می شود: بحباله نکاح در اوردن, 03 Jun 2020 16:09:45 به وقت تهران Cache-Control: عمومی, max-age=2592000 سرور: gws محتوا-طول: 219 X-XSS-حفاظت: 0 X-Frame-Options: SAMEORIGIN اتصال: نزدیک WhatWeb گزارش http://www.google.com/

وضعیت : 200 OK

عنوان : گوگل

IP : 172.217.4.36

کشور : ایالات متحده آمریکا خلاصه : X-Frame-Options[SAMEORIGIN], X-XSS-حفاظت[0] کوکی ها[1P_JAR,NID], HttpOnly[NID] اسکریپت, HTML5, HTTPServer[gws] شناسایی پلاگین:

[ کوکی ها ] نمایش نام کوکی ها در HTTP headers. این ارزش ها و نه بازگشت به صرفه جویی در فضا. رشته : 1P_JAR رشته : NID [ HTML5 ] HTML نسخه 5 شناسایی شده توسط اعلام doctype [ HTTPServer ] سرور HTTP هدر string. این افزونه همچنین تلاش برای شناسایی سیستم عامل از سرور میپره بیرون. رشته : gws (از سرور string) [ HttpOnly ] اگر HttpOnly پرچم است و در HTTP مجموعه ای-کوکی پاسخ سربرگ و مرورگر پشتیبانی از آن و سپس کوکی نمی توان از طریق client side script - اطلاعات بیشتر:

http://en.wikipedia.org/wiki/HTTP_cookie رشته : NID [ اسکریپت ] این پلاگین تشخیص موارد از اسکریپت HTML عناصر و بازده اسکریپت زبان/نوع. [ X-Frame-Options ] این پلاگین بازیابی X-Frame-Options ارزش از HTTP header. - اطلاعات بیشتر:

http://msdn.microsoft.com/en-us/library/cc288472%28VS.85%29.

aspx رشته : SAMEORIGIN [ X-XSS-حفاظت ] این پلاگین بازیابی X-XSS-ارزش حفاظت از HTTP header. - اطلاعات بیشتر:

http://msdn.microsoft.com/en-us/library/cc288472%28VS.85%29.

aspx رشته : 0 HTTP Headers: HTTP/1.1 200 OK تاریخ: دوشنبه 04 مه سال 2020 16:09:47 GMT منقضی می شود: -1 Cache-Control: private max-age=0 Content-Type: text/html; charset=ISO-8859-1 P3P: CP="این است که یک P3P سیاست! دیدن g.شرکت/p3phelp برای اطلاعات بیشتر." Content-Encoding: gzip سرور: gws محتوا-طول: 5762 X-XSS-حفاظت: 0 X-Frame-Options: SAMEORIGIN Set-Cookie: 1P_JAR=2020-05-04-16; expires=Tue, 03-Jun-2020 16:09:47 GMT; path=/; domain=.google.com; امن Set-Cookie: NID=203=fEPs6hoaoVclld1HAxHMHF2N4gT5yNy6kbvl-abAzpg1fqqB4Yk4PJGOgdveogjY_Thytkywmmlc4ovha95jaqrujibyz96qipkheajk5hkpzl1lzycf5kx_l3uhnli9h9jpbeyk6frjpnwmiozjanyd7fppaaj1emjpdwc-Clk; expires=Tue, 03-Nov-2020 16:09:47 GMT; path=/; domain=.google.com; HttpOnly اتصال: نزدیکاین خروجی است که نه تنها دقیق تر و آسان تر به عنوان خوانده شده, اما همچنین مفید تر اگر در حال استفاده در یک اسکریپت. ما همچنین می توانید خروجی را به یک فایل. برای ورود کوتاه خروجی با استفاده از - ورود-مختصر گزینه به دنبال نام فایل برای ارسال به:

~# whatweb google.com --log-مختصر brief.txt /usr/lib/یاقوت/vendor_ruby/هدف است.rb:188: هشدار: URI.فرار منسوخ شده است

/usr/lib/یاقوت/vendor_ruby/هدف است.rb:188: هشدار: URI.فرار منسوخ شده است

http://google.com [301 انتقال داده شده برای همیشه] کشور[ایالات متحده][US], HTTPServer[gws] IP[172.217.8.174], RedirectLocation[http://www.google.com/] عنوان[301 Moved], X-Frame-Options[SAMEORIGIN], X-XSS-حفاظت[0]

http://www.google.com/ [200 OK] کوکی ها[1P_JAR,NID] کشور[ایالات متحده][US], HTML5, HTTPServer[gws], HttpOnly[NID] IP[172.217.4.36] اسکریپت, عنوان[گوگل], X-Frame-Options[SAMEORIGIN], X-XSS-حفاظت[0]و برای ورود پرگو خروجی با استفاده از - ورود-verbose گزینه:

~# whatweb google.com --log-verbose verbose.txt /usr/lib/یاقوت/vendor_ruby/هدف است.rb:188: هشدار: URI.فرار منسوخ شده است

/usr/lib/یاقوت/vendor_ruby/هدف است.rb:188: هشدار: URI.فرار منسوخ شده است

http://google.com [301 انتقال داده شده برای همیشه] کشور[ایالات متحده][US], HTTPServer[gws] IP[172.217.6.14], RedirectLocation[http://www.google.com/] عنوان[301 Moved], X-Frame-Options[SAMEORIGIN], X-XSS-حفاظت[0]

http://www.google.com/ [200 OK] کوکی ها[1P_JAR,NID] کشور[ایالات متحده][US], HTML5, HTTPServer[gws], HttpOnly[NID] IP[172.217.4.36] اسکریپت, عنوان[گوگل], X-Frame-Options[SAMEORIGIN], X-XSS-حفاظت[0]روش 3: Wappalyzer

بعد از انگشت نگاری از روش ما استفاده از Wappalyzer یک برنامه افزودنی مرورگر است که شناسایی فن آوری های یک وب سایت با استفاده از زمانی که شما بازدید صفحه. این یک راه بسیار آسان به جمع آوری اطلاعات در مورد یک هدف در حالی که به صورت دستی شمارش صفحات وب.

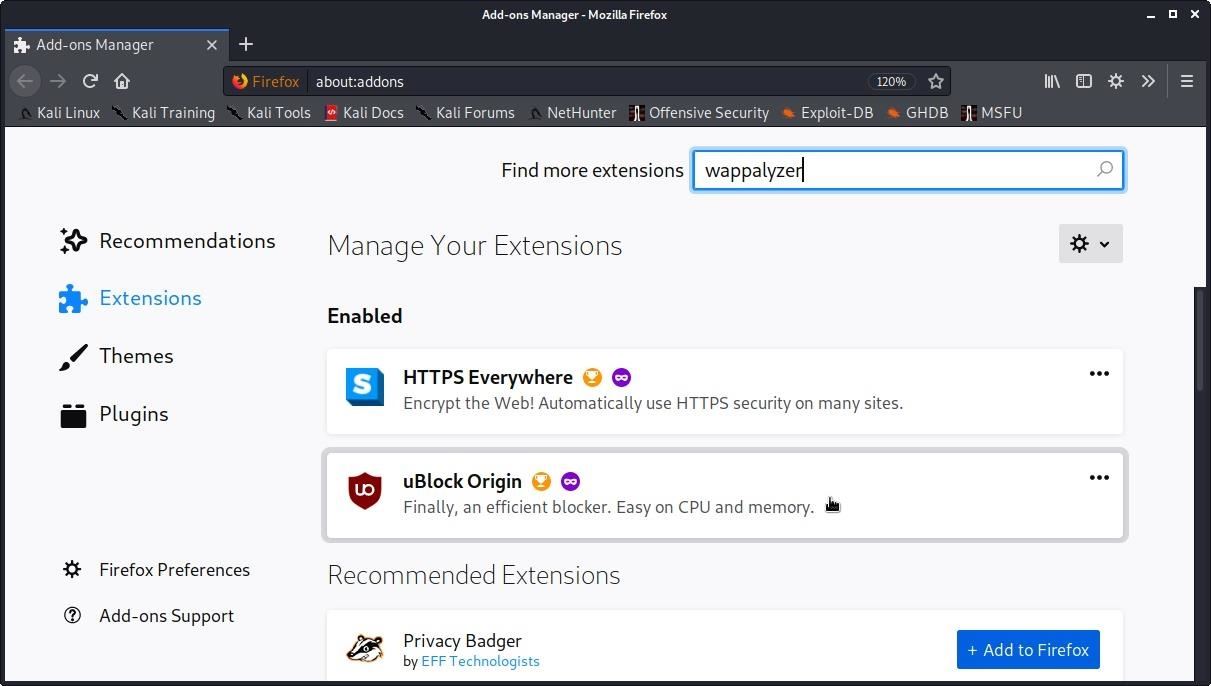

به Wappalyzer حرکت به پسوند manager در فایرفاکس و جستجو برای آن را در نوار جستجو:

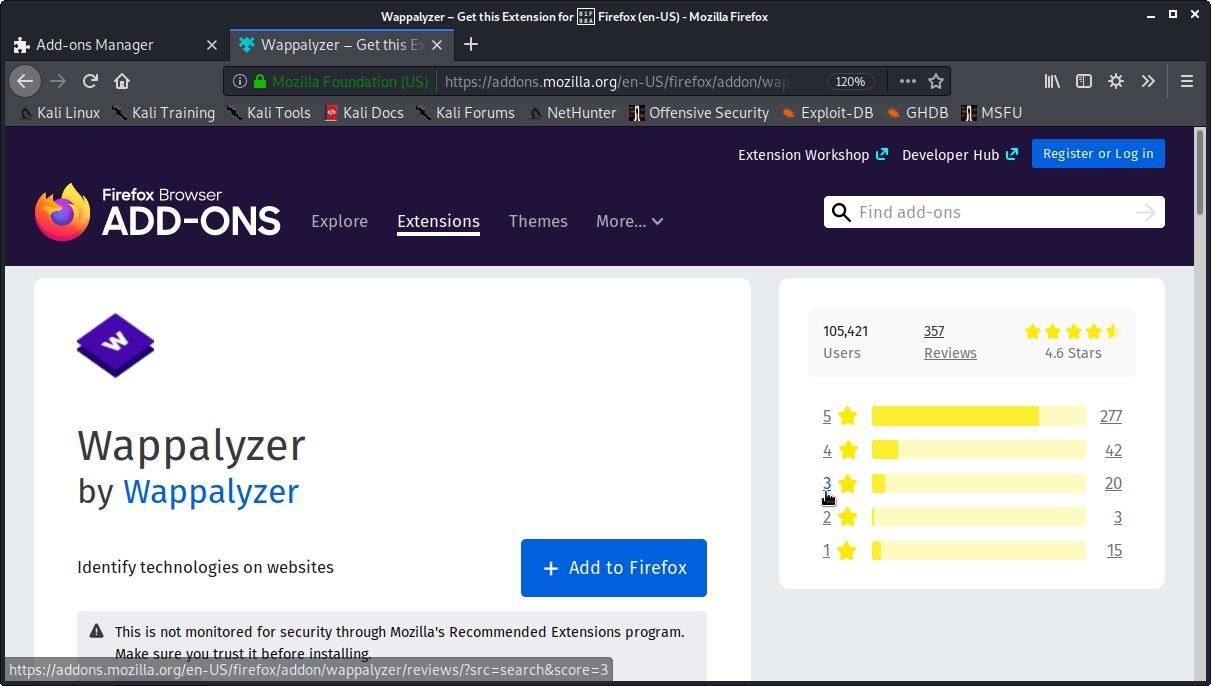

بعد, با کلیک بر روی "اضافه کردن به فایرفاکس" را فشار دهید:

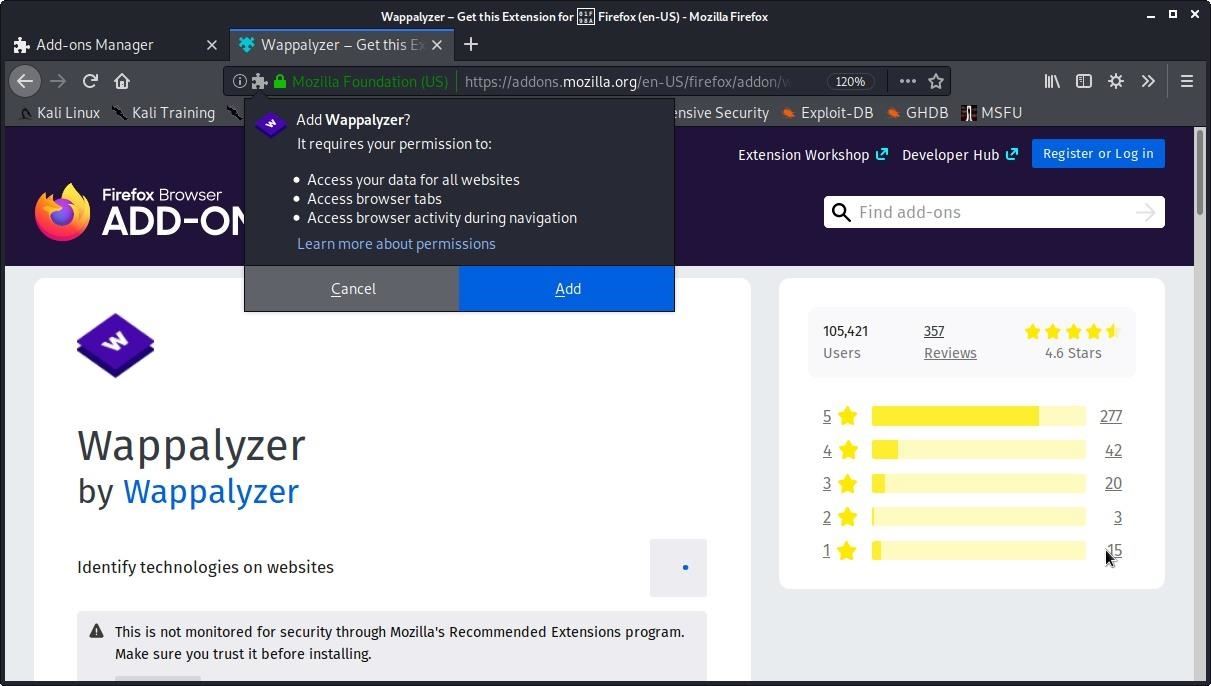

و قبول این مجوز مورد نیاز:

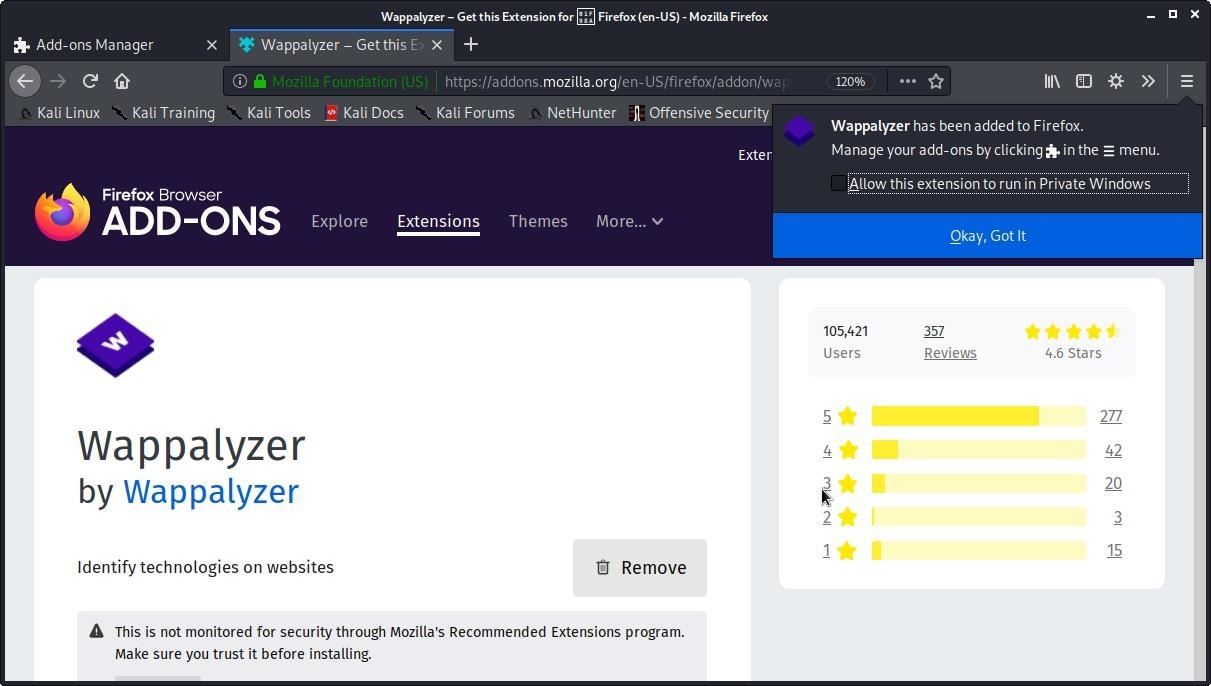

اطلاع رسانی خواهد شد تا پاپ که تایید Wappalyzer اضافه شده به فایرفاکس — مطمئن شوید که به بررسی "اجازه می دهد این فرمت به اجرا در خصوصی ویندوز" جعبه:

در حال حاضر که آن را با موفقیت نصب آن در کامپیوتر ما به Wappalyzer صفحه اصلی. شما در حال حاضر متوجه یک آیکون جدید در سمت راست از نوار آدرس:

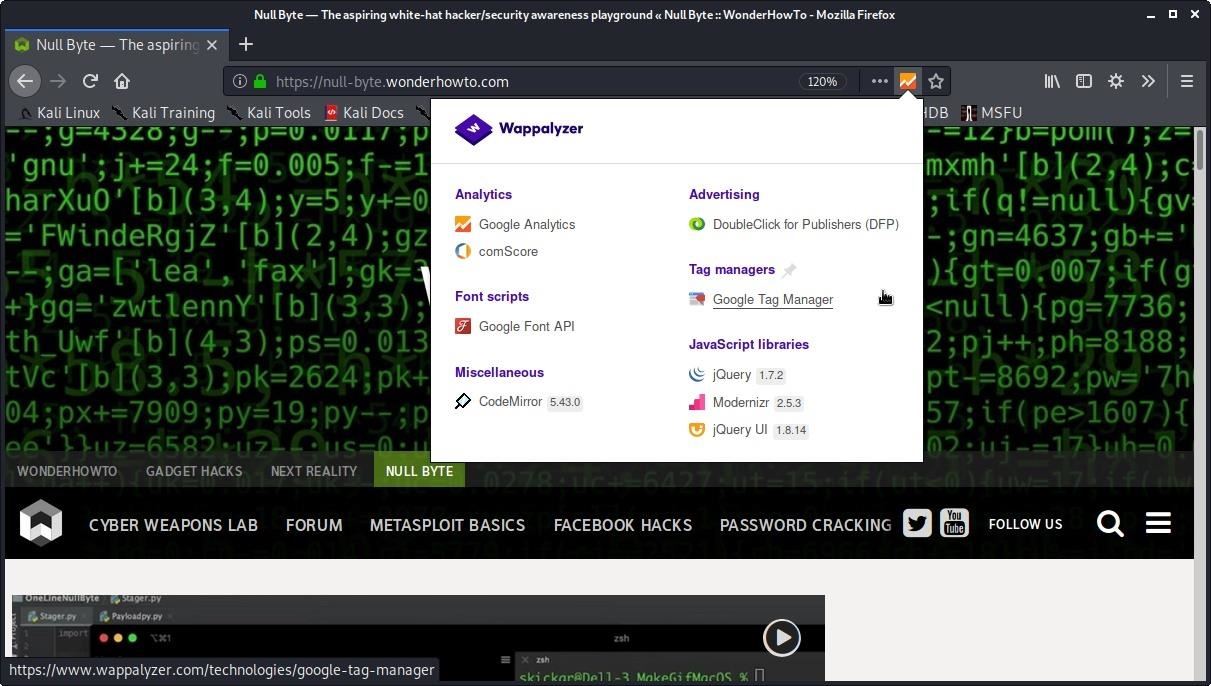

هنگامی که ما به مرور به سایت ما می توانید با کلیک بر روی آن آیکون به نمایش اطلاعات در مورد صفحه وب و سرور:

روش 4: آنلاین

نهایی روش ما استفاده از اثر انگشت برنامه های وب و سرویس دهنده است که مسلما ساده ترین -- ما می توانید آن را به طور کامل آنلاین. همه ما باید انجام دهیم در این سایت عرضه سایت و یا میزبان و تمام فن آوری ها و چارچوب در استفاده از مشخص خواهد شد.

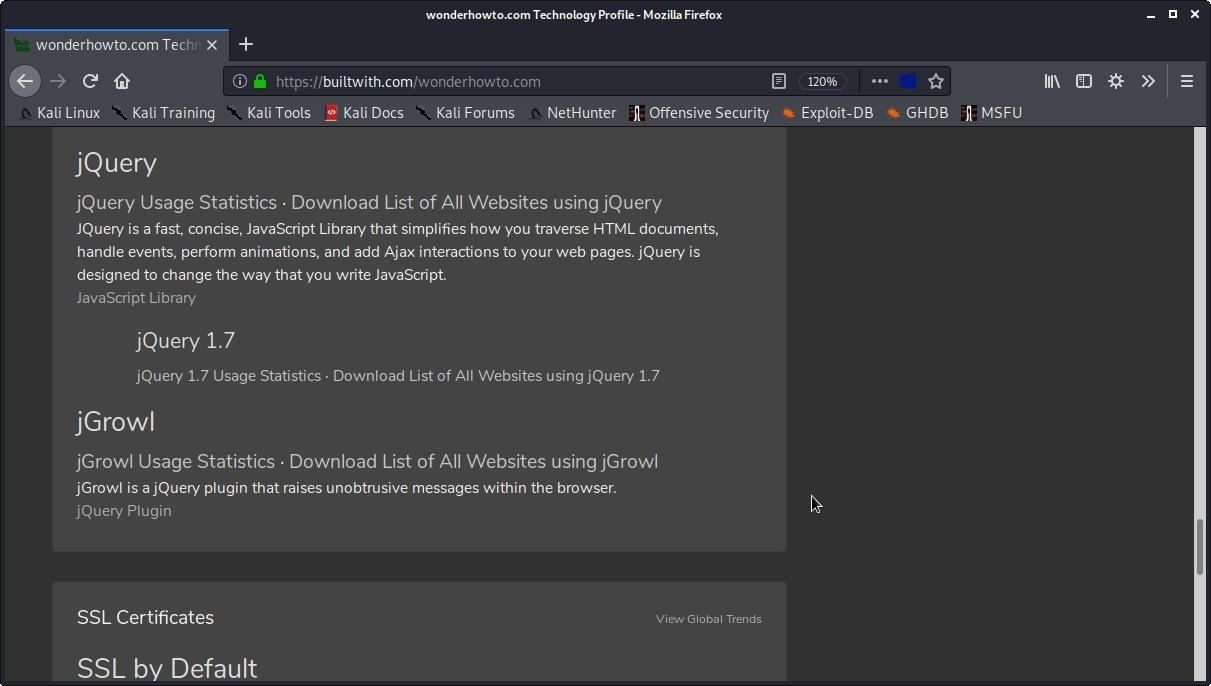

اولین سایت ما استفاده BuiltWith:

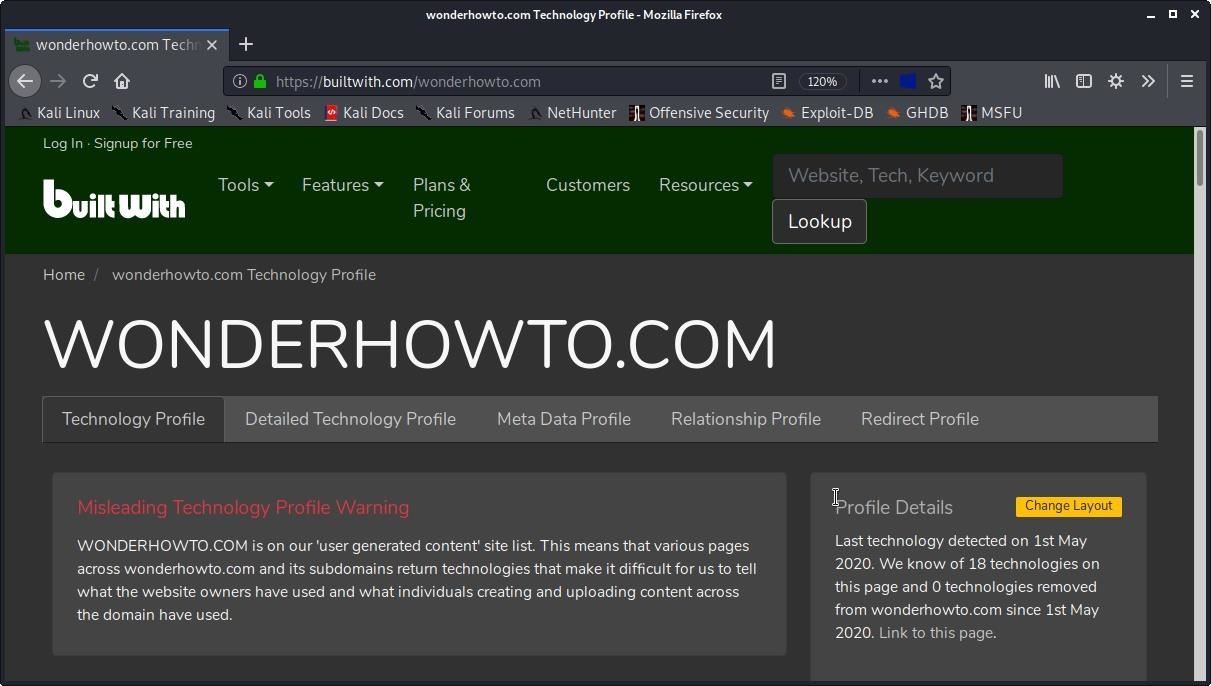

به سادگی به هدف را وارد کنید و آن را به ایجاد یک پروفایل تکنولوژی برای ما:

اسکرول پایین می بینیم برخی از فن آوری های در حال استفاده:

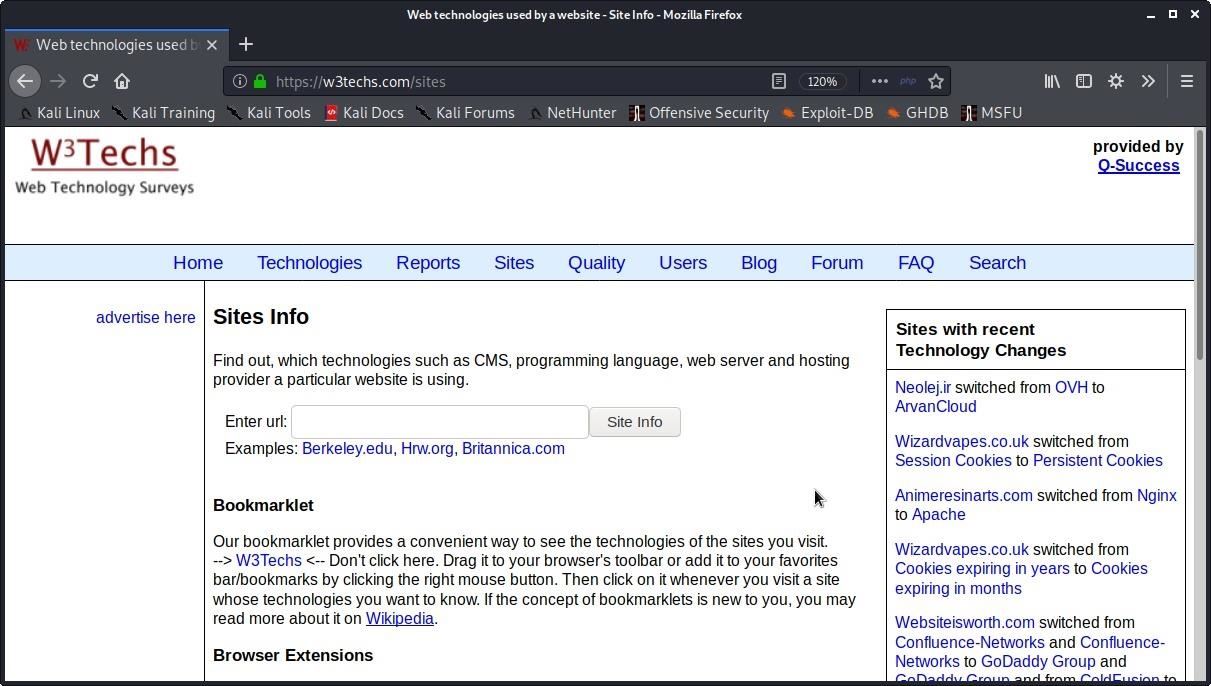

بعد از انگشت نگاری سایت ما نگاه W3Techs:

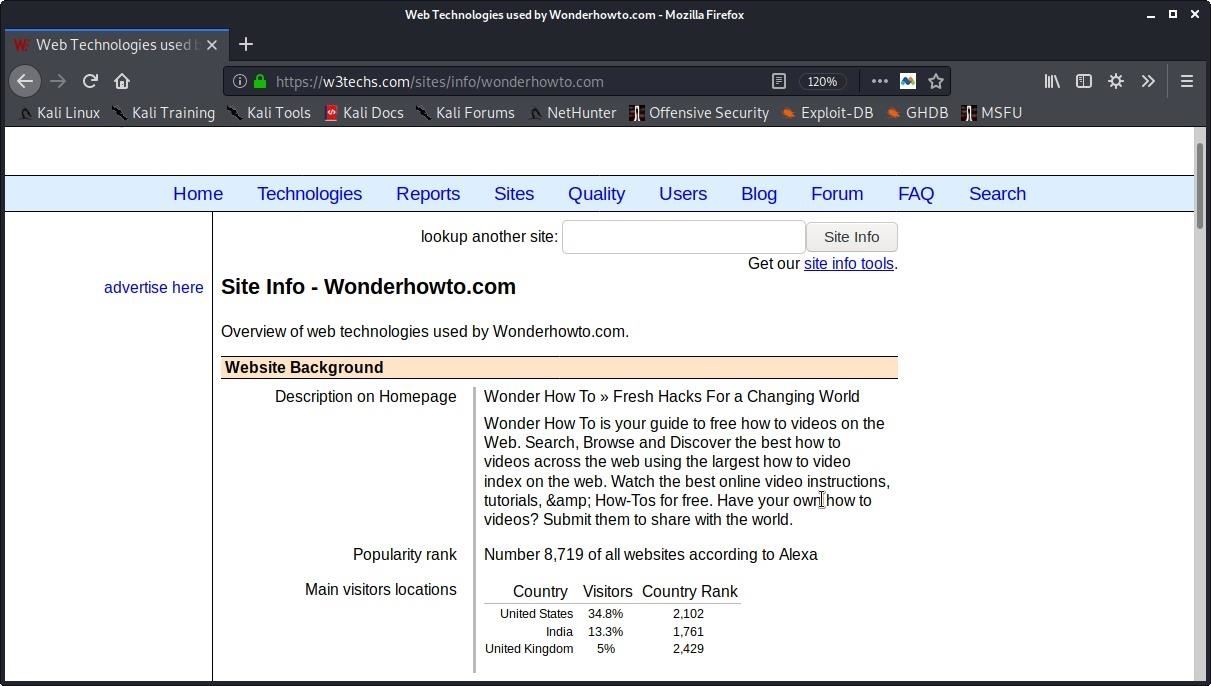

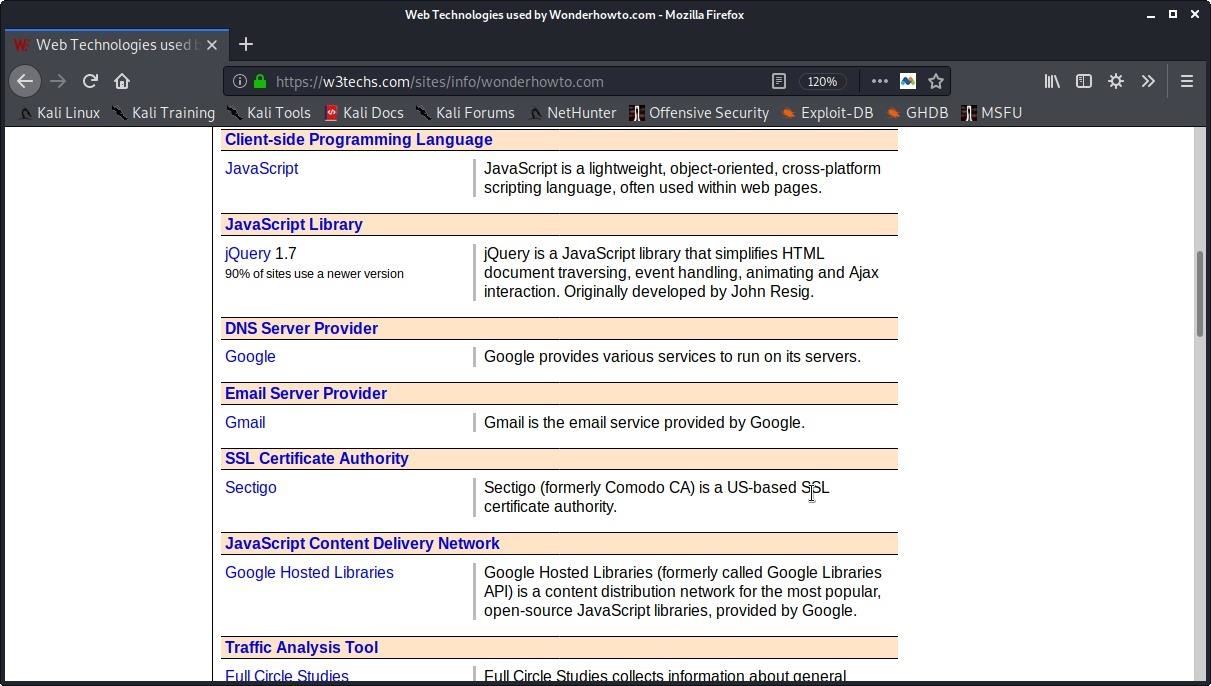

فقط آدرس را وارد کنید و آن را به ما یک بررسی اجمالی از فن آوری های وب در استفاده از:

W3Techs حتی شامل برخی از بازدید محل آمار و اگر ما در پایین مشاهده می کنیم اطلاعات بیشتر:

کاغذ بسته بندی

امروز ما آموخته است که در مورد برخی از وب سایت های محبوب فن آوری و چارچوب و نحوه اثر انگشت آنها را برای کمک در شناسایی. برای اولین بار ما با استفاده از Netcat برای اتصال از طریق HTTP و گرفتن اطلاعات در مورد سرور. بعدی ما به بررسی WhatWeb یک ابزار به طور خاص طراحی شده برای انجام انگشت نگاری. پس از آن ما پوشش داده برخی از گزینه های آنلاین از جمله Wappalyzer برنامه افزودنی مرورگر و یک زن و شوهر از سایت های که به طور خودکار شناسایی فن آوری های وب.

می خواهید شروع به ساختن پول به عنوان یک کلاه سفید هکر? پرش شروع خود را-کلاه سفید هک حرفه ای با ما 2020 حق بیمه هک اخلاقی, گواهینامه آموزشی از بسته نرم افزاری جدید Null Byte فروشگاه و دریافت بیش از 60 ساعت آموزش از هک اخلاقی حرفه ای است.

خرید در حال حاضر (96٪) >

tinyurlis.gdclck.ruulvis.netshrtco.de

مقالات مشابه

- شش کابوس حالات قرارداد رزمندگان اجتناب شود در 10 سال گذشته

- Jadeveon Clowney رتبه به عنوان یکی از NFL offseason بزرگترین بازنده

- آیا این کالج برای اولین بار است-پول ؟

- شرکت صادرات و واردات کالاهای مختلف از جمله کاشی و سرامیک و ارائه دهنده خدمات ترانزیت و بارگیری دریایی و ریلی و ترخیص کالا برای کشورهای مختلف از جمله روسیه و کشورهای حوزه cis و سایر نقاط جهان - بازرگانی علی قانعی

- تماس با بول در اردن پیتزا مسمومیت داستان

- مدیر سابق Orioles باک Showalter برای تلفن های موبایل خاموش در دفاع از فرناندو تایس جونیور مناظره

- جایگاه خوراکی های خارجی در سبد خرید خانوارهای ایرانی

- باربری کاشانی - اتوبار کاشانی - 44440426 - 28% تخفیف ویژه

- اسنایدر را ناچیز پاسخ صحبت می کند جلد

- Hall of Famer Wayne Embry: 'پیش رفتن و بازی در حال حاضر می تواند یک مدل'